随着Log4Shell漏洞的爆发,全球网络安全领域掀起一场巨大风暴。Log4Shell是基于Java的流行日志库Log4J中的严重安全缺陷,这一漏洞允许攻击者远程执行代码,导致广泛的安全风险和潜在破坏。然而,在被广泛关注的四项知名漏洞背后,实际上还隐藏着另外两大重要缺陷,这些问题由于不易察觉而长期潜伏,给安全防护带来新的挑战。本文聚焦于这两大“暗影”漏洞,详细解析它们的技术原理、潜在威胁以及有效防护措施,助力安全从业者增强整体防御能力。 Log4J作为Java生态中最受欢迎的日志框架,自2002年以来一直是众多应用程序日志记录的首选。其灵活的字符串插值机制和强大的配置功能使得日志记录既高效又便捷。

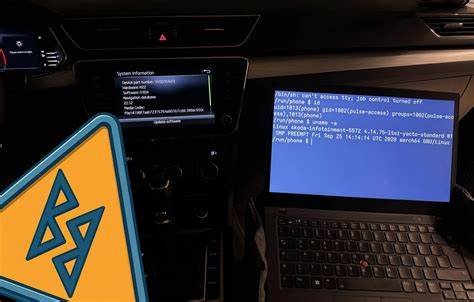

然而,正是这类灵活特性,在设计上与老旧技术的结合埋下了无形的安全隐患。Log4Shell最初揭示了JNDI查找功能所带来的远程代码执行风险,但随后的研究发现,除了远程代码执行外,Log4J仍存在拒绝服务和敏感数据泄露等严重漏洞。首当其冲的是一种基于字符串递归替换机制引发的拒绝服务漏洞。Log4J支持递归调用多层查找函数,当恶意构造的输入包层层嵌套时,系统在处理日志时会不断递归替换,实现栈内存的快速耗尽,最终导致Java虚拟机崩溃。该问题不仅影响了非标准配置环境,甚至在常规配置的系统中也可以被触发,这极大地扩大了攻击面。受影响的系统将面临稳定性和可用性的重大风险,而攻击者无需获得系统反馈即可实施攻击,完成“盲注”式拒绝服务打击。

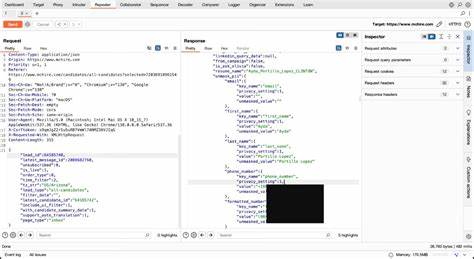

另一隐匿漏洞则来自多样化的字符串插值功能。Log4J支持丰富的查找模式,能够实现读取环境变量、系统属性、Docker及Kubernetes相关信息、Spring框架参数甚至敏感配置等操作。虽然JNDI查找曾被重点防范,然而其他类型的查找如环境变量(env)和系统属性(sys)仍被保留,且在配置文件中依然活跃。攻击者若能获取日志访问权限,即使无法直接执行远程代码,也可借助这些查找方式窃取系统内部重要信息,发动侧渗透攻击。此类信息泄露在企业级环境中可能导致机密数据暴露、环境敏感信息泄漏以及安全态势感知失效。Log4J开发团队在2022年正式承认这两项隐藏漏洞,虽未补充新的CVE编号,但对现有漏洞的安全评估进行了调整。

官方建议升级至2.16及以上版本以完全禁用危险查找功能,并严格限制对日志配置文件的访问权限。同时,企业安全管理者应加强对日志系统的审计和权限控制,预防未经授权的配置更改。对于不能及时升级的环境,删除JndiLookup类及其他危险查找类的做法仍是必要且有效的临时补救措施。此外,增强Web应用防火墙(WAF)和入侵检测系统(IDS)中对异常日志请求的监控,可快速发现含恶意查找语法的访问尝试,提高安全响应效率。深入理解Log4J的内部机制,尤其是其字符串替换流程和插件架构,有助于识别潜在的攻击路径和隐蔽风险。漏洞的产生本质上源自多个系统组件的不合理连接,结合了老旧Java EE的JNDI机制和现代日志框架的灵活配置,形成了一种复杂且难以即时防御的威胁矢量。

因此,安全从业者必须对Java日志系统的配置细节持谨慎态度,避免随意暴露关键配置文件或信任外部输入。同时,加强内部安全培训,普及安全编码规范,定期更新Java运行环境以及相关依赖库,是阻断类似漏洞发生的根本策略。值得一提的是,漏洞的影响并未局限于最新版本的Java或Log4J,旧版依然广泛存在且复用现象普遍。攻击者可以结合现代漏洞与遗留系统的弱点,发起复杂多阶段攻击。因此,持续的资产盘点和漏洞扫描不可或缺。总的来说,Log4Shell事件不仅警醒了技术行业对单点安全缺陷的重视,更推动了对底层框架安全性的系统性思考。

而那两处隐藏的拒绝服务和信息泄露漏洞,是值得每一个安全团队纳入长期防护规划的重要课题。只有通过全面升级、合理配置与持续监控,才能将Log4J平台上的安全威胁降到最低,保障企业数字资产安全和业务持续稳定运行。