随着计算技术的不断进步,硬件安全问题愈发成为人们关注的焦点。特别是在高性能计算领域,显卡(GPU)承担了越来越多的关键性任务。近日,来自多伦多大学的研究团队成功将一种名为Rowhammer的侧信道攻击技术适配到了Nvidia的显卡产品,提出了称为GPUHammer的新型攻击手法,掀起了硬件安全领域的新一轮热议。Rowhammer攻击最早由卡内基梅隆大学的研究者在2014年提出,核心思想在于通过高速反复访问内存中的特定行,使得相邻内存行中的比特值发生意外翻转。这种比特翻转可能导致数据篡改、权限提升乃至全面控制系统等严重后果。传统上,这类攻击主要依赖于基于DDR4内存的系统,而最新研究则发现,即使在更复杂的GDDR6显存环境下,Rowhammer攻击依然具备可行性。

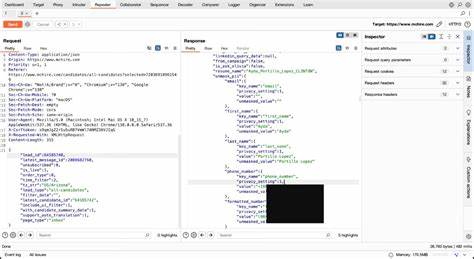

显卡使用的GDDR6内存相比DDR4存在更快的刷新速度和更高的延迟,这使得攻击难度显著增加。多伦多大学的专家通过精心设计的实验方案,在Nvidia RTX A6000这款搭载48GB GDDR6显存的高端GPU上成功触发了多个独立的比特翻转,证实了针对显存的Rowhammer攻击并非空想。他们的实验结果表明,GPUHammer攻击能够有效干扰机器学习模型的计算,导致模型准确率瞬间从80%下降至不足0.1%。这意味着仅靠一个比特的翻转,攻击者就可以毁坏AI模型的关键参数,从而严重破坏系统的可靠性和安全性。面对该威胁,Nvidia迅速发布安全建议,推荐用户开启System Level Error-Correcting Code(系统级纠错码,简称ECC)功能。ECC通过添加冗余信息,能够自动检测并修正内存中的单比特错误,大幅提升数据的完整性和可靠性。

然而,开启ECC并非无代价。Nvidia官方提示,激活ECC可能使AI计算任务的性能下降10%左右,并减少约6.5%的有效显存容量,这在一定程度上影响了系统资源的利用效率。Nvidia列出了需要特别注意开启ECC功能的多款产品,涵盖数据中心用的Ampere、Ada、Hopper、Blackwell、Turing和Volta系列GPU,以及工作站用的Ampere RTX、Ada RTX等型号。值得一提的是,包含Blackwell RTX 50系列和若干Hopper数据中心系列在内的较新GPU,已经内置了硬件级别的ECC支持,无需用户干预。该层级的保护进一步增强了显存的抗攻击能力,从根本上降低了Rowhammer等侧信道攻击的风险。在实际应用场景中,GPUHammer攻击不仅威胁着数据的机密性和完整性,还可能对AI和深度学习模型造成毁灭性打击。

许多关键领域依赖GPU进行庞大数据集和复杂模型的训练,如自动驾驶、金融分析、医疗影像诊断等,一旦显存安全被破坏,后果不堪设想。相比传统CPU系统的Rowhammer攻击,GPU上的此类攻击更具挑战性,因为显存架构和访问机制有很大不同。此次GPUHammer的成功实验把研究视角从主流内存延伸至GPU显存,打开了对硬件安全的新认识。此外,此次研究还拓宽了安全社区对硬件故障利用的理解,为未来防御机制的构建奠定基础。鉴于GPU硬件现在正广泛进入云计算、大数据和边缘计算领域,保护GPU硬件安全同样成为必要工作。除了技术手段外,厂商和用户都需要增强安全意识,定期更新驱动和固件,关闭不必要的功能,避免显存暴露在攻击面下。

当前业界也在探索基于AI自身能力的安全防御策略,通过模型验证和异常检测来提高系统抵抗能力。GPUHammer这一攻击例证提醒我们,纵使硬件设计日益先进,安全漏洞仍可能隐藏在架构细节和微观物理层面,亟需跨学科合作不断挖掘与防范。整体来看,GPUHammer的出现打破了人们对GPU显存安全的固有认知,揭示了基于硬件层面的新式安全风险。未来在设计GPU及其内存体系结构时,更加完善的错误检测与修正功能必将成为必备配置。同时,安全研究人员应持续关注局部硬件扰动对整体系统的影响,在软件、硬件和应用层面构建多层次防护体系。关于GPUHammer,我们见证了传统内存攻击技术向新硬件平台的成功迁移,这既是安全领域的挑战,也是推动行业进步的驱动力。

只有不断深入了解此类攻防机制,才能保障越来越重要的高性能计算架构免受潜在威胁。随着人工智能和高性能计算的普及,确保硬件基础设施的安全性成为重中之重,GPUHammer事件无疑为技术界提供了宝贵的反思契机。未来,期待更多创新的安全对策与技术出现,为GPU与计算生态链的稳定发展保驾护航。