近期,全球知名的WordPress插件Gravity Forms开发团队遭遇了一次严重的供应链攻击。该插件官方发布的安装包中被发现偷偷植入了后门代码,从而使成千上万使用其服务的网站面临严重安全威胁。Gravity Forms作为一款高级的在线表单构建工具,广泛应用于包括Airbnb、Nike、ESPN、Unicef以及Google在内的众多大型机构。此次安全事件不仅令插件用户措手不及,也在业界引发了对WordPress生态系统安全性的新一轮担忧。 供应链攻击是一种针对软件更新过程或发布渠道的攻击形式,攻击者通过破坏软件源头或分发环节植入恶意代码,从而让用户在不知情的情况下安装受感染的软件,造成大范围的安全隐患。Gravity Forms开发商RocketGenius证实,恶意代码仅出现在2025年7月10日至11日期间发布的插件版本2.9.11.1和2.9.12中,这些版本主要涉及手动下载和通过Composer包管理工具安装的情况,官方在线服务并未遭到影响。

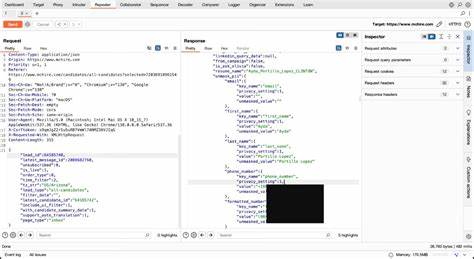

安全研究公司PatchStack是首次发现此安全事件的团队,他们监测到许多来源于Gravity Forms插件的异常请求,进一步分析确认了gravityforms/common.php 文件中存在恶意代码。此文件会向一个名为gravityapi[.]org的可疑外部服务器发送POST请求,采集目标网站的关键信息,如链接地址、管理面板路径、所用主题、插件列表及服务器环境版本信息(PHP和WordPress版本)。收集到的数据随后传输给攻击者,用于后续恶意操作。 更为严重的是,当攻击者服务器返回的响应中的恶意代码经过base64编码后,会被插件保存为wp-includes/bookmark-canonical.php。这段PHP恶意程序以WordPress内容管理工具的伪装形态藏于系统底层,允许未经授权的远程代码执行,攻击者能够通过特定函数如handle_posts()、handle_media()和handle_widgets()对受害网站实现完全控制。 恶意代码不仅设计精巧,还具备阻止受影响插件自动更新的能力,使得受害网站在不进行手动干预的情况下难以清除威胁。

此外,攻击者通过该后门在网站中植入额外的管理员账号,从而持续维持对受控环境的掌控权,这对于网站管理员来说无疑是沉重的打击。 Gravity Forms开发团队在接到通报后及时展开应对,迅速确认了受影响的插件版本及受攻击的时间范围。官方声明明确指出,Gravity Forms的许可验证和更新服务“Gravity API”没有被入侵,意味着通过官方在线更新渠道下载与安装的插件不受影响,这在一定程度上减少了供应链攻击的范围和影响。 尽管如此,事件暴露了WordPress及其丰富插件生态系统面临的安全隐患。由于WordPress本身是全球广泛使用的网站搭建平台,对插件和主题的依赖极高,使得任何一个核心组件的安全问题都可能造成连锁反应,影响数以百万计的网站和用户数据安全。 针对本次事件,网络安全专家建议所有使用Gravity Forms插件的管理员立即核查是否下载和安装了受感染版本。

若是,请务必卸载现有插件,并从官方渠道重新下载安装最新版本。同时,应对网站进行全面的安全检测,重点检查是否存在异常管理员账号、后门文件以及可疑网络通信行为。定期备份网站数据和加强服务器访问权限也同样重要,提升整体的安全防御能力。 此外,建议广大WordPress用户定期关注官方及权威安全社区发布的安全公告和补丁信息,增强对第三方组件安全风险的识别能力。企业级用户应考虑引入专业的安全监测和加固服务,减少可能因插件漏洞带来的业务损失。 Gravity Forms插件事件提醒我们,尽管开源和插件生态为网站开发提供了极大便利,但安全威胁依然无处不在。

软件供应链风险管理需要开发者与用户双方的积极配合,及时响应安全问题,将安全意识融入日常维护工作,才能有效避免类似灾难重演。未来,随着网络攻击技术的不断进步,加强软件发布流程的有效防控、完善代码审计和漏洞响应机制,成为保障Web生态系统健康的关键方向。 总的来看,此次Gravity Forms事件为整个WordPress社区敲响了警钟。借助此案例,开发者和站长们应更加重视第三方插件的安全状态,采取严谨的安装和维护策略,避免因插件受感染导致网站被黑,保护用户数据和服务的稳定性不受威胁。只有全链条、多层次的安全防护体系,才能构筑起更加牢固的互联网信息安全屏障。