在数字时代,浏览器扩展程序因其便捷功能和灵活定制深受广大用户喜爱。无论是提高浏览速度、管理标签页,还是优化隐私设置,这些小插件极大地丰富了浏览器的能力。然而,近期安全研究揭示,几乎有近百万的浏览器因安装了某些扩展程序,无意中变成了完美的网络抓取机器人。这一现象背后的技术秘密、运作机制及潜在危害,成为网络安全领域关注的焦点。根据安全分析机构SecurityAnnex发布的调查报告,至少245款针对主流浏览器如Chrome、Firefox和Edge的扩展被发现集成了开源库MellowTel-js。该库通过巧妙的代码,打通用户浏览器与远程服务器之间的连接,秘密地将用户的浏览行为转化为数据抓取任务。

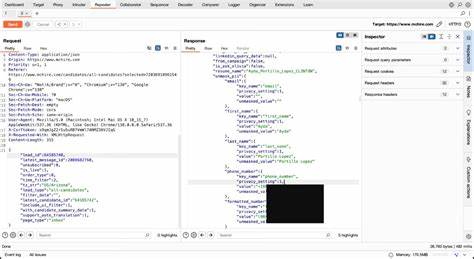

安装了这些扩展的用户,未经明确知情同意,即成为了数据采集网络的节点。MellowTel-js的运作方式为,将浏览器定位为分布式的爬虫节点,接受商业客户的指令,多线程并发访问指定网页,收集公开可用的数据资源。这种模式令传统数据抓取方式避开了常见的IP封禁和访问频率限制,极大提升了数据采集的效率和隐蔽性。SecurityAnnex进一步指出,该扩展依赖WebSocket通道,持续跟踪用户的地理位置、带宽状况、设备状态等敏感信息,并利用隐藏的iframe无形加载第三方网页。这样的行为不仅侵犯了用户的隐私权,也降低了浏览器的安全防护能力。浏览器本应通过Content-Security-Policy和X-Frame-Options等安全策略,有效防止跨站脚本攻击及恶意页面注入,但这些扩展通过动态修改浏览规则,绕开了浏览器的安全防线,令用户面临潜在的跨站点脚本攻击风险。

更令人担忧的是,被利用的扩展覆盖了不同功能类型,从简单的书签管理、剪贴板增强,到音量控制和随机数生成器,表面上看似无害,实则具备同样的数据抓取功能。使得用户难以通过扩展功能本身辨别是否存在安全隐患。分析报告还揭示,幕后主体与名为Olostep的公司紧密相关,该公司宣传其为全球最稳定且经济高效的网络抓取API服务商。Olostep通过与MellowTel连结,利用庞大的扩展安装基础分发爬取请求,完成大规模、高频率的网页数据采集,令数据买家能够精准调度网络资源。而MellowTel的创始人Arsian Ali则公开表示,开发该库的初衷在于探索一种新的软件货币化模式,替代传统广告驱动的盈利方式。通过让用户“自愿”共享网络资源,支持开源软件作者产生持续收益,同时赋能人工智能创业公司等客户获取开放网页数据。

然而,这种说辞并未被业界完全接受。安全社区强调,即使出于“共赢”初衷,未经充分透明和用户明确知情的权限使用,依然构成严重隐私和安全风险。企业网络环境尤为敏感,带有动态代码执行和网络请求操控功能的扩展若未受控,将严重威胁内部数据安全。当前,虽然部分高风险扩展已经被浏览器官方禁用或从商店下架,但仍有大量扩展存活于市场,用户面临巨大风险。广大网民应主动加强安全意识,避免安装未知来源或未经充分评估的扩展,定期清理和更新插件,开启浏览器安全策略,保障自身网络环境洁净。此外,浏览器厂商、网络安全机构和监管部门应联手出台更严格的扩展审核与监控机制,强化权限管理,提升对恶意爬虫扩展的检测技术,营造安全可信的网络空间。

互联网的繁荣依赖于用户的信任和技术的透明。浏览器扩展作为极具潜力的用户体验增强工具,其安全合规性不可被忽视。只有多方共同努力,才能阻断有害扩展的扩散,使每一位网络参与者都能享受安全、自由的上网时光。