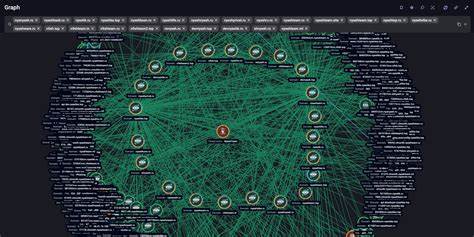

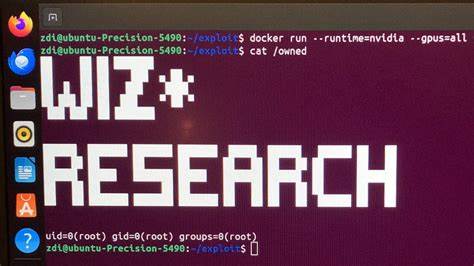

近年来,随着云计算和远程办公的普及,微软Exchange服务器作为企业级邮件和协作服务的重要平台,已经成为网络攻击者重点目标。近期,安全研究机构「卡巴斯基实验室」发现了一款名为GhostContainer的后门恶意软件,该病毒专门针对微软Exchange服务器发起攻击,引发了网络安全领域的广泛关注。GhostContainer不仅具备强大的隐蔽能力,还能通过动态扩展功能,不断增强自身的恶意特性,极大地提升了攻击的破坏力和隐蔽性。GhostContainer的发现,标志着网络攻击手段的逐渐成熟和复杂化,给企业和政府的网络安全防御带来了新的挑战。GhostContainer后门的核心功能之一是利用开源工具组合打造,攻击者通过整合多项开源项目中的代码,快速构建出高度模块化和可扩展的恶意软件。这种方式既节省了研发成本,也使恶意软件更具灵活性。

通过不断加载新的模块,GhostContainer能够执行包括数据窃取、远程控制、登录劫持等多种攻击行为,几乎可以完全控制受感染的微软Exchange服务器。此次恶意软件主要利用微软Exchange服务器中存在的漏洞展开攻击。Exchange服务器在邮件传输、日历共享、联系人管理等关键业务中发挥着核心作用,其系统漏洞的暴露成为攻击者入侵的突破口。GhostContainer通过隐藏自己为合法的系统组件,如App_Web_Container_1.dll文件,成功躲避了许多传统的安全检测方法,令安全人员的排查工作变得极为复杂。同时,GhostContainer能够作为代理服务器或网络隧道使用,令攻击者能够进一步滲透受害企业内网,攻击面不仅局限于单一服务器,而是威胁到整个企业的网络环境。通过这种方式,攻击者可能远程控制企业数据资产,窃取机密信息,并对企业的正常运营构成重大威胁。

卡巴斯基实验室的专家指出,GhostContainer背后的攻击团队技术实力雄厚,深谙微软Exchange系统的漏洞特性与防御机制。在亚洲地区,尤其是一些高科技企业和政府部门,已出现数起与该后门相关的网络攻击事件。尽管目前尚无明确证据将GhostContainer关联至特定黑客组织,但专家警告,此类针对性强的网络间谍活动具有全球扩展趋势,未来可能影响更多地区和行业。防御GhostContainer攻击,企业首先需要及时更新微软Exchange服务器的安全补丁。鉴于微软定期发布系统漏洞修复包,保持系统处于最新安全状态是阻止攻击的第一道防线。此外,加强多层次的安全监测也不可或缺。

通过部署行为分析工具和异常流量监控,企业能够及时发现GhostContainer等后门程序的异常操作迹象。对于服务器上的关键文件,如可疑dll文件,应定期进行完整性校验,防止被恶意替换或篡改。网络安全意识的提升同样关键。员工的安全培训和良好的访问权限管理,有效降低攻击者利用钓鱼邮件或凭证泄露入侵的风险。与此同时,企业应创建完善的应急响应机制,确保在遭受类似GhostContainer攻击时,能迅速切断攻击链条,最大程度减少损失。面对日益复杂的网络攻击形势,单一依赖传统防火墙和杀毒软件已无法满足安全需求。

未来,人工智能和机器学习技术将在恶意软件检测和防御中扮演重要角色,有望通过自动化识别异常行为和预测潜在威胁,提升防御效率。GhostContainer展示了开源工具在黑客手中可能产生的巨大威胁,提醒企业在享受开源技术便利的同时,也需加强对潜在安全隐患的防范。各国政府和安全企业应加强协作,分享威胁情报,提高整体网络安全抗风险能力。总之,GhostContainer的出现是网络安全领域又一次警钟,为微软Exchange服务器用户敲响了警报。只有通过及时更新系统、强化监控、提升安全意识和部署先进技术,才能有效防范类似后门的侵袭,保障企业信息系统的安全和业务连续性。未来,随着攻击方式不断演进,网络安全防护也需不断创新和完善,为数字时代的企业发展保驾护航。

。