近年来,随着网络攻击手段的不断升级和恶意软件的泛滥,全球网络安全形势日益严峻。黑客组织NyashTeam自2022年起通过其恶意软件即服务(MaaS, Malware-as-a-Service)模式活跃于网络犯罪活动,成为网络安全界关注的焦点。幸运的是,全球知名安全分析公司F6的深入调查与精准打击,成功揭露并封锁了NyashTeam的核心网络基础设施,为抵御网络威胁提供了宝贵经验和技术指导。NyashTeam以通过Telegram机器人及其网站售卖恶意软件著称,主要产品包括远程控制工具DCRat和数据窃取工具WebRat。这些恶意软件不仅能伪装成正常程序,还能远程控制受感染设备,窃取浏览器密码、Cookie及自动填充数据,导致用户隐私和财产安全遭受严重威胁。更令人担忧的是,该组织还为其他网络犯罪分子提供恶意软件托管和技术支持服务,形成了完整的黑客生态系统。

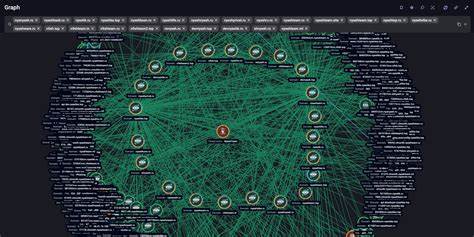

F6公司通过技术手段追踪和分析NyashTeam的域名注册记录、网络流量及传播路径,发现其运营期间至少活跃了350个二级域名,主要集中在.ru区域。这些域名经常更换和大量注册,以规避安全防护措施和追踪,显示出其高度隐蔽和持续扩展的能力。2024年底至2025年初,NyashTeam的恶意域名注册数量达到峰值,表明其攻击活动显著加剧。据F6数据显示,NyashTeam的用户群体分布广泛,受害者遍及全球50多个国家,尤以俄罗斯为重灾区,显示其主要面向俄语用户市场。攻击目标包括游戏玩家、软件爱好者以及希望免费下载软件的普通用户,尤其利用YouTube和GitHub平台传播恶意软件。在YouTube上,黑客利用伪造或被黑账户上传诱导性视频,这些视频声称提供游戏作弊、破解版软件和游戏机器人。

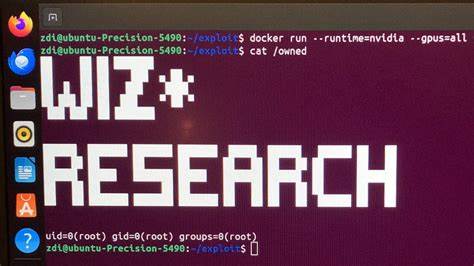

视频描述中的链接指向文件分享网站,受害者一旦下载所谓“破解工具”即被恶意程序感染。GitHub上的攻击更具迷惑性,黑客将恶意软件伪装成开源项目、实用程序或游戏外挂,隐藏恶意代码以骗取技术社区的信任。针对这些传播渠道,F6采用先进的威胁情报及机器学习技术,不断识别和追踪潜在风险,将NyashTeam的网络足迹逐步钳制。此外,F6还协助俄域名协调中心(RU Domain Coordination Center)封锁了超过110个相关恶意域名,有效切断黑客组织通过互联网传播恶意软件的渠道。目前,另有数个域名正在处于封锁流程中。F6的威胁情报团队还联合各大平台针对NyashTeam的Telegram频道实施封禁,关闭了该组织发布WebRat源码及相关教学视频的帐号,极大限制了他们的技术扩散能力。

值得关注的是,NyashTeam的订阅价格相对低廉,DCRat月费仅349卢布,而WebRat月费达1199卢布,网络托管费用则为两个月999卢布,使得网络犯罪成本降低,吸引了大量客户。其支付方式灵活多样,既支持俄罗斯本土支付系统,也接受加密货币,增加追踪难度。此次事件充分证明了MaaS模式对网络安全构成的威胁,也展示出通过技术合作与情报共享在打击网络犯罪中的关键作用。NyashTeam的案例成为业界警示,提醒企业和个人提高对恶意软件传播渠道的辨识能力,避免下载安装非正规软件或从非官方渠道获取工具。网络安全专家建议用户务必保持操作系统和软件的实时更新,启用多因素认证及防病毒软件,并审慎对待来自社交媒体和开源平台的下载链接。同时,企业应加强内部安全控制,开展针对钓鱼邮件和远程入侵的安全培训,提高整体防护水平。

科技公司和执法机关之间的合作至关重要,F6此次行动体现了现代网络安全的全球协同作战模式。未来,不断完善的人工智能和大数据分析技术将在威胁检测与响应方面发挥更大作用,有望提前识别潜在攻击并自动隔离风险节点。NyashTeam的架构和攻击手法也为安全研究人员提供了宝贵的案例参考,推动安全产品迭代更新,优化入侵防御系统设计。总之,打击像NyashTeam这样的黑客组织,是保障网络空间安全和秩序的重要战役之一。F6的成功阻断不仅保护了大量用户的数字资产安全,也为国际网络安全防御树立了标杆。随着网络攻击日益隐蔽和复杂,人们必须持续增强安全意识,结合先进技术手段,共同抵御互联网威胁。

未来,F6及其合作伙伴将继续跟踪NyashTeam及类似组织的动向,保障网络环境的健康发展,促进信息技术与社会的安全融合。