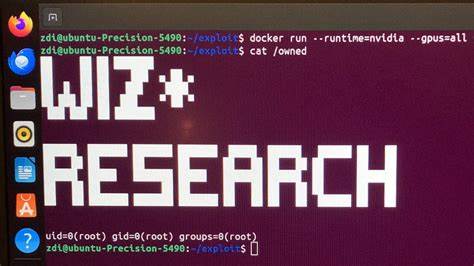

在当今人工智能和云计算迅猛发展的背景下,Nvidia作为图形处理器领域的领军企业,其推出的Container Toolkit在GPU加速的容器化应用中发挥着重要作用。然而,最近由安全研究公司Wiz发现了一处名为NvidiaScape的关键漏洞(CVE-2025-23266),这为云端人工智能服务带来了严重的安全隐患。该漏洞被赋予了9.0的高危分数(CVSS评分),显示其攻击潜力极大。此次漏洞首次由Wiz团队在2025年初于著名安全赛事Pwn2Own Berlin中展示,漏洞与其相应的利用代码令该团队获得了三万美元的奖金。Nvidia随即发布安全公告,提醒用户及时升级至1.17.8版本的Container Toolkit以及25.3.1版本的GPU Operator以修补该漏洞。Nvidia Container Toolkit作为构建和运行GPU加速容器的关键工具,被广泛运用于大型云服务提供商的管理型人工智能平台中。

漏洞的核心原因是对Open Container Initiative (OCI) 钩子处理机制配置不当。OCI钩子用于在容器生命周期的不同阶段执行特定操作,然而错误的处理方式使得恶意容器可以绕过预期的隔离限制,直接影响宿主机安全。在多租户共享GPU的云环境中,该漏洞尤其危险。攻击者通过精心构造的容器镜像载入携带恶意代码的三行Dockerfile,仅需简单配置即可利用该漏洞获得宿主机的完整root权限。获得root权限后,攻击者不仅能够窃取敏感数据,还能篡改或破坏运行于同一硬件上的其他客户的AI模型和数据。这种跨租户攻击使得云服务商和使用者面临极大风险,不仅可能导致商业机密外泄,还可能造成服务中断和声誉损失。

研究人员强调,单纯依赖容器作为安全边界是不足以杜绝此类威胁的。容器天生设计为轻量化虚拟化方案,其隔离强度远不及虚拟机或硬件虚拟化技术。容器安全管理应结合多层防御策略,例如引入严格的访问控制、多因素身份认证以及采用虚拟化隔离。此外,云服务提供商应持续监控容器行为,利用行为分析和异常检测及时识别潜在的利用尝试。开发者和管理员也应树立安全意识,避免使用未经验证的容器镜像,并确保所有平台组件均安装官方发布的安全补丁。Nvidia此次漏洞事件再次提醒业界,随着容器技术和人工智能服务融合日益加深,安全防护面临更为复杂的挑战。

攻击者可能利用看似微小的配置失误发动大规模入侵,因此全方位的安全架构设计变得尤为关键。未来云AI服务的发展必须在性能与安全之间寻求平衡,不断完善隔离机制,升级防护方案。业界专家建议,除了快速响应和补丁发布外,应加强开源软件社区与企业之间的协作,推动安全研究和漏洞披露的透明度,促进安全生态的持续健康发展。整体来看,此次Nvidia Container Toolkit的关键漏洞暴露出云端AI服务在实际部署中存在的薄弱环节。通过这次教训,所有相关方都应提升安全意识,完善技术储备,构建更加稳固的安全防线,从而保护日益普及的智能计算环境不受恶意攻击的侵害。唯有如此,人工智能与云计算的融合才能在未来释放更大潜力,造福社会各界。

。