在现代网络安全攻防领域,Active Directory证书服务(ADCS)逐渐成为攻击者重点关注的目标。借助其管理证书和自动化流程的特点,攻击者能够通过特定漏洞实现域控制权的窃取。HTB(Hack The Box)平台中的Scepter机器以其高度模拟真实企业环境,为研究ESC14漏洞的利用提供了绝佳实验环境。本文将深入剖析如何通过ESC14攻击漏洞对ADCS进行渗透,并最终获得域管理员权限。 进行有效渗透的第一步是充分的侦察和信息收集。通过修改本地hosts文件将目标IP映射为scepter.htb,并利用Nmap等工具进行全面的端口扫描,攻击者能够快速识别目标服务及其开放端口。

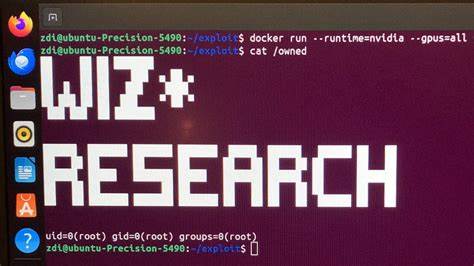

扫描结果显示该机器开放了Kerberos、NFS、Microsoft RPC、LDAP、SMB、WinRM等关键端口,预示着存在丰富的攻击面供后续利用。 尤其值得关注的是NFS服务,通过showmount命令可以列出其共享资源,发现helpdesk目录对外可读,这极有可能包含敏感数据。挂载该目录后,内部存储的证书和私钥文件逐渐暴露,进一步通过pfx2john.py工具提取PFX证书的密码哈希,将其转换为John the Ripper可识别的格式,再结合rockyou等字典进行暴力破解匙,以获取证书解密密码。 成功破解密码后,证书内容成为开采漏洞的利器。尤其是ESC14漏洞,作为ADCS中的严重安全缺陷,允许攻击者通过已授权的证书请求,伪造域控制器的证书并获得域控制权。该漏洞利用复杂的加密签名绕过机制,突破了ADCS对证书请求过程的校验限制,为横向移动和权限提升铺平道路。

在实际实施阶段,通过提交伪造的证书模板请求,攻击者能够利用ADCS漏洞执行精心构造的攻击载荷,从而为域环境植入恶意账户或服务。再结合Kerberos协议的复用,持续获得目标机器的系统权限,将本地普通用户会话提升至域管理员权限。 获取域管理员权限后,攻击者可以掌控整个企业网络环境,进行敏感信息窃取、持久化后门植入和横向扩展。针对HTB Scepter的ESC14攻击演示即为精准呈现这一流程,体现了现代渗透过程中多阶段、多角度的协同攻击策略。 为了防范此类攻击,企业应重点强化ADCS服务的安全配置,定期更新和审计证书模板策略,限制证书请求的权限范围。结合多因素身份验证、严格访问控制和异常流量监控,提升整体抗攻击能力。

通过模拟演练和漏洞扫描,及时发现系统弱点并加以修补,也是确保网络安全的重要手段。 综合来看,ESC14漏洞对ADCS的攻击为渗透测试和红队行动提供了极具价值的思路和技术支撑。HTB Scepter场景则为研究者搭建了完备的实验平台,使理解漏洞原理和攻击链条具备更直观的实践基础。针对这一安全挑战,安全从业者应持续深化对域服务架构和加密流程的理解,提高识别、防御复杂攻击的能力,筑牢信息安全防线。