在数字时代,网络安全成为个人和企业保护隐私的关键。谷歌作为全球最多用户使用的互联网服务提供商,其账户安全对广大用户意义重大。近期,一项关于通过暴力破解方式获取任何谷歌用户手机号码的研究引发安全界广泛关注。该研究不仅揭示了攻击流程细节,更暴露出谷歌账户恢复机制中潜在的安全隐患。本文将深入剖析该漏洞的原理、攻击手段以及对个人信息安全的影响,并提供切实的安全防范建议。 谷歌账户恢复流程中的手机号码暴力破解起源于一种绕过常规安全机制的技术手段。

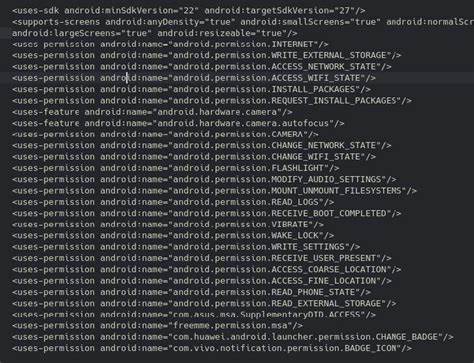

研究人员发现在关闭浏览器JavaScript功能后,谷歌的用户名恢复表单依然可以工作。这一发现颠覆了之前关于认证和防护必须依赖JavaScript的常识。通常,谷歌采用复杂的BotGuard防护机制,通过高度混淆和工作量证明算法来阻止自动化攻击。然而,禁用JavaScript时,某些防护措施失效,从而开启了一个新的攻击路径。 攻击流程主要依赖于两个关键的HTTP请求。第一个请求提交一个带有手机号码的表单,服务器响应中返回一个名为“ess”的参数,它关联了该手机号码信息。

第二个请求利用该“ess”参数结合目标用户的姓名,向服务器询问是否存在对应的谷歌账户。服务器根据查询结果重定向至不同页面,表明账户是否存在。通过这种方式,攻击者可以借助目标的部分个人信息,如电话号码和名字,实现准确的账户验证。 初期尝试暴力破解时,攻击者面临IP限制和验证码挑战。谷歌的防护机制会根据同一IP地址的频繁请求触发验证码,从而阻断自动化请求。为绕过限制,攻击者考虑通过使用代理IP,特别是IPv6地址池进行每次请求时切换IP。

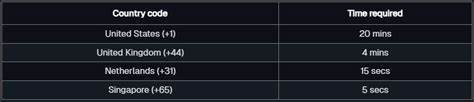

理论上,拥有一个/64的IPv6子网意味着可使用超过180亿亿个地址实现IP轮换,这使得传统的基于IP限制的防护措施形同虚设。 然而,数据中心的IP地址仍会在无JavaScript模式下被提示验证码,阻碍了纯暴力破解。研究人员进一步发现,通过结合带有JavaScript并包含有效BotGuard token的请求,可以绕过该验证码限制。此时,攻击脚本用从JavaScript流程中获得的BotGuard令牌替代默认的“js_disabled”字段,使请求被认为是正常而非恶意发起,进而绕过验证码验证。 随着技术的不断完善,攻击工具能够同时利用目标手机号的国家代码、号码后缀和显示的用户名等多维度信息,显著提升准确性和效率。以荷兰号码为例,结合电话号码前缀“+31”以及提示的末尾两位数字“03”,攻击者可控制暴力破解的搜索空间,从百万级缩小至更精准的范围。

利用多线程技术和云服务器资源,攻击速度能够达到每秒数万次请求,仅需数分钟便可能完成对特定手机号码的全面核查。 此外,谷歌账户的显示名称通常是暴力破解的另一重要参数。早期该信息易于通过公开渠道获得,但近年来谷歌大幅加强了隐私保护措施,默认不再向未认证用户透露显示名称。然而,研究显示,通过创建并转移Looker Studio文档的所有权给目标账户,攻击者可以在无需对方任何交互的情况下,间接获取账户的显示名称。这种信息泄露手段为暴力破解提供了宝贵的辅助数据。 对攻击者而言,掌握了国家代码、电话号码格式、号码长度及显示名称,结合自动化工具和有效的BotGuard令牌,暴力破解谷歌用户手机号码变得现实可行。

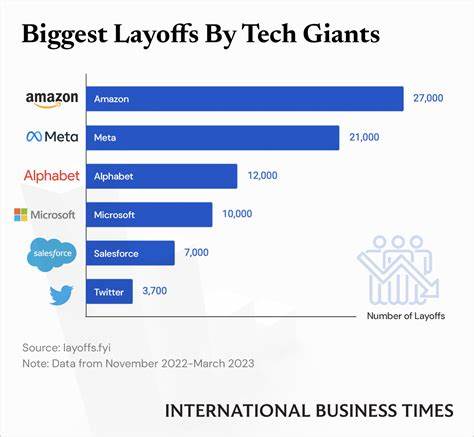

虽然初期存在技术和资源限制,但已具备实际攻击条件。此种攻击不仅可以泄露用户隐私,还可能成为更大规模社会工程学攻击、账户盗用甚至身份伪造的切入点。 面对这一挑战,谷歌已快速响应,逐步弃用支持无JavaScript的账户恢复表单,强化验证码和BotGuard机制,关闭信息泄露接口。此外,提升对BotGuard令牌的生成与验证精度,加大异常请求监控力度,是关键防护路线。用户方面,提高双因素认证使用率、避免在公开场合泄露个人信息以及留意账户异常访问,也是重要安全保障措施。 更广泛来看,该事件反映出现代互联网服务在兼顾用户体验与安全防护时的平衡难题。

禁用JavaScript的极端测试推动了研究者挖掘隐藏的安全漏洞,同时展示了自动化攻击与防御技术的拉锯。随着云计算与IPv6普及,为攻击者提供了更大空间,安全设计必须跟进演化,采用多层次、多因素防护,防止单一环节遭破坏引发连锁效应。 综上,谷歌账户手机号码暴力破解漏洞警示我们,用户信息安全并非绝对保障,依赖现代安全机制固然重要,个体也需增强安全意识。开发者和服务商必须持续更新防护技术,完善验证流程,降低攻击面。普通用户应定期更换密码,启用二步验证,避免信息公开暴露,做到主动防御。通过各方协作,贯穿设计、实施与使用环节,才能筑牢数字身份的安全防线,保护网络空间的健康生态。

。