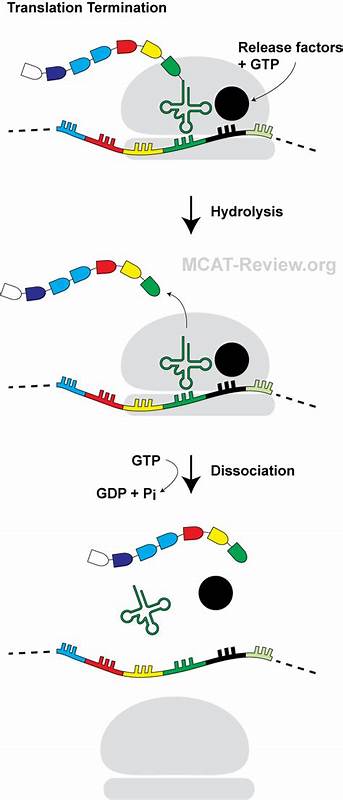

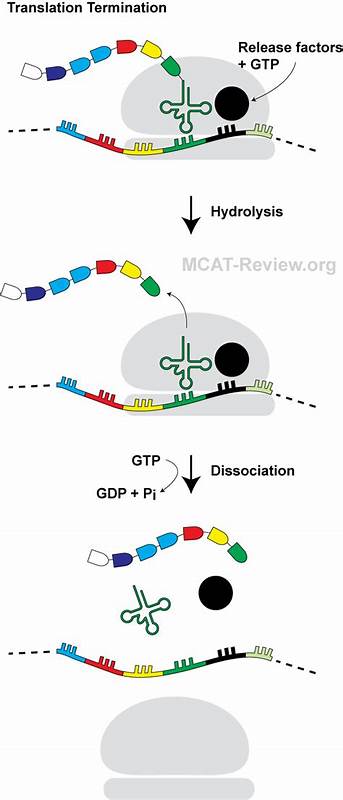

近年来,随着浏览器扩展的广泛应用,它们不仅极大地丰富了用户的浏览体验,更成为连接本地服务与云端世界的重要桥梁。Chrome作为全球主流浏览器,其扩展生态系统庞大且活跃。然而,安全研究人员最近揭露了一个潜藏已久、令人震惊的安全隐患——通过Chrome扩展与本地运行的MCP(Model Context Protocol)服务器通信,沙箱保护机制被轻松绕过,可能导致系统文件访问甚至整机控制权的丧失。 MCP协议本质上是一种设计用来连接AI代理与终端系统资源的通信标准。它允许AI模型通过统一接口调用本地工具,比如文件系统操作、消息应用交互等。协议支持多种通信传输方式,包括服务器发送事件(Server-Sent Events,SSE)和标准输入输出(stdio)。

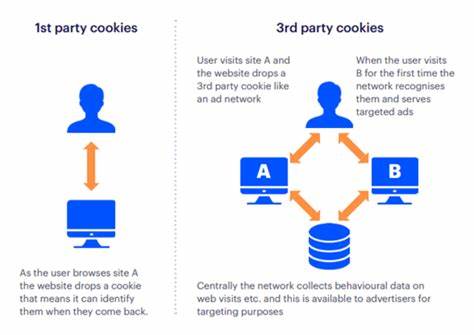

在实际环境中,不少MCP服务器采用基于SSE的实现,通过HTTP服务监听本地回环地址(localhost)上的端口,实现进程间通信。显而易见,这为本地服务提供了便利的访问路径。 然而,MCP协议的设计缺陷同样明显。协议本身并未内置任何认证或授权机制,访问控制权完全留给各个服务开发者自行实现。但遗憾的是,大多数MCP服务器默认缺少有效身份验证,导致任何本地进程都能无障碍连接并执行暴露的操作接口。由于Chrome扩展自然拥有访问本地网络(localhost)的能力,如果扩展的开发者或甚至恶意攻击者利用此特性,就可能绕过浏览器原有的沙箱限制,直接与MCP服务对接。

这意味着,恶意Chrome扩展不需任何额外权限申请即可通过MCP服务器调用系统层面的接口,从而读写用户的本地文件,甚至执行任意命令,破坏系统完整性。研究中曾利用一个文件系统操作版本的MCP服务器进行演示,扩展通过该协议端口直接访问用户私人目录,操作权限无比宽松,堪称一场彻底的沙箱逃逸事件。如此情境下,沙箱模型的隔离功能被彻底瓦解,浏览器外壳的安全边界玻璃被击穿。 值得注意的是,谷歌在2023年针对Web访问本地网络做出了一系列限制,禁止非安全网站对localhost及内部私网IP地址的非授权访问,目标是防止远程恶意脚本探测内网设备。但Chrome扩展由于运行环境拥有提升的权限,尚未受到同等程度的限制。显然,扩展的这一特性形成了一道安全缺口,能够便利地连接上本地敏感服务。

即时如此,MCP协议仍然保持着快速的普及和广泛应用。多样化的MCP服务器不断出现,包括对Slack、WhatsApp等流行通讯工具的集成版本,为开发者和用户带来极大便利的同时,也无形中将风险进一步放大。如果这些服务器不收紧访问策略,一旦Chrome扩展被恶意利用,企业乃至个人用户可能面临严重的隐私泄露和系统安全威胁。 从企业安全管理角度看,MCP相关风险已成为一个急需关注的新攻击面。企业内部环境中,大量开发者和用户本地安装的MCP服务缺乏统一的监管,安全审核和访问控制措施疏漏频出。随着扩展利用MCP协议连接本地服务且无须权限提升,这种攻击途径显得尤为隐蔽和致命。

攻击者甚至可以通过恶意扩展实现持久化控制,绕过传统防护技术,如杀毒软件和网络防火墙。 针对这一挑战,有效的防御策略需涵盖多层面的综合治理。首先,企业和开发者应着重加强MCP服务器本身的安全设计,优先实现严格的身份认证和访问控制,避免任何未经授权的访问。其次,浏览器和扩展平台应改进权限模型和安全策略,限制扩展对localhost服务的非必要访问。再者,安全团队需部署行为分析和监控系统,及时识别和拦截异常的本地服务连接活动。此外,用户也应谨慎选择扩展,避免安装来源不明或未经审核的扩展,防止潜在恶意代码渗透。

此外,安全研究界呼吁,MCP协议应尽快引入行业标准认证机制,加强协议层面的安全保障,保护本地资源安全。与此同时,浏览器厂商需要针对扩展权限实行更加细粒度的管控,识别并阻断非法访问尝试。 总之,通过一例简单的Chrome扩展与本地MCP服务器通信的案例,暴露出浏览器安全架构与本地服务间巨大且被忽视的安全缺口。MCP协议的设计初心虽是为了便捷AI与系统集成,但缺乏安全防护机制成为黑客潜入的敲门砖。沙箱逃逸不仅威胁个人隐私,更构成企业核心资产的安全隐患。随着AI技术普及和浏览器扩展生态复杂度提升,相关安全事件有可能呈现爆发式增长趋势。

未来,技术社区、浏览器厂商、企业安全团队需要通力合作,构建完善的安全体系,既享受AI智能带来的便利,又有效防范潜在的安全风险。只有高度重视本地服务与浏览器交互中的安全挑战,方能守护数字世界的坚实防线,保障用户和企业的安全权益。