近年来应用安全和开发效率同等重要,如何在本地开发环境中安全地使用 API 密钥、数据库凭证和其他秘密,始终是工程团队面临的难题。1Password 推出的本地 .env 文件挂载能力,为解决这一问题提供了新的思路和工具。本文将全面解析这一功能的工作方式、兼容性、优缺点以及在实际开发流程中的落地方案,帮助你快速判断是否适合在团队中推广并掌握安全使用方法。 功能概览与核心价值 1Password 的本地 .env 文件挂载功能允许把保存在 1Password Environments 中的秘密以类似传统 .env 文件的方式暴露给本地进程,但关键在于这些内容并不会以明文永远写入磁盘。1Password 通过在指定路径上创建对外类似文件的挂载点,并在进程读取时通过 UNIX 命名管道将实时内容传递给读取方。这样开发者能够继续使用熟悉的 dotenv 库和工具链,同时避免把敏感信息留在磁盘或版本控制中。

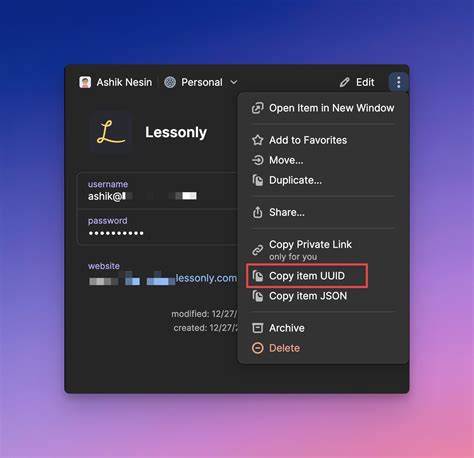

对开发者而言,这种方式的价值体现在几个方面。首先,开发体验几乎无缝,现有语言和框架中常见的 dotenv 支持仍可沿用;其次,秘密不会被永久写入磁盘或提交到 Git,从而降低了泄露风险;最后,通过 1Password 的权限弹窗机制,读取行为会被授权,实现用户层面的访问控制和审计友好性。 如何配置与使用 在 1Password 桌面客户端中创建或选择一个 Environment,然后在 Destinations 里配置目标为"Local .env file",选择将要挂载到本地的文件路径,点击 Mount 即可。挂载完成后,系统会在指定路径创建一个伪文件,用户在终端使用 cat 或任何 dotenv 加载库读取该文件时,会弹出 1Password 的授权提示,经过批准后内容会通过命名管道被传送给读取进程。授权在 1Password 锁定之前保持有效,因此在解锁期间可以多次读取而无需重复确认。 值得注意的是,如果目标路径上已存在由 Git 跟踪的 .env 文件,则需要先删除并提交该删除操作,才能成功挂载新的文件。

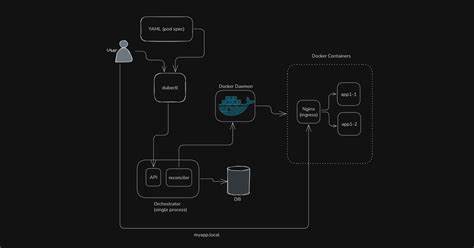

虽然挂载文件不会把内容写入仓库,但 Git 有时会显示被修改的状态,因此清理并提交历史文件是必要的一步,以避免后续的 Git 操作异常。 兼容性与生态适配 1Password 的本地 .env 挂载兼容多数语言生态中的 dotenv 库,包括 Node.js 的 dotenv、Python 的 python-dotenv(从 v1.2.1 开始)、Go 的 godotenv、Ruby 的 dotenv、PHP 的 phpdotenv、C# 的 DotNetEnv,以及 Docker Compose 自带的 .env 支持。Rust 的 dotenvy 也能配合使用,不过在部分版本中需要显式传入文件名或路径。 这种兼容性意味着现有项目可以在最小改动的情况下迁移到由 1Password 管理的密钥来源。对于以 Docker Compose 为开发或轻量部署工具的团队,直接指向挂载的 .env 文件即可让容器在启动时读取所需的环境变量,而无需在镜像或仓库中保留任何秘密信息。 工作原理与安全模型 1Password 通过 UNIX 命名管道将内容按需传递给读取进程,所以从磁盘角度看并没有保存明文的永久副本。

挂载点的文件看似存在,但真实内容只在读取请求发生时通过内存传递,从而将秘密暴露的时间窗口缩到最小。 当用户或进程尝试读取挂载文件时,1Password 会触发本地授权弹窗,用户确认后会把最新的环境变量内容流入请求方,读取完成后这些内容不会被写回磁盘。授权会在 1Password 被锁定时失效,之后的读取需要重新授权或等待解锁。需要注意的是,授权针对文件而非单个进程;一旦批准,任何进程都可以读取该挂载文件,直到 1Password 锁定或挂载被禁用。 限制与潜在风险 虽然方案在设计上尽力减少磁盘暴露,但它并非适合所有场景。首先,本地 .env 文件挂载目前仅支持 macOS 与 Linux 平台。

其次,该方案并不适合高并发的并行读取场景。命名管道与挂载逻辑在多进程同时访问时可能引发延迟或读取失败,如果开发者在 IDE 中打开该文件或者某些进程保持长时间占用,其他进程可能无法正常读取预期内容。 另一个需要关注的点是权限粒度。授权发生在用户层面,授权后系统内的任意进程都可读取挂载的 .env 内容,这意味着本地运行的非受信任进程也能借机窃取秘密。因此在多租户或运行了第三方代码的环境中要格外小心,同时确认工作站与运行环境的安全性。 离线与同步行为 当设备离线时,1Password 仍可提供最近同步到本地的内容或本地手动更改的内容作为读取来源。

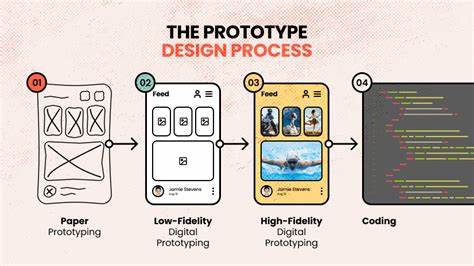

但在离线状态下,无法获取远程仓库或团队成员刚刚更新的秘密,要注意版本可能不同步。设备重新联机后,1Password 会自动同步最新内容到 Environment,使后续读取返回最新值。 实际应用场景与落地建议 在日常开发中,本地挂载 .env 文件最适合以下场景:轻量开发环境需要频繁读取第三方服务密钥、团队成员不希望将本地配置文件加入版本控制、容器化本地开发依赖环境变量而不希望在镜像或仓库中保留秘密。对于这些场景,1Password 挂载提供了兼顾安全与便利的折中方案。 在迁移既有项目时,建议先在本地单人环境中试点,确认 dotenv 库与开发工具链的兼容性。对于 Docker Compose 使用者,可把 compose 的 env_file 指向挂载路径并在启动容器前解锁 1Password。

对于 Node.js、Python 等应用,按现有方式加载 .env 即可,但要确认相关库在读取时不会把内容写入日志或错误堆栈。 团队协作与 CI/CD 配合 本地挂载功能主要面向开发者工作站,并不直接替代 CI/CD 中的秘密管理方案。对于持续集成与自动化部署,仍然建议使用像 1Password 的 Secrets 管理 API、云端秘密管理服务或第三方凭证注入方式来为构建和部署流程提供密钥。在开发阶段使用本地挂载可以减少在研讨、调试时对凭证的暴露,而在 CI 中通过安全的凭证注入实现无秘密暴露的自动化流水线。 最佳安全实践 确保 1Password 与操作系统保持最新,定期检查权限设置与授权历史。不要在公共或共享机器上启用持久挂载,或在不必要时保持 1Password 解锁状态。

限制本地运行的第三方或不受信任代码,避免有潜在恶意进程在授权期间读取挂载文件。 在团队层面,采用最小权限原则把秘密按用途分组,只向需要访问的成员授予对应 Environment 的权限。遇到必须在磁盘上临时写出秘密的情形,应尽量使用短生命期的凭证并在使用完成后立即旋转或撤销。 Troubleshooting 常见问题与调整建议 如果无法挂载到目标路径,先确认该路径是否已有被 Git 跟踪的 .env 文件,必要时删除并提交删除操作后重试。若在 IDE 中打开后导致其他进程读取失败,尝试关闭 IDE 的文件监控或在需要运行的进程前关闭对该文件的编辑会话。 当遇到并发读取冲突时,可以通过让不同服务在不同时间点主动加载环境变量的方式规避,或者把会长期占用文件的进程改为通过 1Password API 直接读取单个秘密,而不是依赖本地挂载的 .env 文件。

对于离线同步的差异,建议在上线前在连网状态下手动强制同步 Environment,保证本地版本为最新。 未来展望与工具链整合 本地挂载 .env 文件是一个桥梁性质的功能:它允许团队在保持既有工作方式的同时,逐步将秘密管理迁移到集中化、可审计的系统。未来在更广泛的平台支持、更加细化的进程级授权、以及对并发访问的优化到位后,这样的功能将能覆盖更多生产或预发布场景。 与此同时,开发工具如 IDE、容器运行时和语言库若能针对这类按需挂载的 .env 源进行优化,例如增加对命名管道的容错能力、避免长时间占用文件句柄、或者提供基于 API 的密钥缓存机制,将进一步提升可用性和稳定性。 结语 1Password 的本地 .env 挂载能力在安全与开发体验之间找到了一条有吸引力的折中路径。对于关注本地开发安全、希望减少磁盘与版本控制中文件暴露的团队而言,这一功能可以作为有力工具来减少泄露面并提升凭证管理的一致性。

然而要充分发挥其价值,需要结合团队的开发流程、CI/CD 策略和终端安全措施,谨慎规划推广方式并遵循最小权限与秘密生命周期管理的原则。通过合理应用与配套的流程改进,1Password 的该项新功能能够帮助开发团队在不牺牲效率的前提下显著提升敏感信息的保护水平。 。