在当今数字化时代,搜索引擎作为信息获取的重要工具,其性能表现直接影响用户体验和业务运营效率。尽管云计算和硬件技术的持续发展为搜索引擎带来了前所未有的计算能力和存储性能,但一些隐藏的技术细节也有可能成为性能瓶颈。Algolia作为一家领先的搜索即服务供应商,近期遭遇了一次因意外的双重加密机制而导致的严重性能下降事件,该事件不仅对其产品稳定性造成了冲击,也为行业敲响了警钟。本文将详细解析此次事件的来龙去脉,揭示双重加密为何成为性能杀手,并分享其突破瓶颈的宝贵经验。搜索引擎的工作原理与性能挑战要理解双重加密对性能的影响,首先需要了解搜索引擎如何管理数据。Algolia的核心引擎采用专有技术将索引存储为二进制文件,文件规模可达数十GB,以满足低延迟和实时查询的需求。

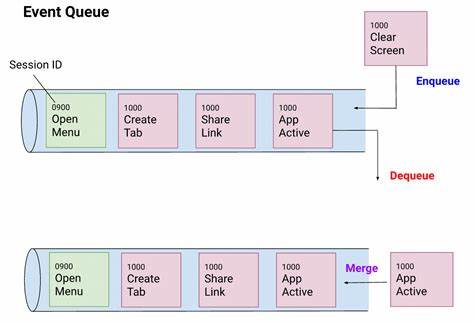

每当索引更新时,搜索服务必须迅速将数据从磁盘加载至内存中,确保查询结果的时效性和准确性。这样的数据重载过程对磁盘I/O性能敏感,任何延迟都会转化为用户端延迟的上升。云平台与磁盘架构差异在性能监控中,Algolia团队发现运行在Azure云的Searcher pods加载索引时,磁盘响应时间远远超出了预期,平均约400毫秒,且在99百分位数时能峰值达到几秒,这是一个极为异常的数字。相比之下,在AWS以及本地裸金属设备上的表现则极为理想,超过10毫秒即被视为异常并触发监控告警。此差异促使团队深入剖析底层设施和配置差别。经对比发现在硬件层面,Azure所采用的标准E16d_v5虚拟机配备了本地一次性存储的SATA SSD,而AWS使用远程SAN-backed EBS gp3存储,虽然两者性能标称接近,但架构上的差异成为排查重点。

深入调查发现,两者均启用了加密机制保护数据安全,但启用方式有细微差别。算法加密多层叠加成性能杀手所有数据所在的磁盘均启用了加密以保证数据安全,Azure使用“主机级加密”(Encryption at Host),AWS则通过Hypervisor实现EBS加密。然而经过系统化测试和压力模拟发现,Azure环境中的磁盘I/O存在显著性能负担,加载延时惊人,而关闭加密后性能大幅提升。通过精准复制生产工作负载的fio压力测试,团队进一步确认启用主机加密确实是瓶颈根源之一。探讨Linux内核调优思路时,团队尝试了绕过加密内核工作队列(kcryptd)的方法,这项优化曾被业界证明能缓解加密开销。然而Azure“主机级加密”是隐式存在于硬件与内核之间,无法直接控制加密处理流程。

通过手动加密和绕过kcryptd测试后,性能几乎恢复理想水平,进一步证实了加密机制的不合理叠加。与微软工程师的深入合作促进了根因定位。微软团队的调查表明,Azure版本5及以上的虚拟机会在硬件层自动启用临时磁盘的硬件加密,而当用户或管理员启用“主机级加密”时,实际上磁盘数据会被重复加密,即发生了双重加密现象。这种无意的重复加密极大地增加了I/O路径的处理负担,导致延时成倍上升,吞吐量大幅下降。该机制设计此前未充分公开文档化,致使用户误解配置,陷入性能陷阱。问题解决及经验总结经过团队与微软持续沟通和测试,微软调整文档及优化底层处理,避免了双重加密带来的性能惩罚。

Algolia因而可以关闭主机级加密,保留硬件层自动加密,恢复了性能稳定性并取消了不必要的资源扩展。此事件的核心启示即使在云计算环境下,硬件级别与软件策略的加密并非简单的叠加关系。加密安全需求需与性能要求权衡,一些加密方案在特定环境下可能产生意想不到的负面影响。反复验证配置假设,从性能数据出发排查,不轻信文档默认和业界惯例,是技术问题解决的关键。基于此,专业团队应持续关注云平台更新及架构变化,主动测试新特性,并与供应商保持紧密协作,以提前规避类似风险。未来展望与建议随着云计算架构复杂度上升,用户需要对底层设施有更精细的理解和掌控能力。

自动化工具与性能监控需结合深入内核与硬件级别的诊断能力,为决策提供科学依据。同时,应推动云服务商强化对虚拟机加密机制的透明度,及时更新文档,避免用户无意陷入性能困境。为保障安全与速度并存,方案设计应注重灵活调整加密策略,探索智能加密切换和分级保护等创新方向。总而言之,Algolia此次意外的双重加密事件,是现代云基础设施中安全与性能矛盾的一个生动案例。通过精准判断、系统优化和跨团队合作,问题得以圆满解决,不仅恢复了自身的系统性能,也为业界提供了宝贵的经验教训,推动整个生态更加成熟稳健。用户和开发者应铭记“切勿假设,要不断验证”的原则,真正做到科学排查,实现高效优质的搜索服务体验。

。