近年来,网络安全威胁不断升级,特别是针对政府外交人员和高价值目标的网络间谍活动日益猖獗。知名中国关联威胁组织 UNC6384 近期爆出的攻击行动,展示了他们通过使用 Captive Portal 劫持技术以及合法代码签名证书,成功将 PlugX 后门植入目标环境的高级攻击手法。本文将全面解析 UNC6384 的攻击模式、技术特点以及如何通过社交工程手段和恶意软件组件实现网络渗透和数据窃取。 UNC6384 作为一个具有中国背景的黑客组织,专注于服务于国家战略利益的网络行动,尤其锁定东南亚地区的外交官以及全球范围内的敏感实体。根据谷歌威胁情报组(GTIG)研究员 Patrick Whitsell 的分析,该组织采用了多阶段攻击链,利用先进的社会工程技巧配合有效代码签名,绕过传统防御检测机制。 攻击的核心方法包括诱导目标设备的网络浏览器检测其所处网络环境是否有 Captive Portal,即需要登录认证的热点页面。

利用边缘设备被攻陷的情况下,攻击者执行中间人攻击(Adversary-in-the-Middle,AitM),将正常的网络请求重定向到由攻击者控制的钓鱼网站。该钓鱼页面伪装成合法软件更新站点,诱导用户下载名为“AdobePlugins.exe”的恶意下载器 STATICPLUGIN。 STATICPLUGIN 下载器经过知名企业的有效代码签名认证,由成都诺信时代科技有限公司通过全球数字证书供应商 GlobalSign 签发。这种合法数字签名的存在极大提升了恶意软件的可信度,使目标用户更易放松警惕,从而点击执行恶意程序。签名的获取方式尚不清楚,但其存在证明攻击者已经提升到了能够绕过部分安全验证流程的高级阶段。 恶意下载器启动后,会从同一恶意域名(mediareleaseupdates[.]com)下载 MSI 安装包,并利用名为 CANONSTAGER(文件名为 cnmpaui.dll) 的动态链接库(DLL)侧加载技术,借助合法的 Canon IJ Printer Assistant Tool 工具(cnmpaui.exe)作为宿主进程,将核心后门 SOGU.SEC(PlugX 的一种变种)加载到内存中。

这种侧加载手法能够避开大部分静态检测和杀毒软件的监测,因为恶意代码隐藏于正常的系统组件之中。 PlugX 是一种历史悠久且广泛使用的中国相关黑客组织后门工具,具备文件窃取、键盘记录、远程命令执行、文件上传下载等多功能,且支持通过插件扩展,极具灵活性和隐蔽性。此前 PlugX 经常通过恶意 U 盘传播、定向钓鱼邮件和受损软件下载传播,而 UNC6384 则进一步创新,结合 Captive Portal 劫持和 AitM 技术,实现新的入侵路径。 Captive Portal 劫持具体表现为用户在访问网络时,浏览器发送对某些 Google 静态内容域(如 www.gstatic[.]com/generate_204)的请求,用于判断网络是否需要认证登录。然而攻击者利用被攻陷的网络设备截获该请求,将其重定向至伪造的登录页面,诱使用户以为需完成安全插件更新,从而下载恶意程序。整个钓鱼页面使用了由 Let's Encrypt 颁发的有效 TLS 证书,进一步提高了页面的可信度。

谷歌威胁情报组推测,实施此类 AitM 攻击的关键可能在于受害方网络边缘设备被成功入侵和控制,例如路由器、交换机或无线接入点,但具体攻击手段引发网络设备妥协的路径尚未明确。这种攻防态势表明,攻击者不仅掌握了复杂的网络拓扑侵入技巧,还能巧妙利用合法数字证书及加密传输来掩盖自身动作。 UN C6384 通过精心设计的攻击链显露出其卓越的作战能力。首先,是通过诱导目标进行必要的浏览器网络连接检测触发后,利用 AitM 强制重定向至恶意域;其次,借助社交工程误导用户下载伪装软件更新的恶意程序;然后,通过有效代码签名降低安全产品拦截;最后,借助 DLL 侧加载等隐蔽技术将后门驻留至内存,完成对目标系统的渗透。 值得注意的是,攻击所用的 STATICPLUGIN 下载器和 CANONSTAGER 派生代码,在 2023 年一月就已出现在多起中国背景活动样本中,可见该威胁行为具有持续性与进化性。通过结合新的网络劫持手法,UNC6384 不断完善和升级其攻防策略,展示了极高的专业水准和对最新安全防护趋势的应对能力。

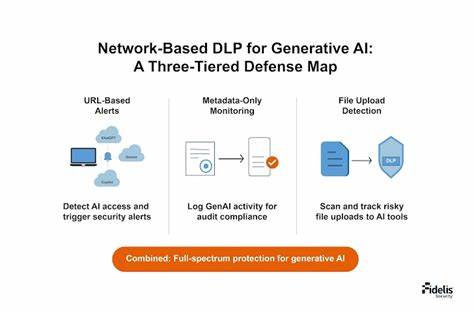

从整体来看,这类攻击的目标定位精准且隐蔽,放大了针对外交部门及与国家战略事务相关组织的网络安全威胁。受害方一旦遭受 PlugX 后门侵害,攻击者便能持续监视、控制受害网络,窃取机密信息甚至影响国家利益。 面对日趋复杂的多阶段攻击,组织和个人务必要加强网络边缘设备的安全运维,及时更新和修补漏洞,同时针对 Captive Portal 及钓鱼攻击保持高度警觉。安全团队应部署先进的流量监控和异常检测技术,识别可能的 AitM 攻击迹象,限制非授权的网络流量重定向。 此外,针对代码签名证书滥用风险,企业需强化数字证书管理,审慎核查签名程序的来源与行为异常。用户端则应提高安全意识,在更新软件时确认其来源的可靠性,并配合使用具备浏览器安全插件的防护措施以阻止钓鱼页面和恶意软件下载安装。

作为 PlugX 的潜在继任者,另一款名为 ShadowPad 的恶意软件也正逐步被发现和分析。研究人员应持续监测相关攻击工具链的演进,深化威胁情报共享与防御能力建设。 总结来看,UNC6384 利用 Captive Portal 劫持和合法代码签名的手法,对外交官和高价值网络目标发动攻击,标志着中国相关网络威胁组织技术水平的进一步升级。随着 APT 攻击不断演进,全球网络安全形势仍不容乐观,相关防护措施亟须协同创新以应对未来更多样化的网络威胁。