近年来,网络攻击手段日益复杂和隐蔽,针对国家关键基础设施的高级持续性威胁(APT)活动频繁发生,给政府和相关机构的信息安全带来巨大挑战。透明部落(Transparent Tribe),又称APT36,是一个被广泛认为源自巴基斯坦的网络攻击组织,长期以来持续针对印度政府及其重要部门发起间谍和窃密行动。最新的攻击活动显示,透明部落正通过一种新型的恶意传播方式,即利用带有恶意代码的桌面快捷方式文件,展开高精准的钓鱼攻击,进一步强化其渗透和长期驻留能力。 攻击的主要载体是一种伪装成PDF文件的Linux系统桌面快捷方式文件(.desktop),一旦目标用户受骗点击,恶意文件即可执行嵌入的shell脚本,从攻击服务器下载并执行进一步的恶意程序。这些文件通常以会议通知等常见公务邮件的形式出现,精心设计的钓鱼邮件内含嵌套的恶意链接和附件,专门针对印度政府内部人员,诱导其打开恶意快捷方式。 该恶意脚本负责从位于攻击者控制的服务器(例如securestore[.]cv)下载一个经过十六进制编码的ELF二进制文件,这些文件通常使用Go语言编写,并且内置了高度隐蔽化的加壳和混淆技术,目的是规避静态与动态分析工具的检测。

下载后,二进制文件会被存储在目标机的磁盘上并自动运行,同时通过启动Mozilla Firefox浏览器打开托管在Google Drive上的欺骗性PDF文档,转移用户注意力。 在成功感染后,恶意软件会连接到预设的命令与控制(C2)服务器(如 modgovindia[.]space:4000),等待攻击者下发指令、传输新的载荷或者盗取敏感数据。为了确保长久的持久性,恶意程序会在受害者系统中创建cron定时任务,使其在系统重启或进程终止后依旧能自动启动,保持对系统的持续控制。 透明部落此次选择的攻击目标不仅限于运行Windows操作系统的终端,他们还针对印度自主开发的BOSS Linux系统展开特别设计的攻击,展示了其跨平台的高级攻击能力。这种双平台攻击策略显著增加了攻击的成功率和影响范围,使得印度核心政府机构面临更为严峻的安全形势。 安全公司CloudSEK的分析进一步揭示了该恶意软件具备系统侦查功能,并巧妙地融入了多重反调试、反沙盒检测机制。

这些“反取证”技术有效拖延和阻碍了安全分析人员与自动化防御系统的侦测时间,令分析与防护工作难度陡增。 此外,众多安全研究机构如Hunt.io也发现,这款恶意软件携带了透明部落经典的后门工具Poseidon,其核心功能包括数据收集、长期隐秘访问、凭证窃取和潜在的横向移动。Poseidon后门的植入意味着攻击者不仅能够远程监控受感染系统,还能深入挖掘内网资源,进一步扩大其影响。 透明部落一直以来擅长根据目标环境灵活调整其攻击载体和手段,从俄文件雷同的恶意文档到此次专门为BOSS Linux环境打造的恶意.desktop文件,体现出其高度技术成熟和周密的攻击预案。CYFIRMA公司的情报指出,这些策略极大地提升了攻击成功率,也加剧了政府关键基础设施安全防护的难度,呼吁相关部门加强防御意识和技术部署。 此前,透明部落还使用冒充合法政府机构的域名,进行大量钓鱼邮件活动。

通过构造极具迷惑性的钓鱼页面,专门盗取邮箱密码及两步验证代码(Kavach认证码),这是一种印度政府专门用于增强账户安全的双因素认证机制。透明部落在这种针对性攻击中表现出极强的针对性与持久性,自2022年起屡次瞄准Kavach认证系统,彰显出其对高价值账户入侵的执着和深谋远虑。 此次事件还与近期遭发现的另一波针对南亚国家及土耳其的类似钓鱼攻击活动相关。这些活动借助伪造的登录页,模仿政府邮件系统及文档服务平台,诱使用户输入敏感凭证,体现出区域APT组织在信息战领域的活跃和地区性协同步调。 最新的研究报告来自安全研究员皮埃尔-亨利·佩齐耶(Pierre-Henri Pezier)和Nextron Systems团队,揭示了不仅仅是恶意.desktop文件的存在,此次攻击还利用了一款名为MeshAgent的开源远程管理工具作为载荷,这使得攻击者能够在感染系统中实现全方位的远程控制。通过一个名为Sindoor Dropper的Go语言编写的恶意加载器,MeshAgent被隐秘地部署并使用UPX加壳,进一步铸就了执行链的隐蔽性和防护绕过能力。

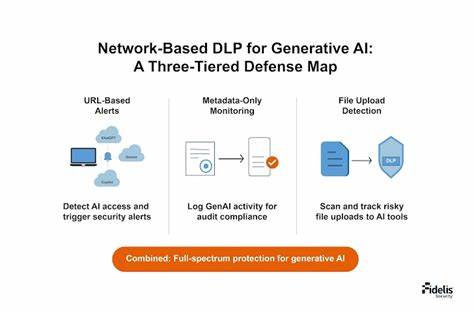

MeshAgent的远程访问能力涵盖文件传输、系统命令执行、活动监控及横向移动等多种功能,极大地丰富了攻击者在被害系统上的操作自由度,同时也让后续的数据窃取和攻击行为更加轻松。攻击者通过此种手段,无需获得系统管理员权限即可植入关键工具,极大地提高了攻击的隐蔽性和成功率。 此次针对印度政府的攻击事件敲响了警钟,显示了现阶段互联网络中威胁行为的高速演化和针对国家利益的持续关注。随着边界防御逐渐完善,APT组织通过社会工程学和精巧的载荷设计绕过传统防御的现象愈发普遍。政府及相关机构必须强化员工的网络安全培训,提升识别钓鱼攻击的能力,同时加速导入多层次的威胁检测与响应机制。 加强邮件安全、应用沙箱分析、行为监测与异常流量识别是防止此类攻击的关键防线。

此外,针对基于Linux的政府系统,应严格审查所有桌面快捷方式文件的安全性,并限制低权限用户执行未授权的可执行文件。配置安全的定时任务策略和实时监控系统日志,也是防止黑客持久驻留的重要措施。 总结来看,透明部落借助新颖的攻击载体和跨平台技术显著提升了对印度政府系统的威胁能力,其利用钓鱼邮件传播恶意.desktop文件并结合后门工具与远程管理软件的方式,已成为一股不可忽视的网络威胁力量。未来,如何有效识别与阻止类似网攻行为,保障印度乃至全球政府机关的信息安全,将是网络安全领域持续关注和应对的重要课题。