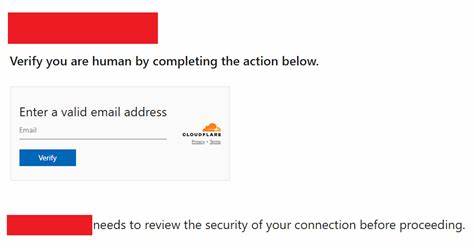

近年来,互联网安全威胁持续升级,国家背景的黑客组织不断创新攻击手法,令全球网络安全形势愈发严峻。APT29,亦称BlueBravo、Cloaked Ursa等代号,是一支与俄罗斯对外情报局(SVR)相关联的高级持续威胁组织,频繁针对政企机构进行情报收集和网络渗透。2025年,亚马逊安全团队宣布成功发现并阻断了APT29利用微软设备代码认证流程发起的一起大型浇水洞攻击活动,这不仅表明攻击者策略的复杂化,也彰显出安全厂商协同防御的必要性和成效。浇水洞攻击是一种传统而有效的网络攻击方式,攻击者先通过入侵合法网站,植入恶意代码,借助被攻陷网页的访问流量,将用户重定向至其控制的恶意基础设施。APT29此次利用了大量合法网站,将访问者引导至模仿Cloudflare验证页面的钓鱼页面,伪造合法性,从而诱使受害者在微软的设备代码认证界面中输入由攻击者生成的设备代码。设备代码认证是微软提供的一种多设备间认证机制,用户需手动输入特定代码完成设备授权流程。

APT29巧妙利用此机制,通过欺骗用户输入攻击者控制的代码,使其实际上授予了攻击者对自己微软账户的访问权限。亚马逊安全负责人CJ Moses指出,此次攻击规模庞大,约有10%的访问者被重定向至恶意页面。APT29在攻击中运用了多种反侦察和反检测技术,例如对恶意JavaScript代码进行Base64编码隐藏,设置cookie防止同一访客重复重定向以降低风险感知,以及灵活切换基础设施,规避安全厂商的封堵措施。值得注意的是,APT29此前已经频繁采用远程桌面协议(RDP)配置文件传播、设备代码钓鱼等多样化手法攻击微软三六五账户,显现出其不断丰富攻击工具箱的趋势。此外,谷歌在2025年6月也曾监测到与APT29相关的威胁团伙利用应用专用密码功能窃取用户邮箱信息,进一步说明其目标广泛且针对性强。亚马逊通过持续的威胁情报追踪,从APT29此前在不同云平台使用的基础设施中发现关联线索,成功阻断了该团伙从亚马逊云服务转移到其他云环境后的一系列新域名运营。

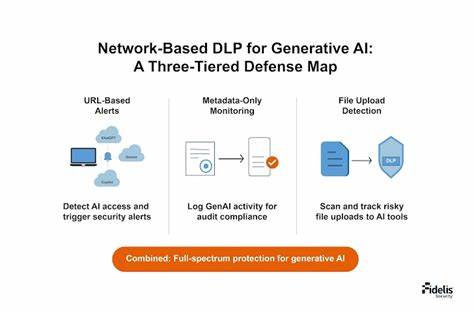

尽管APT29多次尝试转战不同云平台展开行动,亚马逊团队依然保持高强度跟踪和干预,体现出安全服务提供商与威胁猎捕的有效结合。这场针对微软设备代码认证流程的浇水洞攻击,映射出APT29在网络攻击形态上的演化路线,从传统的钓鱼邮件转向利用浏览器级别的重定向和页面伪装,表现出更强的隐蔽性和扩散能力。亚马逊此次成功干预不仅保障了用户账户安全,更为业界应对此类设备认证滥用攻击提供了宝贵经验。企业在面对APT29等高级威胁时,需增强对账户认证机制的防护措施,部署多因素认证方案,及时识别异常登录行为并加强对浏览器层面恶意脚本的监控和过滤。用户层面也应增强安全意识,谨慎核实网站链接和认证提示,避免因信任假冒页面而泄露登录授权。网络安全形势瞬息万变,APT29的攻击策略不断迭代升级,强调了企业必须构建全面的安全防御体系,不断更新威胁情报,积极与安全厂商协作实现早期威胁发现和快速响应。

亚马逊此次拦截事件显现出大型云服务商在安全生态中的关键角色,他们不仅承担着平台安全的职责,也扮演着全球网络安全协同防御的重要枢纽。总结来看,APT29滥用微软设备代码认证的浇水洞攻击行动不仅揭露了攻击者的技术创新,更推动了网络安全社区对认证机制漏洞和钓鱼攻击的新理解。未来,要有效抵御此类高级持续威胁,企业需结合技术手段与安全意识教育,构建多层次防御墙,同时保持对威胁演进的敏锐洞察。通过亚马逊等安全团队的努力,攻击者的破坏链被成功打断,为全球用户职业安全系数铸就一道坚实屏障。网络安全的攻守博弈永无止境,唯有不断完善技术和策略,方能保护数字时代的核心资产不受侵害。