最近社区和厂商注意到一个引人关注的问题:Android 16 的公共 git 标签(public tags)与官方发布的安全补丁等级(security patch level,SPL)不匹配。以一例为例,2025 年 9 月上报的情况显示,公开标签仍然停留在 android-16.0.0_r2,该标签对应的安全补丁等级为 2025-06-05;但根据 Android Security Bulletin,最新的安全补丁等级已更新到 2025-09-05。这种差异表面上看似"标签未更新",其实背后牵涉到 Android 发布流程、分支管理、补丁合并策略以及沟通透明度等多个层面。理解该现象的成因与后果,并掌握可行的验证与缓解手段,对于设备厂商、定制 ROM 开发者以及安全研究人员都非常重要。本文将从多个角度对该问题进行深入解读,并给出实操建议,帮助读者快速判断现状并采取恰当措施。 什么是公共标签与安全补丁等级 在 AOSP(Android Open Source Project)生态中,公共标签通常指公开发布的 git tag,例如 android-16.0.0_r2。

这个标签代表某一时间点的源码快照,方便设备厂商和开发者检出并基于之构建系统镜像。安全补丁等级是一个以日期形式呈现的元数据(例如 2025-09-05),它反映系统在某一构建或平台版本中包含的安全修复的最新时间点。系统通过 ro.build.version.security_patch 在运行时报告补丁等级,用户与安全扫描工具据此判断设备是否补丁到位。理想情况下,公开标签应与安全补丁等级保持一致,以避免关于"是否包含最新安全修复"的混淆。 为何会出现不一致 造成公共标签与安全补丁等级不匹配的原因多样。首先,发布流程中的时间差是最常见的因素。

Android 平台的安全修复可能先通过紧急补丁(hotfix)、补丁分支或单独的补丁集提交到 AOSP 主线,而公开的里程碑标签可能在后续的正常发布窗口才会更新。如果中间出现诸如季度平台更新(QPR)延迟、标签发布流程卡壳或人工审核延时等情况,标签就可能落后于已经合入的安全修复。 其次,补丁合并策略也会带来差异。有些安全修复只提交到特定的维护分支或设备相关仓库,而不会即时合并到公共标签所引用的分支。第三,文档不一致或通讯不充分也会放大问题:即便补丁已经在代码库中,若未同步更新标签说明或发布笔记,外部观察者仍会以标签为准,从而产生错觉认为修复未被包含。 最后,自动化工具或构建系统中的错误也不可忽视。

标签推送失败、CI/CD 流程中的权限或网络问题、以及镜像站点更新延迟,都会导致公众可见的标签信息滞后。 问题的实际示例与影响 在上文提到的具体案例中,投递者指出 android-16.0.0_r2 对应 SPL 为 2025-06-05,而 Android Security Bulletin 报告的最新 SPL 为 2025-09-05。该问题还伴随了社区讨论中提到的 QPR1 延迟,以及观察到某些源文件在最新补丁中新增检查逻辑,但在公开标签中并未体现。这揭示了一个真实风险:外界仅凭公开标签判断平台是否安全,可能会产生误判。对设备制造商而言,依赖过时标签可能导致延迟将关键补丁下放到设备,影响最终用户安全;对合规审计和供应链安全治理来说,标签不一致会增加溯源复杂度,降低信任度。 如何验证公开标签与代码实际包含的补丁 首先,应检查公共仓库的提交历史与补丁合并记录。

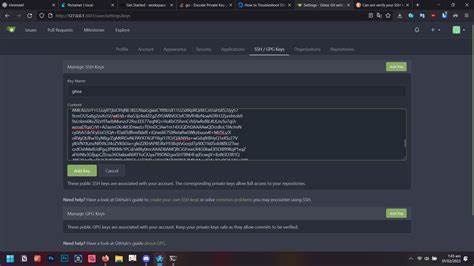

使用 cs.android.com(Android 的代码搜索)可以查看某个文件或提交是否包含特定补丁内容。其次,直接检出标签并查看关键安全修复对应的提交在该标签中是否存在。可以在本地或 CI 环境中运行 git fetch --tags 或 repo sync 后,git checkout android-16.0.0_r2,然后使用 git log 或 git grep 查找补丁相关的提交信息与变更内容。 还可以比对运行时的安全补丁等级。若设备镜像基于某个标签构建,运行 adb shell getprop ro.build.version.security_patch(或在系统设置中的"安全补丁等级"字段)可以直观得知设备实际报告的补丁日期。务必注意,运行时报告的补丁等级是设备固件内部声明的元数据,可能被厂商在构建时手动设置,因此需要结合源码层面的验证进行交叉核实。

对于厂商与 ROM 开发者的建议行动 首先,设备厂商应建立严格的补丁管理与发布流程。不要仅依赖公共标签作为唯一的安全修复判断依据。遇到公共标签滞后,应审查对应发布分支与维护分支的提交记录,确认关键 CVE 的修复是否已被合并到设备的源码树。若补丁已合并但未打标签,厂商应在内部版本说明中明确标注包含的 CVE 与补丁时间戳,以保证审计透明度。 其次,厂商应自动化补丁验证流程。通过脚本定期比对 ASB(Android Security Bulletin)中列出的补丁与平台仓库的合并状态,主动提示缺失或延迟的修复项。

若发现公共标签未及时更新,应与 AOSP 维护方或发布团队沟通,询问标签发布时间表或请求临时注释说明。 对于第三方开发者与安全研究人员的建议 当公开标签与 ASB 出现不一致时,不应立即得出"补丁未包含"的结论,而应深入代码仓库查证。利用 cs.android.com、gerrit reviews 与 git 历史进行逐项核对,找出是否存在已合并但未打 tag 的修复。对重要补丁,最好拉取对应 commit 并在本地构建验证修复逻辑是否生效。 同时,社区安全研究者应将发现的差异通过适当渠道报告给 AOSP 或厂商以促成澄清。开源社区的力量往往可以加速发布透明度的提升,但在报告时应提供详尽的证据链,例如补丁的提交 ID、相关文件差异截图或代码片段,以便维护者快速定位问题。

AOSP 与发布团队可以做什么以减少混淆 为了降低类似混淆的发生,AOSP 发布团队可以改进标签管理与沟通方式。具体包括:在公开发布流程中更明确地标注标签对应的安全补丁等级;在标签页面或发布说明中列出包含的关键 CVE 与合并提交 ID;在标签发布遇到延迟时,及时发布说明,解释原因并提供临时的代码快照或补丁合集,帮助厂商与开发者判断平台状况。 此外,建立自动化的标签一致性检查工具也很重要。该工具可以对比 ASB 列表与平台仓库中已合并的修复提交,发现不一致项并将报告发送给发布负责人。通过提高监控自动化程度,可以在问题放大之前发现并修复流程中的瓶颈。 短期缓解措施与长期防范策略 短期来看,厂商与开发者应做到:不要仅依赖公共标签作为安全依据,结合 commit 历史与运行时 SPL 进行双重验证;在构建镜像时确保将必要的补丁 cherry-pick 到设备树上,并在固件说明中列明相关 CVE 与补丁提交 ID;对外沟通时在 release notes 中明确已包含的补丁日期与列表,避免因标签滞后造成误解。

长期来看,整个生态需要建立更透明、更自动化的发布链路。AOSP 与 Android 维护团队应优化标签发布节奏,使得公共标签能更及时地反映平台的安全状态。供应链参与方应共同制定行业标准,明确当公开标签与平台实际补丁不一致时的合规要求与披露义务,推动责任明确化与快速响应机制的建立。 结论与建议要点 公共标签与安全补丁等级不一致并非罕见,但其可能带来的信任问题和安全风险值得认真对待。开发者与厂商不应被单一元数据所误导,应采取多重验证手段,核实关键修复是否实际合并并在设备中生效。AOSP 发布方应增强沟通透明度与自动化检测,尽量缩短标签更新与补丁合并之间的时间窗口。

对普通用户与企业采购方而言,询问设备厂商的补丁策略与已包含 CVE 列表,比仅以公开标签判断设备安全要可靠得多。 如果你是厂商或第三方维护者,面对 android-16.0.0_r2 与 ASB 报告的 SPL 差异,建议立刻从代码层面查证关键修复的提交 ID,确认是否需要将补丁 cherry-pick 到供应链的构建分支,并在对外版本说明中明确标注补丁细节与时间戳。若你是安全研究者,建议将发现的差异以详尽证据提交给 AOSP 或相关厂商的安全响应团队,推动透明化修复与发布说明的完善。只有多方共同努力,才能让开源平台的安全状态更可靠、更可验证。 。