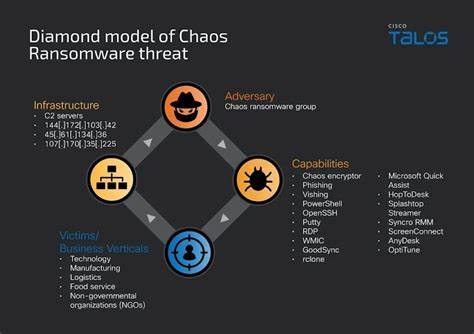

近年来,网络安全威胁日益严峻,尤其是针对外交机构和政府部门的网络间谍活动频繁发生。位于莫斯科的外国大使馆成为攻击目标,利用当地互联网服务提供商(ISP)实施复杂的中间人攻击,威胁其信息安全。俄罗斯国家级威胁组织秘密暴风(Secret Blizzard)就是其中的典型代表,该组织通过精心策划的攻击手段对驻莫斯科的大使馆进行持续的网络渗透和情报收集。秘密暴风,前称Krypton,是隶属于俄罗斯联邦安全局(FSB)的高级威胁组织,被网络安全界还以蓝蟒(Blue Python)、铁猎手(Iron Hunter)、沉思熊(Pensive Ursa)、蛇(Snake)等多个代号追踪。该组织于2024年起对莫斯科部分外交机构的大使馆发起大规模攻击,利用ISP层面的中间人攻击实施恶意流量重定向,通过特殊开发的恶意软件ApolloShadow稳定控制受害设备。攻击利用了合法的信号拦截权限,使其能够在网络通信中植入恶意的根证书,成功欺骗目标设备信任攻击者控制的站点,从而在系统内保持隐秘并长期潜伏。

攻击初期,受害者设备会被强制置于一个捕获门户(captive portal)环境中,此时系统尝试通过Windows的测试联网状态指示器访问微软官方测试页面。当访问请求被重定向至攻击者控制的域名时,客户端浏览器加载一个带有证书验证错误的页面,引导用户下载并执行ApolloShadow恶意软件。ApolloShadow具体操作流程十分隐蔽且有效。软件初期收集主机信息并向命令与控制(C2)服务器汇报,同时执行名为CertificateDB.exe的二进制程序,尝试获取系统更高权限。随后,该恶意软件会请求用户授权提升权限,利用Windows用户访问控制(UAC)弹窗诱导用户同意操作。一旦获得足够权限,ApolloShadow便能修改系统注册表,将网络类型修改为私有网络,使主机对局域网内其他设备更加开放,同时放宽防火墙规则和启用文件共享功能。

它还创建一个带有硬编码密码的管理员账户,命名为UpdatusUser,以确保长期访问权限。该恶意软件还负责在系统中安装两个根证书,借助Windows自带的certutil工具完成。为了兼容Mozilla Firefox浏览器,攻击者投放了名为wincert.js的脚本,确保浏览器同样信任伪造的根证书,从而实现全方位的网络钓鱼和数据劫取。微软和Lumen Technologies旗下的Black Lotus Labs早在2024年末就披露了秘密暴风攻击的部分详情。值得注意的是,该组织还借用了巴基斯坦地区其他威胁演员的命令控制基础设施,企图混淆安全研究者的追踪和归因。此外,秘密暴风还通过混用其他攻击团伙的恶意软件,分发包含Kazuar后门程序的恶意负载,针对乌克兰地区开展类似的网络间谍行动。

这一攻击背后的技术核心依赖被称为“合法拦截”的权限,来源于对ISP或电信网络的合法监听手段,攻击者通过这一渠道获得数据传输的中转控制权,并植入恶意证书伪装身份。此种接管方式极难被传统安全防护检测,受害者往往难以察觉其通信已被篡改。针对外交机构及相关安全运维团队,防御上述攻击需要多层次的综合策略。首先应坚持最小权限原则,限制设备上用户和服务的权限,避免恶意软件获取管理员权限。定期审查与调整有特权的用户组亦至关重要。其次,所有流量应尽可能通过加密隧道(如VPN)引导至受信任网络,减少中间人攻击的风险。

部署多因素身份验证与强密码管理策略,也可以有效降低凭据被窃用的可能性。此外,须对根证书变更进行严密监控,一旦发现非法根证书安装要迅速隔离和处置。加强对捕获门户和网络重定向行为的检测,结合端点安全软件进行深入行为分析,是识别此类恶意活动的重要手段。针对外交设备的安全培训也非常必要,让用户提高对非法证书警示和异常弹窗的警觉性,避免不明来源的软件执行权限提升。总之,秘密暴风针对莫斯科驻外大使馆的ISP级中间人攻击与ApolloShadow恶意软件的联合应用,彰显了现代网络攻击技术的高度复杂与隐蔽。随着国家级威胁持续活跃,外交安全领域必须加强防护策略,提升检测和响应能力,确保关键信息系统的安全运行。

只有通过多方协作,强化技术手段与安全意识,才能有效抵御不断演进的网络间谍威胁,保护国家利益和外交安全免受侵害。