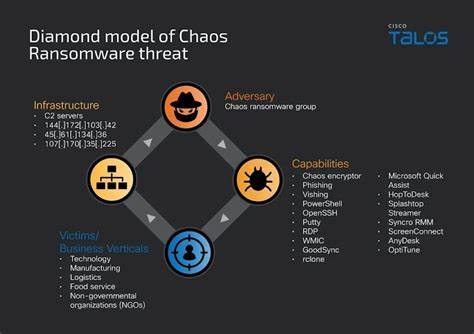

2025年初,随着被称为黑衣帮(BlackSuit)的知名勒索软件团伙的基础设施遭到国际执法部门联合行动“行动将军”(Operation Checkmate)的成功摧毁,一个名为“Chaos”的勒索软件即服务(RaaS)团伙迅速浮出水面。专家普遍认为,Chaos背后的核心成员极有可能是黑衣帮的旧部,他们利用过往积累的丰富经验和工具,调整攻击策略,并迅速展开针对美国境内重要目标的大规模攻击。此次Chaos的出现,标志着勒索软件威胁集团的再度进化和重组,给网络安全防御提出了更大挑战。Chaos团队针对美国受害者的赎金要求高达30万美元,且不仅仅停留在传统的加密勒索阶段,还伴随着双重敲诈手法,窃取并威胁公开敏感数据,以加大受害企业的压力。该团队的攻击手段结合了传统的钓鱼营销、电信社会工程及远程控制工具滥用,表明他们对复杂攻击链条已具有深刻掌控。基于Cisco Talos研究员的分析,Chaos勒索软件发动攻击通常分阶段展开,初期通过批量发送低成本的骚扰邮件,配合语音钓鱼诱使目标安装远程桌面控制软件,尤其是微软Quick Assist。

随后,他们通过远程监控管理(RMM)工具例如AnyDesk、ScreenConnect等,建立持久性访问权限,进行深入的网络侦察。除了部署传统的勒索软件加密文件外,Chaos还利用像GoodSync这种合法文件共享软件进行数据渗透与外泄。该勒索软件的加密机制极为高效,采用多线程技术可同时快速加密本地和网络资源,且设计有反调试和多层防分析措施,有效规避安全检测工具以及虚拟环境分析,大幅提升被捕获的难度。值得一提的是,Chaos虽然与以命名为“Chaos”的勒索软件构建器变体如Yashma、Lucky_Gh0$t无关,但无疑利用了同名现象意图制造混淆,阻碍安全研究人员的甄别工作。现有数据显示,Chaos的主要受害者集中在美国,涉及医疗卫生、教育、公共安全、能源和政府多个关键行业,影响深远。黑衣帮作为皇家勒索团伙(Royal)的再品牌,派生于臭名昭著的Conti组织,其据称自2023年夏季以来,已确认超过185起受害案例。

黑衣帮采取独立运作模式,无需招募联盟成员,强化盈利掌控。该团伙攻击技术娴熟,多级加密与数据销毁结合,可灵活选择加密比例与速度,从而逃避部分防御机制。此次国际执法打击黑衣帮,尤其是执德国联邦刑警(LKA)与美国国土安全调查局(HSI)的协同合作,堪称网络犯罪治理的一个标志性成就。部分被罚没的赎金资产达到数百万美元,在震慑犯罪分子方面发挥积极作用。对比Chaos,其攻击策略虽然与黑衣帮延续某些工具链和勒索文书风格,但更强调社会工程与感染渠道创新。谍报表示,Chaos善用电话钓鱼引导用户安装远程协助工具,为后续渗透奠定基础。

针对受害网络,他们致力于达到持久隐蔽访问,甚至清理PowerShell日志、卸载端点安全软件,极大干扰安全监控及响应。同期,勒索生态中伴随着多款新型恶意软件问世,如Gunra、Backups、Epsilon Red等,彼此间均体现出跨平台能力及高复杂度攻击技巧,如Gunra甚至具备Windows和Linux系统导航能力,以及针对不同平台设计的加密策略。尽管2025年第二季度勒索事件数量较一季度有所下降,专家警告称这不意味着威胁减弱,更多是由于执法高压和源码泄露迫使犯罪组织转型升级,利用重命名及更隐蔽的社交工程手段增强攻击效果。知名安全厂商NCC集团及CYFIRMA专家指出,当前勒索软件团伙趋向专业化、定向化发展,注重回避规则检测、利用合法工具辅助渗透,提高攻击成功率。对受害企业而言,传统基础防御已难抵挡新兴团伙的复合式威胁,亟需强化身份验证机制,提升员工安全意识,并部署先进的威胁检测及事件响应体系。展望未来,面对“Chaos”等勒索软件威胁愈发频繁且精准,国际间跨部门协作和公私领域合作仍是遏制网络犯罪的有效利器。

安全专家呼吁持续加大对勒索软件攻击链条各环节的监控,推动法规完善和技术创新,为企业构筑更加坚固的数字防线。与此同时,终端用户也应保持警惕,避免轻易接受不明来电诱导安装远程访问工具,定期更新安全补丁,防止潜在威胁入侵。总体来看,Chaos勒索软件的兴起不仅揭示了网络犯罪的不断演进和低门槛参与趋势,更彰显出全球安全生态面对新兴风险的持续斗争。通过深入理解其技术手段与社会工程策略,网络安全从业者和受害机构将更加有针对性地制定防御措施,力图在不断变化的威胁环境中保持主动防御与应对能力。