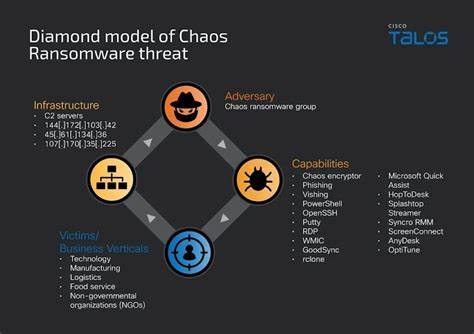

随着数字化转型的加速,企业安全运营中心(SOC)面临着越来越严峻的考验。庞大的日志数据急剧增加,威胁形势日益复杂,安全团队人员短缺,导致分析师们不断被海量告警淹没,疲于应付。警报疲劳和数据过载成为阻碍及时有效威胁响应的关键因素,同时也暴露了传统安全信息与事件管理系统(SIEM)在现代安全架构中的诸多不足。传统SIEM系统历来依赖大量日志数据的收集与分析,假设日志数量的增加等同于更好的安全态势感知。然而,随着云计算、物联网(IoT)及运营技术(OT)环境的普及,生成的电信号量呈指数级增长,并且大量冗余与格式不统一的数据进一步加剧了处理难度。许多SIEM尤其是基于云的SaaS模式,采用按事件或流量计费的价格策略,这使得企业在遭遇安全事件高峰期时,成本骤增令预算压力倍增。

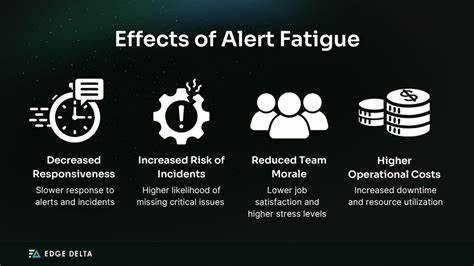

与此同时,静态的日志收集器往往难以及时适应云服务日志签名参数的频繁变更,导致安全视角中的盲点频出。在工业控制系统环境中,诸如Modbus、BACnet这类专有协议的存在也让传统日志解析工具难以胜任,影响了异常检测的全面性和准确性。假阳性问题是另一个老生常谈但依然严重的隐患。分析师约三分之一的时间被无用告警所占据,这不仅浪费了宝贵资源,也可能延误真正威胁的识别。传统SIEM在缺少资产环境上下文和行为基线的情况下,无法准确区分正常的高权限操作与潜在的入侵活动,导致误报频发,分析师疲劳愈加严重。随着企业逐渐从本地部署转向云端SIEM服务,虽然宣称提升灵活性和可扩展性,实际却暴露出诸多差距。

许多云SIEM未能完全复制本地版本的规则集、集成能力及传感器支持,尤其在数据主权和合规性要求严格的行业如金融及公共部门,这一限制尤为突出。此外,按使用量计费模型让在安全事件频发期承受巨大财务负担的风险持续存在,进一步加大了运营挑战。面对这些困境,现代安全检测平台正逐步转向基于元数据分析及行为建模的思路,减少对原始日志的依赖。通过对网络流量(如NetFlow、IPFIX)、DNS查询、代理访问记录及身份验证模式等间接信息的综合分析,企业能够尽早检测出横向移动、异常云服务访问及账户被攻破等关键威胁,无需深度检查数据包负载。这些新兴平台多采用无代理架构,不依赖传统传感器或镜像流量,利用已有的遥测信息结合实时自适应机器学习能力,实现了报警的精准度显著提升和分析师负担的明显减轻。此类网络检测与响应(NDR)解决方案特别适合支持混合IT与OT环境,满足现代企业多样化和复杂性的安全需求。

随着传统SIEM逐渐式微,安全运营中心正朝着更加模块化、灵活且具备良好扩展性的体系结构转型。分散式检测与行为分析结合流量导向的监控,使得整个安全栈更具韧性,能够应对高速变化的威胁环境,并让分析师从繁琐的日志排查中解脱出来,专注于战略级的威胁分级和响应。安全领域的成功已不再单纯依赖于海量日志的堆积,而是体现在智能化的数据筛选、情境化的信息处理与自动化的响应流程上。基于元数据和行为分析的机器学习检测技术不仅技术层面更先进,同时代表了一种全新的安全运营模式。这一模式能够有效保护分析师免受疲劳侵袭,优化资源利用率,提升对攻击的早期发现与应对效率,推动企业安全能力迈入全新的高度。网络安全的未来属于拥抱创新技术、摒弃传统陈旧方法的组织。

通过结合现代NDR平台与分布式监控模型,企业不仅能有效避免过量告警与盲点,更能实现灵活且高效的威胁检测架构,加速响应周期,全面提升安全运营的整体水平。面对日益严峻的网络威胁形势,只有不断拥抱技术变革,才能保障信息资产的安全与业务连续性,赢得数字时代的竞争优势。