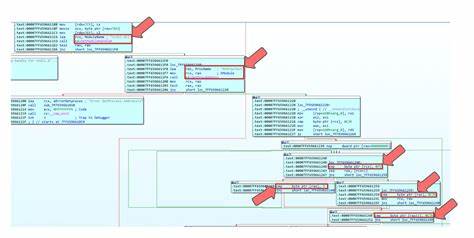

随着信息安全领域的不断发展,Windows操作系统防护机制也日益完善,特别是针对高级持续性威胁(APT)和复杂恶意软件的检测与阻断。为了应对日益严苛的环境,安全研究人员不断探索突破系统防护的创新技术。GhostSys项目便是其中的突出代表,它通过五种符合控制流完整性技术(Control-flow Enforcement Technology,简称CET)标准的系统调用规避手段,在Windows 11环境下实现了对当今主流企业级EDR(Endpoint Detection and Response)的绕过。GhostSys项目由安全研究者tlsbollei和lukaskuzmiak共同开发,目标是提供一种高水准的学术研究平台,同时为红队行动和系统防御优化提供有价值的参考。GhostSys不仅包括多种规避技术的代码实现,还公开了相关的学术论文和研究材料,体现了开源精神与学术透明度。GhostSys项目的核心优势在于其对Windows系统调用(Syscall)的巧妙利用和规避设计。

Windows系统调用是用户空间程序调用内核资源的桥梁,是恶意软件侵入系统的关键路径。传统的EDR和杀毒软件多通过拦截和监控系统调用来防止恶意行为,但CET的引入使得攻击者面临更严密的控制流检测。GhostSys通过发现和利用系统模块中的"gadgets" - - 即可复用的代码段,实现了在保持CET合规的情况下规避系统调用拦截的目标。这种方法结合了spectre式的hook探测机制,能够动态识别和利用内核中的执行路径,提升了系统调用规避的隐蔽性和成功率。值得一提的是,GhostSys首次公开了内核层面eBPF JIT(Just-In-Time)编译器的滥用技术,创造性地利用内核的即时编译能力逃避检测。eBPF技术原本设计用于提升系统性能和网络监控的灵活性,但其JIT机制也可能被攻击者利用进行代码注入和执行。

GhostSys通过编写相应的内核驱动和用户空间代码骨架,展现了这种复杂攻击路径的潜力,同时强调其研究性质,避免潜在的恶意滥用。从技术层面看,GhostSys的五种规避手段不仅兼容Windows 11的CET安全机制,还成功避开了SentinelOne Singularity XDR、CrowdStrike Falcon以及Microsoft Defender for Endpoint等业内顶尖EDR产品的检测。证明了其技术方案的先进性和实战价值。这对于从事渗透测试、红队演练、安全防护开发的专业人员意义重大。GhostSys项目具备多层次的科研价值。它不仅为系统调用内存结构和执行路径的深层理解提供了实证,还推动了控制流安全领域的研究前沿。

此外,项目强调责任和道德,明确只供教育、学术和红队合法授权的研究用途,呼吁用户遵守法律法规,使用安全研究成果维护数字安全。GhostSys的代码库采用C、C++和Python等多种编程语言,保证了复现难度适中且灵活易用。项目中包含了完整的漏洞证明代码(Proof of Concept,PoC)、辅助脚本、学术论文的LaTeX源文件和PDF格式,便于研究人员深入学习和实验。开源的特性也促进了社区合作和持续更新。Windows操作系统作为全球最广泛使用的桌面和服务器平台,其系统调用的安全性关乎亿万用户的数据隐私和资产安全。随着硬件层面的CET技术逐步铺开,软件层面如何配合实现更强的安全防护成为当前重点。

GhostSys的研究成果提醒我们,即便存在先进的硬件保护机制,仍需关注系统调用路径和内核执行环境的隐蔽操作风险。对于安全防护厂商而言,GhostSys提供了宝贵的测试基准,帮助产品优化检测算法,提升对新型规避技术的感知能力。对于企业安全负责人和安全工程师,理解GhostSys中的技术细节,有助于加强内部系统监控和响应策略,降低潜在攻击风险。总之,GhostSys以其开创性的CET兼容系统调用规避技术,推动了Windows端点安全研究的新方向。它展示了现代操作系统安全面临的复杂挑战,也体现了安全研究者在攻防对抗中的创造力和责任感。未来,结合更多内核安全机制和机器学习检测技术,系统调用防御将更加全面和可靠。

安全社区应持续关注并积极参与此类前沿研究,共同构筑更加坚实的信息安全防线。 。