随着容器技术的不断发展,开发者们对更加安全、便捷的容器运行方式的需求日益增长。传统上,Docker等容器工具常常依赖启动容器时使用--privileged参数来授予容器扩展权限,例如CAP_SYS_ADMIN,以便执行某些需要较高权限的操作。然而,这种方法虽然解决了权限需求,却带来了安全风险和管理复杂性。近期,Apple宣布了基于其自身容器方案的开源项目container,开发者们借助这一工具,逐步实现了无需--privileged特权即可在容器中运行复杂工作负载,如Dagger,打破了此前的一些限制,这不仅提升了使用体验,也加强了容器安全性。Dagger是一款现代化的CI/CD引擎,广泛用于自动化构建、测试和部署流程,传统上为了支持需要root权限的操作,它的容器运行通常需要以特权模式启动。但随着container工具的发展,相关社区针对能否在不使用--privileged参数的情况下运行Dagger的讨论也日趋活跃。

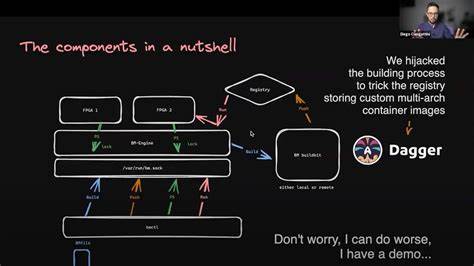

有开发者尝试将Dagger容器镜像直接运行于Apple container中,结果发现虽然container CLI与Docker的命令兼容性极高,但container目前并不支持--privileged参数,一旦尝试添加该参数会直接报错。然而,深入测试表明,Dagger运行时常依赖的强权限操作,在container环境下通过内建的虚拟机隔离机制实际上已经不需要额外的特权支持。这意味着,原先必须通过--privileged开启的特性在container中可以实现等效甚至更优的安全性保障,无需牺牲容器权限完整性。这一发现极大地激励了开发者们对container的信心,推动了container作为Mac平台上容器解决方案的快速普及。通过创建一个符号链接,使得系统能够识别container命令为docker命令,从而让基于Docker CLI的工具能够兼容运行Dagger,这一“docker兼容层”虽然不是完美无缺,但对于大部分场景已经足够使用。例如,开发者通过以下方法实现了容器的管理和运行:先用sudo命令创建docker命令的符号链接指向container,再利用container的run命令启动Dagger引擎容器。

事实上,container的设计思路采用了类似Docker的命令参数结构,这为Dagger和类似工具的移植和适配带来了极大便利。Dagger社区的一些核心贡献者指出,容器不支持匿名卷挂载可能会对某些用例造成限制,此前使用docker run命令挂载/var/lib/dagger路径存在问题,但通过调整卷挂载路径和配置文件映射,问题得到了良好缓解。此外,有部分用户尝试通过TCP端口直接连接容器内运行的Dagger引擎,然而由于macOS在网络桥接和路由的限制,出现了“no route to host”的网络连接错误。社区对此表现出极大兴趣,讨论聚焦在如何优化Mac环境的网络配置以支持容器间通信以及容器与宿主机之间的本地网络访问。总的来看,Apple container正在以一种更现代、安全且用户友好的姿态,逐渐取代传统Docker在Mac平台上的主导地位,尤其是在不依赖特权模式的容器运行方面表现突出。Dagger作为CI/CD平台的代表性工具之一,能够顺利适配container,意味着开发者可以在Mac设备上更轻松地构建和部署自动化流水线,无需担心特权容器带来的安全隐患。

此外,container的诞生也为整个开源社区带来了更多启发,促进了对容器运行时安全模型的创新思考。未来,随着container功能的进一步完善,比如支持匿名卷、改进网络桥接机制以及增强对Docker兼容API的支持,更多复杂的容器化应用将能够无缝迁移到这一新生态中。开发者可以期待更加灵活、强大且安全的容器管理体验。最后,对于寻求在Mac环境中运行高权限需求容器的开发者而言,container无疑提供了一条新的出路。它不仅提升了安全性,还简化了配置流程,降低了系统权限泄露风险。与此相伴的是,Apple对该项目的持续投入和社区日渐壮大的开发者生态,让container具备了成为行业主流工具的潜力。

综上,借助Apple container实现无特权运行Dagger,不仅是对传统Docker工作方式的挑战,更是对容器技术未来发展的重要探索。开发者和运维人员应紧密关注该领域动态,积极尝试新的工具和模式,以拥抱更安全、便捷、高效的软件交付时代。