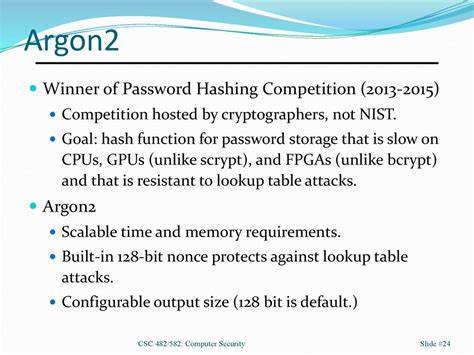

随着互联网的不断发展,数据安全成为了全球关注的焦点。密码哈希算法作为保护密码安全的核心技术,其强度直接影响到系统抵御攻击的能力。在众多密码哈希算法中,Argon2由于其设计理念的创新性和高安全性能,成为当前密码哈希领域的重要代表。然而,随着硬件技术的进步,尤其是FPGA(现场可编程门阵列)技术的突破,破解传统密码算法的方法也在不断演进。探索FPGA技术破解Argon2哈希的可能性,对理解未来网络安全形势及防御策略有着重要意义。 Argon2是一种内存硬化的密码哈希函数,它基于内存和计算成本的设计,旨在抵御诸如GPU和ASIC恶意破解。

该算法通过消耗大量内存和计算资源,极大增加了攻击者的破解难度。Argon2算法分为Argon2i、Argon2d和Argon2id三种变体,分别针对不同的安全需求进行优化。FPGA作为一种可编程硬件,具备灵活性高和并行处理能力强的特点,使其在密码破解领域受到广泛关注。尤其是FPGA可以针对特定算法进行硬件加速,从而大幅提升破解效率。 近年来,研究人员开始尝试利用FPGA实现对Argon2算法的加速破解。通过在FPGA架构中模拟Argon2的计算过程,可以充分利用其高度并行的计算单元及定制化设计,优化哈希计算流程。

相较于传统的CPU和GPU平台,FPGA在功耗效率和定制硬件优化方面具备独特优势,理论上能够在破解速度上获得提升。 探索使用FPGA破解Argon2的过程中,面临诸多技术挑战。首先,Argon2的内存使用机制设计复杂,要求大量内存访问和频繁的数据交换,而FPGA硬件资源有限,如何在有限的存储资源下实现高效的内存管理是难点。其次,Argon2的计算涉及多次数据混淆和压缩函数调用,FPGA需要设计高效的流水线和并行处理架构,才能最大化性能。此外,还需考虑芯片面积、功耗以及系统整体复杂度,确保破解方案在实际应用中具备可行性。 尽管存在挑战,目前已有研究表明,合理设计和优化的FPGA实现方案可以在一定程度上提升Argon2哈希计算效率。

例如,通过降低内存需求、优化数据流控制、复用计算单元等技术手段,部分实验结果展现出比传统软硬件平台更优的性能表现。这些结果表明,FPGA作为密码破解工具具备潜力,但全面破解和大规模应用还需更多突破。 研究Argon2与FPGA的结合不仅有助于揭示算法潜在的安全隐患,也为设计更强的抗破解机制提供了参考。未来密码算法的设计将更多考虑针对FPGA和其他硬件加速设备的抗性,确保算法在多种硬件环境下都具备足够的防护能力。同时,FPGA在密码分析和网络安全测试中的应用也将更加普及,推动安全行业的技术革新。 总之,FPGA技术为破解Argon2哈希提供了一条新的思路和途径。

尽管目前仍面临内存限制、计算复杂度和设计优化等方面的难题,但其并行计算和硬件定制优势不可忽视。未来随着FPGA技术的不断发展及密码学研究的深入,FPGA破解Argon2的能力将逐步提升,这对网络安全防护提出了更高要求。安全专家和系统设计者需密切关注这一动态,持续增强加密算法的抵御能力,构建更加可信赖的数字安全环境。 。