在现代信息安全领域,跨站脚本攻击(XSS)始终是网站安全中最常见且危险的攻击方式之一。凭借其能够窃取用户敏感信息、会话令牌,进而实现权限篡改或者持久后门植入的特点,XSS漏洞一直是安全研究者和渗透测试者重点关注的对象。本文以Hack The Box(HTB)平台上的Cat靶机为背景,深入剖析如何利用Gitea开源代码托管平台中存在的XSS漏洞,从发掘入口到获得管理员权限,再到最终提升本地系统权限,系统揭示攻防实战的全流程。通过该分析,可帮助读者理解跨站脚本攻击的实战应用及相关提权技术,为安全防护提供思路。首先需要对目标环境进行全面的信息收集。熟悉HTB的安全靶机模式,有助于快速定位和评估攻击面。

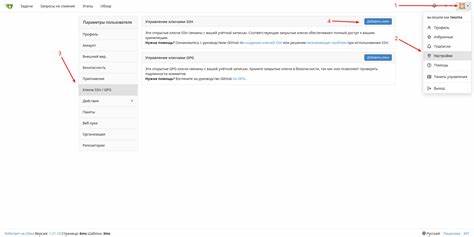

通过端口扫描工具如Nmap,对Cat靶机进行了完整端口扫描,发现目标主机开放了22端口的OpenSSH服务和80端口的Apache HTTP服务。80端口下的Web服务除了常规页面外,根目录还意外暴露了.git文件夹,意味着整个代码仓库可能被未授权下载和查看。这一发现极为关键,git-dumper等工具迅速被应用,下载完整代码库便于离线分析。源码检查是漏洞挖掘的基础。对Gitea的代码进行详尽审查后,锁定了join.php中的注册和登录逻辑。源码中发现用户输入(如用户名)被直接写入数据库,无适当过滤和转义,极易引发存储型XSS漏洞。

通过构造恶意payload,在注册过程注入脚本,利用浏览器执行权限窃取管理员会话。成功获取管理员会话后,进一步探索Gitea中隐藏的关联漏洞。利用XSS劫持到的会话,实现对Gitea后台的访问权限提升。不仅如此,尝试访问未授权的API接口发现存在SQL注入点,通过注入数据库查询指令,能深度挖掘系统存储的用户凭据及配置敏感信息。结合XSS和SQL注入的复合攻击路径,有效构建了横向移动及纵向提权链。最终提权环节集中于Linux系统本身。

借助Gitea拥有的系统执行权限,通过上传恶意脚本或篡改权限配置文件,获取系统超级用户权限。攻击者可以利用漏洞植入后门程序,确保持久控制目标机器。整个攻击流程充分体现了渗透测试中的多阶段链条思维:从基础信息收集到漏洞暴露,从权限弱点捕获到攻击实现,每一步环环相扣,不容疏忽。针对防御层面,本文也提出了优化建议。在开发Gitea平台的过程中,应严格对输入数据进行过滤和转义,尤其是用户提交的表单内容,防止XSS和SQL注入。Web服务应关闭.git目录的公共访问权限,避免敏感源码泄露。

此外,系统环境配置应定期审查权限分配,采用更完善的身份认证和会话管理机制。对于安全研究者而言,了解这些漏洞形成的本质和利用手段,能帮助设计更具鲁棒性的安全架构。综上所述,通过HTB Cat靶机案例分析Gitea中的XSS漏洞及其深层次配合利用,是一场关于漏洞连锁分析与实战攻防的生动演练。它不仅展现了复杂网络环境中多重漏洞如何相互成就攻击路径,也强调了从开发、部署到运维不同阶段的安全意识不可或缺。对于网络安全爱好者和专业从业人员,掌握此类攻防技巧,不仅提升技术水准,更为未来构建安全可靠的应用与系统,奠定坚实基础。