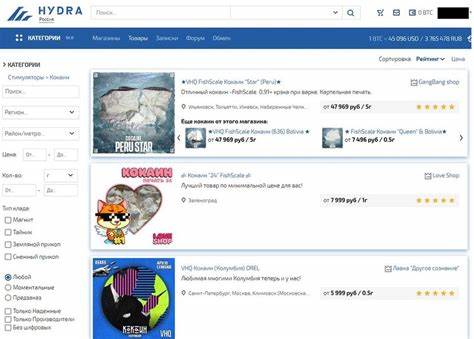

隨著雲端服務廣泛應用,企業的數字身份管理安全日益成為攻擊者的目標。2025年初,研究人員發現一場稱為UNK_SneakyStrike的帳戶接管(ATO)攻擊活動,利用一款名為TeamFiltration的開源滲透測試框架,對超過8萬個Microsoft Entra ID(前稱Azure Active Directory)帳戶進行持續的詮釋與入侵嘗試。此行動不僅顯示現代身份安全環境內的脆弱點,也揭示攻擊者如何運用合法工具來執行惡意活動。攻擊者透過TeamFiltration工具,結合Microsoft Teams的API與亞馬遜AWS不同地理位置的伺服器,發起大規模的使用者枚舉與密碼噴灑攻擊。此手法利用分散的攻擊源不同位置,成功躲避傳統的安全檢測,令防守更為困難。TeamFiltration於2022年DEF CON安全會議由研究員Melvin "Flangvik" Langvik公開發布,設計初衷為幫助安全研究者進行多平台的Microsoft Entra ID帳戶安全評估。

此框架提供使用者枚舉、密碼噴灑、資料外洩及後門植入等複合功能,使攻擊者得以透過上傳惡意檔案至目標的OneDrive帳戶,持續保持系統存取權。值得注意的是,此工具使用過程需要有亞馬遜AWS帳號與一次性Microsoft 365帳戶,攻擊者利用這些資源在不同地區的伺服器上製造攻擊流量,使防禦者難以追蹤真實攻擊來源。根據Proofpoint的報告,2025年1月初遭受的攻擊達到單日16500次帳戶嘗試,主要攻擊來源分別為美國、愛爾蘭及英國,佔所有已知IP地址的60%以上。這種攻擊模式表現出高度組織與策略性,針對中小型租戶的全部用戶帳號進行攻擊,針對大型租戶則選擇目標用戶進行逐步滲透。AWS官方針對此類濫用表示,將依據服務條款對違規行為採取封鎖及調查行動,並呼籲安全社群積極舉報疑似濫用事件。此次UNK_SneakyStrike行動亦揭示出一個重要趨勢:許多設計供正當滲透測試及安全評估使用的工具,可能成為攻擊者轉為惡意利用的利器。

這種現象要求企業須同時提升技術防禦與能力監控,針對開源工具的潛在威脅保持高度警覺。在面對TeamFiltration及類似工具引發的威脅時,企業應優先加強多因素認證部署,減少密碼噴灑成功的機會。同時,借助雲端安全監控服務,及時發現不尋常的登入行為與API存取模式,對異常活動做出快速反應。在身份治理策略上,精細化用戶及應用權限管理,限制敏感資源的存取權限,也是減少被攻擊風險的關鍵。透過增強員工安全意識培訓與實作滲透測試,可以提前察覺漏洞與弱點,防止攻擊者藉此取得初始存取權。這場事件也提醒AWS等雲服務供應商需加強異常流量監控與快速事件響應,並與安全研究機構建立更緊密的合作機制,及時封堵濫用通路。

面對未來不斷演進的身份安全威脅,企業唯有透過跨層級、多維度的安全防禦策略,方能有效抵抗利用開源工具發起的高階滲透攻擊。加強整合雲端身份和存取管理系統、持續監測異常活動與實施零信任架構,是現代數位防禦的核心所在。總結而言,TeamFiltration工具的惡意利用暴露了Microsoft Entra ID帳戶在密碼策略與身份治理上的弱點,也凸顯了攻擊者愈來愈善用合法用具竊取資料及持久滲透的趨勢。企業與雲端服務供應商應攜手合作,提升防禦深度與反應速度,保障用戶身份安全與資料隱私,阻止此類大規模帳號劫持事件再次發生。隨著網路攻擊手法不斷翻新,唯有保持前瞻性的視野與彈性的安全架構,才能在數位時代長保企業資訊資產的完整性與可用性。