在数字化时代,勒索软件的威胁日益加剧,给全球计算机系统带来巨大的安全挑战。2025年,ESET安全研究团队发现了一款名为HybridPetya的新型勒索软件样本,这款恶意软件是著名的Petya和NotPetya的模仿者,但展现出更强的技术能力,尤其是在针对现代计算平台的安全机制 - - 统一可扩展固件接口(UEFI)Secure Boot上的绕过技术。HybridPetya的出现不仅再次警示了网络安全领域关于固件安全的重要性,也体现了攻击者不断创新的恶意代码设计思路和手段。 HybridPetya首次现身于VirusTotal公共样本分享平台,其样本于2025年初被发现,文件名多与NotPetya相似,暗示其攻击灵感来源于2017年那场破坏力空前的NotPetya勒索软件攻击。NotPetya攻击曾造成超过100亿美元的损失,深刻影响全球多个国家和企业网络运维安全。与NotPetya相比,HybridPetya有着显著不同的技术细节和执行策略,其中最重要的改进之一是针对UEFI Secure Boot机制的直接攻击。

该机制旨在保证系统固件和操作系统引导过程的完整性与安全,是现代主板与操作系统中防范恶意软件植入的重要防线。 在传统的Petya和NotPetya中,由于缺乏对UEFI机制的支持,它们主要针对传统BIOS系统或者以较弱安全机制运行的设备。而HybridPetya突破了这一限制,通过植入恶意EFI应用程序到EFI系统分区,实现了对现代UEFI系统的感染。这一过程不仅极大提升了攻击的隐蔽性和破坏性,也让防护难度明显增加。它利用遭受CVE-2024-7344漏洞影响的过时安全机制,通过加载一个称作cloak.dat的特殊文件,实现对UEFI Secure Boot的绕过,使得恶意代码得以未受限制启动。 技术分析显示,HybridPetya会加密磁盘上的主文件表(Master File Table,MFT),这是NTFS文件系统关键的元数据区域,记录着文件位置和属性信息。

通过破坏MFT,勒索软件能够使系统中的文件呈现不可用状态,极大阻碍数据恢复。与以往版本不同的是,HybridPetya的MFT加密操作直接由植入到EFI分区的恶意程序执行,代表了固件层面的供电启动攻击,难以被传统防病毒手段检测和防御。 HybridPetya的感染流程通常由一个Windows环境中的安装程序启动,该程序负责检测系统是否为UEFI平台,识别EFI系统分区并替换合法的Windows引导加载程序(bootmgfw.efi),导入恶意EFI引导程序。安装完成后恶意引导程序在系统引导时运行,在后台执行加密流程并最终触发系统重启。用户在启动过程中将看到伪装成磁盘检查的界面,掩盖实际的文件加密活动。此技巧来源于Petya家族,但与以往的简单伪装相比,HybridPetya利用更深层启动阶段介入,绕过了基于操作系统的安全产品。

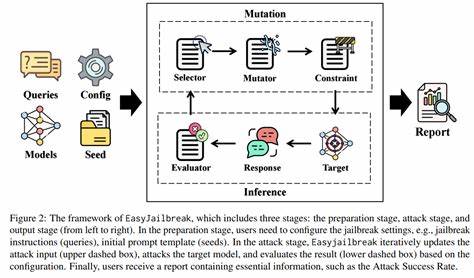

在勒索阶段,HybridPetya显示逼真的赎金提示界面,要求输入解密密钥以恢复文件访问。与NotPetya不同的是,HybridPetya允许通过受害者个人安装密钥恢复加密内容,这使其具备"常规"勒索软件的特性,而非单纯破坏型的程序。研究者认为该设计可能暗示它不仅是恶意攻击工具,也可能是安全研究者或未知威胁方的实验性或概念验证项目。 值得一提的是,关于HybridPetya的Secure Boot绕过能力,是建立在CVE-2024-7344漏洞基础上的。该漏洞影响部分Microsoft签名且未及时更新dbx(禁止列表)文件的EFI启动程序,允许攻击者加载并执行不受信任的EFI应用程序。研究团队在VirusTotal发现的一个包含cloak.dat文件的档案里确认了这一点,档案中还完整复制了被加密和替换的EFI系统分区文件,进一步证实了攻击流程和成功展开的可能。

从防御角度来看,保护系统免受HybridPetya及其变种攻击,需要从硬件和软件双重层面共同发力。首先,确保系统平台支持并启用最新版本的UEFI Secure Boot,并及时更新安全黑名单(dbx),排除已知的受漏洞影响组件是关键。其次,网络安全监控应关注异常的EFI文件变动,结合硬盘分区元数据作进一步验证。第三,备份重要数据,特别是确保有完整且多版本的离线备份系统,以应对MFT和关键引导文件被篡改的情形。 HybridPetya的出现标志着勒索软件攻击手段的进一步进化,对固件层面安全提出了更高要求。它是继BlackLotus、BootKitty等知名UEFI启动攻击样本之后,再次证明Secure Boot绕过技术已经从理论走向实践,而且越来越多地成为研究和攻击的热点。

对于安全从业者和技术负责人而言,需要紧密关注相关漏洞披露和补丁发布动态,强化供应链固件安全,提升针对启动链攻击的检测与响应能力。 最后,虽然目前尚无HybridPetya在现实世界的广泛传播证据,但其强大技术潜力和针对关键基础设施的威胁意义不容忽视。未来,随着攻击者对固件环境理解加深和工具完善,类似HybridPetya这样的高级攻击手段可能更多出现,给网络安全防护带来严峻考验。持续提升安全意识,增强技术防御,并积极参与安全社区的信息共享,是抵御新型勒索软件的有效途径。 。