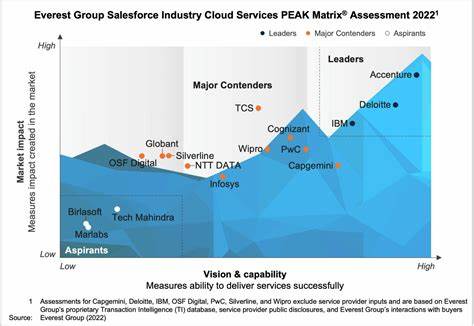

随着数字化转型的加速,Salesforce Industry Cloud作为领先的低代码企业应用平台,日益成为众多企业构建行业解决方案的首选。然而,最新安全研究揭晓了该平台存在的二十多项配置风险以及五个被赋予CVE编号的核心漏洞,这些问题对企业数据安全和合规监管构成潜在威胁。本文将详细剖析这些安全隐患的成因、影响及应对策略,助力企业完善Salesforce环境的安全防护架构。 Salesforce Industry Cloud汇聚了众多构建行业应用的关键组件,包括FlexCards、Data Mappers、Integration Procedures(简称IProcs)、Data Packs、OmniOut以及OmniScript Saved Sessions。研究人员指出,正是这些核心模块中的配置错误,导致了敏感信息可能被未授权的内部或外部人员访问。低代码平台虽极大简化了应用开发流程,但如果安全配置不到位,则会成为攻击者的突破口。

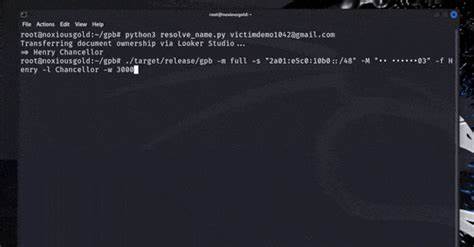

具体来看,部分漏洞允许攻击者绕过正常的权限验证机制,直接获取加密的客户及员工数据、用户交互的会话信息、甚至系统凭证和业务逻辑数据。以FlexCards为例,存在未能严格执行“查看加密数据”权限检查的缺陷,从而使明文数据暴露于非授权用户。此外,Salesforce Object Query Language(SOQL)也被发现存在绕过字段级安全控制的漏洞,高危得分达到9.1分。 最令人关注的是,五个被赋予CVE标识的安全缺陷分别涉及加密字段权限绕过、字段安全策略失效以及宾客用户可访问定制设置等问题。其中一些漏洞已通过新的安全配置开关名为“EnforceDMFLSAndDataEncryption”加以修补。企业客户须主动开启此项功能,确保所有解密数据仅在具备相应权限的用户间安全流转。

该类安全挑战不仅影响数据的保密性,也直接关联到法规合规性。企业若未妥善配置相关安全策略,可能面临违反HIPAA、GDPR、SOX乃至PCI-DSS等监管要求的风险。值得强调的是,尽管是Salesforce Industry Cloud平台组件存在设计上的潜在风险,但大多数问题源于客户配置不当。厂商已有相关补丁发布,且加强了官方配置指南,呼吁用户务必确保部署的安全设置完整得当。 研究还披露一项具有攻击链潜力的零日漏洞,隐藏于默认Aura控制器的SOQL注入风险。该漏洞使得恶意操作者可以通过传递特制的ContentDocumentId参数注入恶意查询,窃取非公开的数据库内容。

虽然该问题已被快速修复,但漏洞的存在提醒人们,对任何平台默认配置和代码安全的持续监测都是不可忽视的实践。 值得一提的是,Salesforce官方表现出积极响应和透明的态度,确认绝大多数问题属于客户配置范畴,并未在客户环境中检测到恶意利用的证据。与此同时,厂商鼓励安全社区通过既定渠道进行漏洞披露合作,以促进生态系统整体安全水平的提升。 在防范该类配置风险时,企业应强化内部安全意识培养和定期配置审计,尤其针对低代码平台的权限管理和数据加密设置执行持续监测。借助自动化工具检测潜在配置偏差,有助于及时捕获安全隐患并修正不当操作。同时,结合严格的访问控制策略和多因素认证,以及加密与密钥管理机制,构筑纵深防御体系。

此次研究成果凸显了在当今云计算和低代码浪潮中,配置管理和安全运营的重要性。Salesforce Industry Cloud作为行业数字化的重要载体,只有做到正确配置和及时修复,才能真正实现应用的安全交付和合规要求。 企业应借鉴该事件经验,检视自身Salesforce环境,落实厂商建议的安全配置方案,防止因一处疏忽引发敏感数据大规模泄露。未来,持续关注平台更新与漏洞动态,积极参与安全社区协作,将是保障业务安全与客户信任的关键所在。 综合来看,Salesforce Industry Cloud的安全风险为行业敲响了警钟。虽然其便捷的低代码能力极大提升了业务敏捷性,但安全配置作为底层保障不容忽视。

通过有效的安全治理和技术防护,企业不仅能防范潜在攻击威胁,更可确保数字资产的完整性与合规合规性。展望未来,伴随着平台功能的不断丰富和安全生态的日益成熟,Salesforce将持续成为行业数字化转型的重要基石。