随着网络犯罪手段日益复杂和隐蔽性加强,金融犯罪组织FIN6再次引起了网络安全界的高度关注。该组织通过伪造求职简历,借助亚马逊云服务(AWS)托管恶意内容,并利用LinkedIn和Indeed等主流社交招聘平台实施精心设计的钓鱼攻击,成功传播出功能强大的More_eggs恶意软件。此举标志着攻击者在利用云技术和社交工程的结合上迈出了新的一步,展现出高度的技术水平和战术灵活性。FIN6是一个历史悠久、资金雄厚的电信诈骗集团,自2012年起专注于盗取零售和餐饮业的支付卡数据,因擅长通过点销系统(POS)入侵窃取金融信息而闻名。除了传统的POS攻击,该组织也因频繁使用Magecart系列JavaScript盗刷器而被熟知,通过植入恶意脚本代码在电商网站的结算页面收集敏感数据。此次借助More_eggs恶意软件,FIN6实现了初步入侵到后续更深层次攻击的转移,显示其攻击链更加完善和综合。

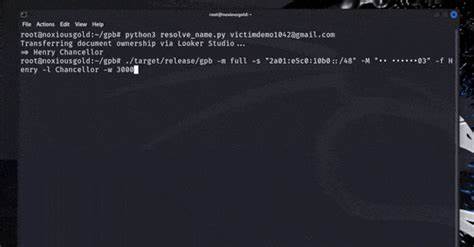

More_eggs是一款由另一犯罪组织Golden Chickens,也被称为Venom Spider,开发的JavaScript后门,该恶意程序具备窃取凭证、远程系统控制以及执行各种后续攻击的能力,包括勒索软件的部署。More_eggs发布至今不断更新迭代,曾与著名的新型恶意工具如TerraStealerV2和TerraLogger一同出现,显示了其制造团队的持续活跃及技术进步。近年来,有报告指出FIN6最早在2018年就使用More_eggs作为第一阶段的攻击载体,成功渗透多个电商商户,通过注入恶意JavaScript操控支付页面,达到窃取银行卡信息的目的。被窃数据通常通过中间商或在暗网市场如JokerStash出售获得变现,直到相关平台于2021年初关闭。新一轮针对招聘平台的攻击手法则由FIN6将目标锁定在职业社交网站的招聘联系人,攻击者伪装成求职者主动发起交流,引导对方访问伪造简历链接。这些假链接多数注册于GoDaddy且启用了匿名隐私保护服务,使得追踪攻击源头极为困难。

链接指向的域名如bobbyweisman.com或ryanberardi.com表面看似个人作品集,实则托管在AWS的弹性计算云(EC2)或存储服务(S3)平台上。通过利用亚马逊的信任背书和基础设施高度冗余的特点,攻击者不仅规避了传统的反钓鱼机制,还通过流量过滤逻辑,确保只有符合条件的潜在受害者才能获得恶意文件。这些条件包括用户必须使用Windows系统的常见浏览器,并且IP地址为住宅网络,而非VPN或云服务IP。访问者在完成验证码测试后,才被允许下载伪装成简历的ZIP压缩包。此包内含能够激活并部署More_eggs恶意软件的恶意Payload。对于扫描系统或来自企业安全环境的访问请求,站点则提供一个纯文本的无害简历版本,用以规避安全检测并躲避网络防护措施。

此类高度定向和精心伪装的社交工程攻击,结合可信云服务的加持,大大提升了恶意软件传播的效率与隐蔽性。攻击者巧妙利用正规招聘行为的信任机制,令受害者降低警惕,增加点开链接的可能性。如此复杂的攻击策略反映出现代网络犯罪逐渐向跨平台、多层次、全方位的综合作战方向发展。不少安全专家指出,这一案例充分展示了Threat Actor们如何通过云基础设施的开放性与匿名注册服务的掩护,来逃避现有安全检测,令网络防御面临严峻挑战。同时,FIN6的Skeleton Spider行动再次印证低复杂度的攻击方式,当配合精准的目标锁定、流量过滤及多重身份伪装,竟然也能奏效且难以被发现。对于职场人士及企业招聘团队而言,防范此类攻击需要提升安全意识,避免随意点击求职者提供的链接,尤其是在缺乏多重验证和安全把关的情况下。

另外,企业安全团队应加强对进入网络流量的多层次检测,对云服务托管的所有链接保持警惕,利用行为分析和威胁情报及时发现异常。AWS亦表示对违反其服务条款的恶意行为保持零容忍态度,呼吁安全社区积极通报涉嫌滥用的账户及内容,并迅速采取相应措施进行处理。云平台的合规管理与安全运营要求在这一背景下显得尤为重要。在网络安全速度与灵活性需求日益增长的当代,攻击者利用云计算与社交工程持继升级,给受害者和防御方都带来严峻考验。只有加强跨行业合作,融合先进的威胁检测技术与用户教育,才能有效抵御如FIN6此类恶意组织的网络攻势。总体来看,FIN6借助AWS托管假简历,借助LinkedIn实施针对性钓鱼攻击传播More_eggs恶意软件的案例,彰显了网络威胁环境的演变复杂性和多样化。

面对庞大且不断进化的攻击技术,企业和个人需要保持高度警惕,结合技术防护与行为防范,以减少潜在风险和损失。未来,随着云服务应用的普及,利用云基础设施进行网络犯罪的现象或将更为普遍,网络安全防御体系也需要不断完善,以维护数字生态的安全与稳定。