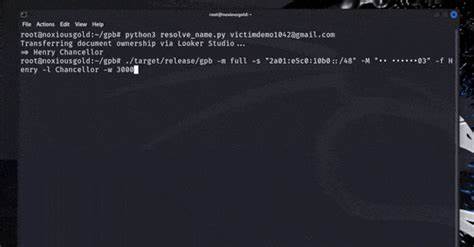

随着互联网技术的飞速发展,个人信息安全问题日益受到关注。谷歌作为全球最大的互联网公司之一,其账户的安全性直接影响数以亿计用户的个人隐私和数字资产安全。然而,最近一位新加坡安全研究员brutecat曝光了谷歌账户恢复流程中的严重漏洞,揭示了攻击者利用该漏洞快速破解账户绑定手机号的可能性。这一发现不仅引发了网络安全社区的广泛关注,也为用户敲响了警钟。漏洞主要存在于谷歌账户的用户名恢复页面中,该页面原本的设计目的是协助用户通过名字查找与之关联的账户。早前,谷歌为了改善用户体验,推出了一种支持关闭JavaScript浏览器访问的用户名恢复页面,但这一版本却缺乏必要的防滥用机制。

例如没有有效的验证码保护和请求频率限制,给攻击者制造了可乘之机。攻击者借助这点,通过绕过验证码限制,能够快速尝试大量手机号的组合,从而逐步推断出目标谷歌账户绑定的完整手机号码。这个过程因国家不同而存在时长差异,比如在新加坡等手机号较短的地方,整个号码可能在数秒内被破解,而美国最长可达二十分钟左右。此外,攻击者还能够通过谷歌的“忘记密码”流程,获取被保护手机号的部分数字信息。这些部分信息配合暴力破解手法,大大降低了破解难度和时间。该漏洞还涉及到谷歌Looker Studio文档所有权转移的技术细节。

攻击者通过创建并将文档转移给目标账户,能够泄露账户的显示名称(如真实姓名),进而结合用户名恢复页面进行电话号的推断。这样的信息泄露不仅打破了用户的匿名性,还可能成为后续网络钓鱼或者针对性的社交工程攻击的起点。研究员brutecat于2025年4月向谷歌负责任地披露了该漏洞,谷歌反应迅速,于6月6日完全废弃了非JavaScript的用户名恢复页面,并为此向该研究员颁发了5,000美元的漏洞奖金。值得一提的是,这位研究员此前还揭露了其他谷歌及YouTube平台的严重 API安全缺陷,包括涉及数百万YouTube创作者的信息泄露漏洞,累计奖金超过30,000美元,这表明攻击者可以链式利用API漏洞,造成更大范围的隐私泄露风险。这一系列安全事件提示用户,除了强密码和双因素认证,了解网络平台潜在的安全薄弱环节同样关键。尤其是手机号的关联信息,一旦被攻击者掌握,他们就能通过SIM卡交换攻击(SIM swapping)抢占手机号码,从而重置密码控制账户,获得对用户账户的完全控制。

对于普通用户而言,建议定期检查账户的恢复选项设置,避免使用过时或未受保护的机制。同时,启用多因素认证(MFA),以增加账户安全保护层,即使手机号信息泄露,也能最大限度降低账户被劫持的风险。谷歌方面表态将持续加强账户安全保护,完善各项防滥用措施,严防类似漏洞再次出现。作为全球领先的互联网企业,谷歌的安全策略将不断进化,力求为全球用户提供更安全的数字环境。与此同时,安全研究人员与互联网公司间的合作关系日益密切,漏洞的及时发现和披露成为网络安全体系的重要组成部分。此次事件再次提醒我们,数字安全战线永无止境,每一个安全改进背后都需要不断的技术创新和共同努力。

网络用户应保持警惕,及时更新个人信息保护措施,避免因单点信息泄露带来的连锁风险。未来,随着5G、人工智能等新技术的推广,安全挑战也将愈发复杂,只有多方协作,共同筑牢数字防线,才能真正保障用户的信息安全和隐私权益。