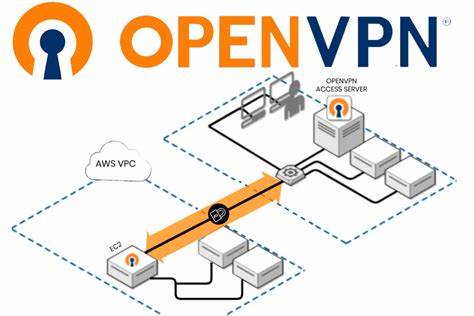

引言 OpenVPN 是一款成熟且灵活的开源虚拟专用网络软件,广泛应用于企业远程接入、跨地域网络互联和个人隐私保护。对运维工程师和有安全意识的个人来说,正确安装与配置 OpenVPN 不仅关系到连通性,还直接影响到安全性与可维护性。本文以实践为导向,详细讲解从下载与验证、在不同操作系统上安装、证书与密钥管理,到启动服务、路由策略、客户端配置与安全加固等全流程要点,帮助你构建稳健的 VPN 环境。 什么是 OpenVPN 以及何时选择路由模式或桥接模式 OpenVPN 基于 SSL/TLS 协议,实现点对点或站点对站点的加密隧道。路由(tun)模式工作在三层,建立虚拟网段并通过路由转发 IP 包,适合多数场景且效率更高。桥接(tap)模式工作在二层,能传递广播、ARP 等二层流量,适用于需要在 VPN 中运行 NetBIOS 或某些老旧协议的环境。

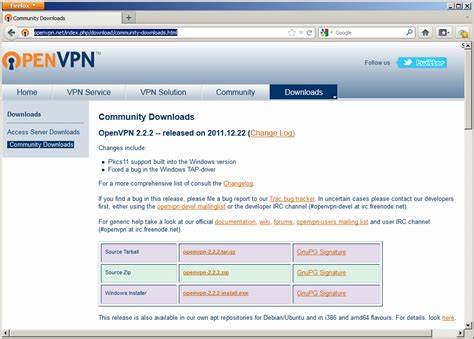

一般建议优先选择路由模式,只有在确实需要二层透明性的情况下采用桥接。 下载安装与验证 从官方渠道下载 OpenVPN 安装包或源码十分重要。下载后建议核对发布的签名以防止被篡改。Linux 常见的安装方式包括使用发行版的包管理器,例如在基于 RPM 的系统上使用 rpm -ivh openvpn-[details].rpm 或 rpm -Uvh 更新包。若需要构建 RPM 包,可以先使用 rpmbuild -tb openvpn-[version].tar.gz 生成二进制包。基于 Debian 系统可以使用 apt-get install openvpn,Gentoo 则使用 emerge openvpn。

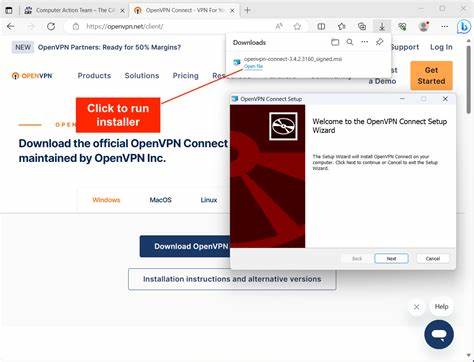

若选择按源码编译,常见流程为 tar xfz openvpn-[version].tar.gz,进入源码目录后执行 ./configure、make、make install。需要注意编译与安装时的依赖项,包括 openssl、lzo、pam 及对应的 -devel 包。 在 Windows 上,下载官方 Windows 安装程序并运行即可。安装程序同时包含客户端和服务器功能,安装完成后可在系统托盘或服务管理中启动或配置为服务运行。macOS 可使用社区维护的 GUI 客户端配合 openvpn 可执行文件,或者通过 Homebrew 等包管理工具安装。 证书与密钥管理(使用 Easy-RSA) OpenVPN 通常采用 PKI 机制进行认证,推荐为每个客户端和服务器生成独立证书和私钥,并由私有根 CA 签发。

Easy-RSA 是常用的工具集,便于生成 CA、服务器证书、客户端证书和撤销列表(CRL)。初始化 PKI 环境后,先生成 CA 证书,再为服务器生成证书签名请求并签名,随后为每个客户端生成证书与私钥。要特别保护 CA 私钥,避免泄露;如果 CA 私钥被盗,将需要撤销并重新颁发所有证书。生成过程要保存好 ca.crt、server.crt、server.key、dh.pem(或使用 elliptic curve 方案)、以及每个客户端的 .crt 与 .key。建议启用 tls-auth 或 tls-crypt 功能,使用额外的静态密钥文件提升对控制通道的抗攻击能力。 示例配置与关键参数解释 服务器端配置文件通常命名为 server.conf 或 openvpn.conf。

核心选项包括 dev tun(或 dev tap)、port 1194、proto udp(或 tcp)、ca ca.crt、cert server.crt、key server.key、dh dh.pem、server 10.8.0.0 255.255.255.0(路由模式下定义虚拟网段)、push "route x.x.x.x 255.255.255.0"(向客户端下发路由),以及 keepalive 10 120 来维持连接。若需将所有客户端流量通过 VPN 转发至服务器并统一出网,需在服务器配置中添加 push "redirect-gateway def1" 并在服务器上启用 IP 转发与适当的 NAT 规则。客户端配置文件则包含 client、dev tun、proto udp、remote your-server.example.com 1194、ca ca.crt、cert client.crt、key client.key 以及根据需要添加的 ns-cert-type server(旧选项)或 remote-cert-tls server(推荐)以验证服务端证书。 启用 IP 转发与防火墙配置 若服务器需要将客户端流量转发到外网,必须在服务器系统上启用 IP 转发。Linux 中可以通过 sysctl -w net.ipv4.ip_forward=1 临时启用,或在 /etc/sysctl.conf 中设置 net.ipv4.ip_forward=1 实现持久化。接着使用 iptables 或 nftables 添加 NAT 规则,例如 iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE 来将虚拟网段地址转换为服务器公网 IP。

防火墙策略需要允许 OpenVPN 使用的端口和协议,并保持相关的转发规则以允许隧道内流量通过。 服务启动、自动启动与管理 在现代 Linux 发行版上,使用 systemd 管理 OpenVPN 服务是常见做法。若使用基于实例的服务单元,可通过 systemctl start openvpn@server 启动名为 server 的配置,使用 systemctl enable openvpn@server 实现开机自动启动。也可以直接使用 openvpn --config /etc/openvpn/server.conf 在前台运行以便调试。在 Windows 上可以选择在安装过程中将 OpenVPN 注册为服务,或者在需要时手动以管理员权限运行。确保启动时提供正确的权限以访问私钥文件,通常建议将私钥文件权限限制在专用用户或管理员组。

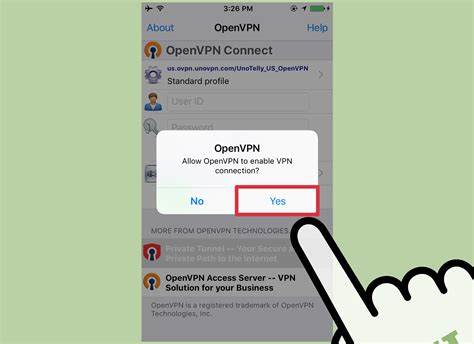

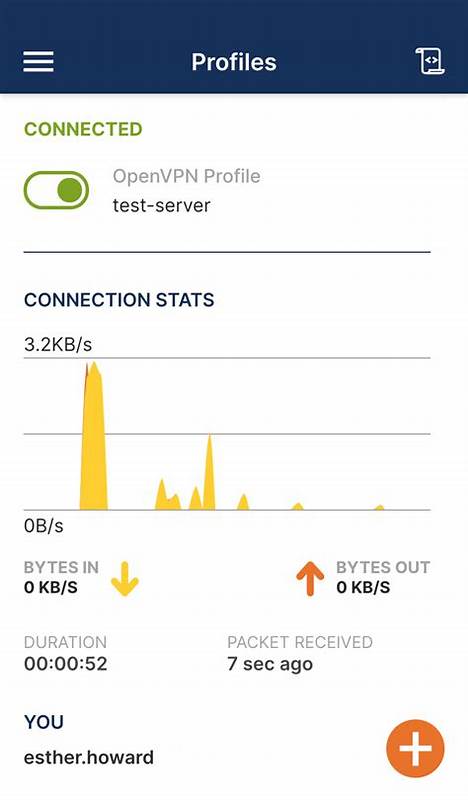

客户端连接与验证 客户端首次连接时应验证服务器证书以防止中间人攻击。配置中使用 remote-cert-tls server 可强制客户端验证服务器证书的用途。客户端日志是排障的重要依据,遇到证书链错误、握手超时或路由冲突时,首先查看客户端与服务器端的日志输出,确认时间同步正确,因为 TLS 握手严重依赖于时间有效期。对于需要穿越 HTTP 代理的客户端,OpenVPN 支持通过 http-proxy 选项进行代理转发。 客户端特定配置与访问控制 OpenVPN 支持为每个客户端推送不同的配置或路由,通过 client-config-dir 指定目录并为每个客户端的证书 common name 创建对应文件,可以实现客户端静态 IP、访问策略或专用路由。结合 iptables 与路由策略可以实现更精细的访问控制,例如限制某些客户端只能访问内部服务而非整个网络。

这个机制在多租户或细粒度权限场景非常有用。 将全部流量通过 VPN 的注意事项 若计划将客户端的所有流量走 VPN,需要在服务器上做好带宽与防火墙规划。push "redirect-gateway def1" 会修改客户端的默认路由,导致 DNS 请求也通过 VPN。为避免 DNS 泄露,建议在配置中 push dhcp-option DNS x.x.x.x 下发可信任的 DNS,并在客户端上优先使用 VPN 提供的解析。若客户端属于异地或带宽有限的环境,应评估服务器带宽和并发连接能力,必要时采用负载均衡或多节点部署。 证书撤销与生命周期管理 当客户端设备丢失或证书被认为已泄露时,应及时撤销该证书。

使用 Easy-RSA 可以生成证书撤销列表(CRL),并在服务器配置中添加 crl-verify crl.pem 来启用。撤销后,定期分发并更新 CRL 文件以保证服务器在握手阶段拒绝已撤销的证书。建议制定证书更新策略,合理设置证书有效期并定期轮换密钥与证书以降低长期密钥泄露风险。 安全加固建议 在配置安全性方面,优先使用较新的 TLS 版本并禁止已知不安全的加密套件。可以在配置中设置 tls-version-min 1.2(或更高),并明确 cipher、auth 等参数以使用强加密算法。启用 tls-auth 或 tls-crypt 能显著减少针对控制通道的攻击面。

限制证书用途并将私钥存放在受控环境中,必要时结合硬件安全模块或专用密钥管理方案。对管理接口进行访问控制,限制 SSH 等管理通道的来源 IP,并启用日志审计以便追踪可疑连接。 故障排查与常见问题 握手失败通常由证书问题、时钟不同步、防火墙阻断或网络地址错误引起。首先检查服务器与客户端日志,确认证书链是否完整且未过期,验证服务器地址、端口与协议是否一致。若出现路由冲突或 DNS 问题,检查 push 下发的路由与客户端本地配置是否冲突。连接延迟或掉线问题可能与 keepalive 参数、MTU 设置或中间网络设备的 UDP 流量限制有关,尝试调整 tun-mtu、fragment 或改用 TCP 协议以验证问题来源。

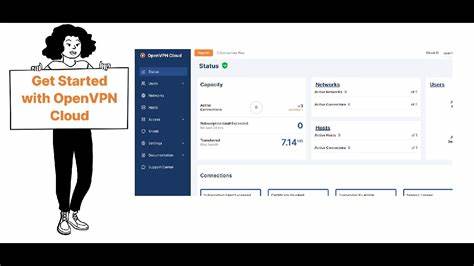

运维建议与监控 生产环境中应建立监控与告警,关注连接数量、带宽使用、异常握手尝试次数以及证书到期时间。定期升级 OpenVPN 版本以获取安全修复。若部署多节点或需要高可用,考虑使用负载均衡器或多节点 DNS,并在客户端侧实现多个 remote 条目或使用第三方工具实现故障切换。 结语 搭建稳定且安全的 OpenVPN 服务需要对安装、证书管理、网络路由和安全策略有全面的把握。从下载和验证到配置 server.conf 与 client 配置、开启 IP 转发、配置防火墙和自动启动,再到证书撤销与安全加固,每一步都不可忽视。遵循最佳实践、定期审计与更新,以及在生产环境中建立监控与备份策略,能够显著提升 VPN 服务的可靠性与安全性。

无论是个人保护隐私还是企业远程接入,掌握 OpenVPN 的安装与运维技能都会为网络安全提供坚实的保障。 。