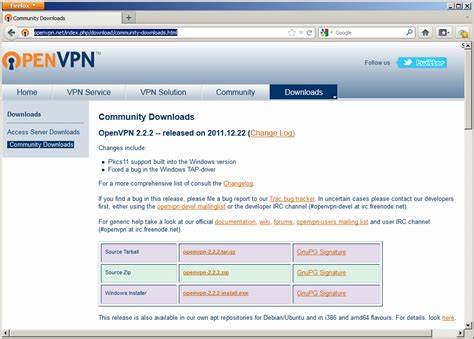

OpenVPN Connect for Windows 已成为个人用户与企业在 Windows 平台上实现安全远程访问与隐私保护的重要工具。随着混合办公与远程访问需求增长,了解如何在 Windows 10 和 Windows 11 上正确安装、配置和优化 OpenVPN Connect,可以显著提升连接稳定性、传输性能与总体安全性。本篇深度指南面向普通用户与 IT 管理员,详细介绍功能特性、安装方式、驱动选择、性能调优、安全配置、常见故障排查与企业级部署要点,帮助读者在 Windows 环境中建立可靠的 VPN 体验。 首先回顾兼容性与下载安装渠道。OpenVPN Connect 官方面向 Windows 10(64 位)与 Windows 11(64 位)提供稳定版本,并保留 32 位的历史版本以支持老旧系统。下载可通过官方网站的下载页面获得,也可借助 Windows 包管理器 winget 以命令行方式安装,这对于批量部署与自动化安装十分便利。

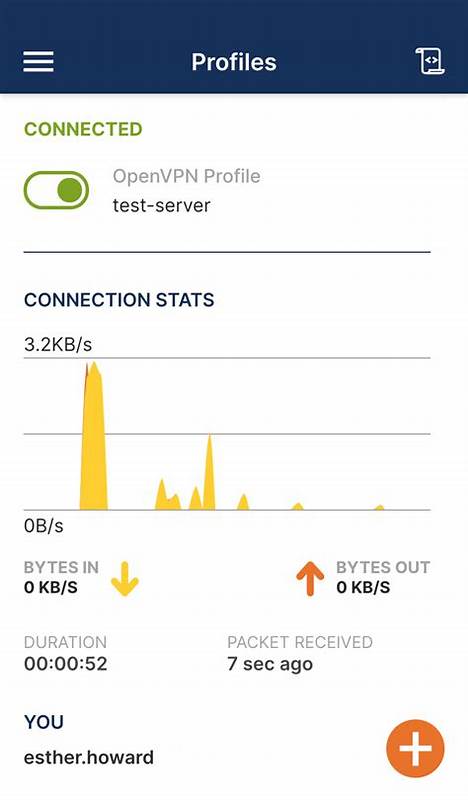

选择正确的版本并确保 Windows 更新到合适补丁水平,是成功安装的第一步。 安装过程通常包括运行安装程序、接受许可协议、选择虚拟网卡驱动以及导入配置文件。OpenVPN Connect 支持导入 .ovpn 配置文件以及通过企业接入服务器下发配置。安装界面会提示安装虚拟网络驱动,现代版本默认优先选择 Wintun 驱动以替代传统 TAP 驱动。Wintun 是微软支持的高性能网络驱动,能在 Windows 上提供更低延迟与更高吞吐的 VPN 传输,建议在兼容环境中首选。对需要兼容旧生态或特殊网路工具的场景,可保留 TAP 驱动选项。

关于 OpenVPN DCO(Data Channel Offload),这是 OpenVPN 推出的核心性能优化技术,通过在内核或驱动层协同处理数据通道来降低用户态到内核态的上下文切换,从而显著提升数据传输效率并降低延迟。对于需要高带宽、低延迟的场景,如远程桌面、视频会议、云备份等,启用 DCO 并配合 Wintun 驱动能获得最佳性能体验。部署时需参考官方兼容性说明,并在测试环境中验证稳定性与吞吐表现。 安全配置方面,OpenVPN Connect 在 Windows 平台支持多种认证方式,包括基于证书的双向 TLS 身份验证、用户名密码组合以及结合多因素认证(MFA)的混合模式。企业环境优先推荐使用证书加上强认证策略,以降低凭证被窃取风险。配合访问服务器或身份提供商(如 RADIUS、LDAP、SAML)能够实现集中化身份管理与审计。

为了避免 DNS 泄漏,应在客户端设置中启用 VPN 的 DNS 覆盖或使用系统级的 DNS 解析策略,同时在服务器端配置推送 DNS 参数与路由策略。 流量分流(split tunneling)是常见的配置选项,允许用户将部分流量走 VPN 隧道,其余流量使用本地网络。企业可根据安全策略选择是否允许分流。对于高度敏感的数据访问,建议强制所有流量通过 VPN,并结合策略路由与防火墙规则,保障数据在传输过程中的机密性。Windows 用户可在 OpenVPN Connect 的设置里启用或禁用分流功能,并通过服务器端的 push 配置进一步控制路由行为。 在实际使用中,常见问题包括无法连接、身份验证失败、DNS 无法解析、网络速度慢与驱动冲突。

无法连接通常与防火墙规则、端口被阻断或服务端配置不一致有关。建议先确认客户端日志中的错误信息,检查客户端是否能访问服务器的 UDP/TCP 端口、Windows 防火墙或第三方安全软件是否阻止了 OpenVPN Connect、以及是否启用了正确的虚拟网卡。身份验证失败需核对证书是否有效、时间同步是否正确(证书链依赖系统时间)、以及用户名密码或 MFA 状态。DNS 问题多由客户端未正确接收服务器推送的 DNS 设置导致,可在客户端强制设置 DNS 或在服务器端显式配置推送参数。若遇到驱动冲突或蓝屏问题,可尝试切换 Wintun 与 TAP 驱动进行测试,并确保驱动来自官方安装包。 性能优化方面,合理选择传输协议(UDP 通常比 TCP 更适合实时流量)、开启 DCO、使用 Wintun 驱动以及在服务器端调优 MTU 与队列策略都能带来显著改善。

调整 MTU 时需结合实际网络路径进行 ping 测试以避免分片。对于高并发连接的企业部署,应关注服务器硬件资源、网络带宽与线程处理模型,必要时采用负载均衡与高可用架构来确保服务稳定。 命令行功能为管理员提供了强大控制能力。通过 winget 安装可以在脚本中集成 OpenVPN Connect 的部署流程,实现自动化安装与升级。OpenVPN Connect 也支持命令行选项和配置目录的集中管理,便于在企业镜像或组策略下分发配置文件、脚本化连接与日志收集。结合 Windows 计划任务或登录脚本,可实现开机自动连接或按需连接策略,提升用户体验与运维效率。

日志与排错同样重要。OpenVPN Connect 提供客户端日志,记录握手过程、路由推送、DNS 更改与错误信息。管理员应建立日志收集机制,集中分析连接失败模式、认证失败次数与异常流量。对高频问题可通过调整服务器端配置、推送更严格的重试次数或引入前端代理来缓解。对企业用户,结合 SIEM 平台能实现更全面的安全监控与告警。 在企业部署层面,使用 OpenVPN Access Server 或自建 OpenVPN 服务并配合证书管理、集中审计与 MFA 策略,能满足合规与安全需求。

通过自动化证书签发工具、生命周期管理与撤销列表(CRL)机制,管理员可以高效管理大量客户端证书。结合组策略、企业镜像与配置管理工具,可以实现统一安装、配置与策略下发,降低人为配置错误风险并提升部署速度。 隐私与合规方面,用户应了解 VPN 服务商的日志政策、数据保留期限与司法管辖区。对于需要严格合规的行业,建议选择可自托管的 OpenVPN 解决方案,以便在本地或受控云环境中保存日志与配置,满足监管要求。并且在配置中最小化不必要的数据收集,确保仅记录为安全与审计所需的最小权限信息。 更新与维护是长期运行中不可忽视的环节。

及时安装客户端与服务器更新可以修复已知漏洞并带来性能改进。对于大规模部署,建议采用分阶段发布策略与回滚方案,先在小范围环境验证新版的兼容性与稳定性,再逐步推广到生产环境。同时保留备份配置与证书库,以防止意外配置丢失导致大面积影响。 对于个人用户,OpenVPN Connect 提供直观的界面与一键连接体验,结合证书或用户名密码即可快速访问远端网络。启用自动连接与杀开关(kill switch)可以在网络中断时避免敏感流量暴露到公网。建议个人用户优先采用官方提供的下载渠道,并关注社区与官方支持文档获取常见问题解答。

最后,总结实践要点:在 Windows 上部署 OpenVPN Connect 时优先选择与系统兼容的驱动(优先 Wintun)、评估是否启用 DCO 以提升性能、采用证书与强认证策略保障身份安全、通过集中管理与自动化工具实现规模化部署,并建立日志与监控体系以便及时排查问题。结合上述方法,无论是个人用户还是企业环境,都能在 Windows 平台上构建稳定、安全且高效的 VPN 连接体验。 若需要进一步的配置示例、命令行脚本或针对特定网络环境的调优建议,可以提供详细网络架构与使用场景,便于给出更精确的实施步骤与配置模板。 。