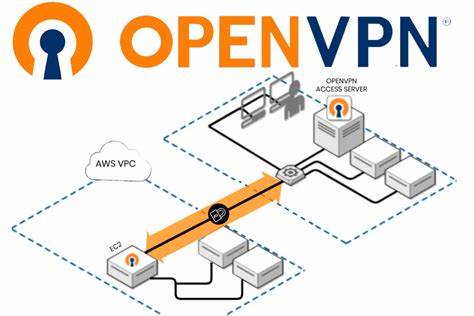

OpenVPN 是基于 SSL/TLS 的成熟 VPN 解决方案,OpenVPN 2.x 引入了可扩展的客户端/服务器模式和多种高级特性,适用于从个人到企业级的远程访问与站点间互联需求。掌握 OpenVPN 的核心机制、证书管理与网络拓扑设计,对于构建稳定、安全且可管理的虚拟专用网络至关重要。以下内容将以实践角度讲解如何选择路由或桥接模式,如何搭建自有证书机构,如何生成服务器与客户端证书并创建配置文件,如何在生产环境中启动与优化 OpenVPN 服务,以及安全加固与常见问题处理策略。本文旨在提供可操作的配置思路与注意事项,帮助技术人员快速上手并稳健运行 OpenVPN 网络。 理解路由与桥接模式对后续设计有重要影响。路由模式通常在第三层(IP 层)实现 VPN 隧道,适合连接不同子网或跨互联网的多站点场景。

路由模式的优点包括效率较高、易于扩展并且支持 NAT 后的客户端连接。桥接模式在第二层(以太网层)传输二层帧,适用于需要保留广播、组播或在 VPN 中运行非 IP 协议的场景,例如某些老旧应用或需要直接访问局域网主机名的情况。桥接模式的劣势是复杂度与开销较高,对 MTU 和拓扑有更多要求。选择时应考虑是否需要跨子网路由、是否依赖广播服务以及方案的可扩展性。 建立自己的证书颁发机构(CA)并生成证书是 OpenVPN 安全性的基础。使用 OpenSSL 或 Easy-RSA 工具可以快速搭建 CA。

核心流程包括生成 CA 私钥与自签证书,生成服务器端与客户端证书签名请求(CSR),然后用 CA 签署这些请求以获得正式证书。证书生成时要注重私钥的保护与密码策略,建议为 CA 私钥设置强密码并限制访问权限。客户端证书建议采用唯一证书对应用户或设备的方式,以便后续进行单独撤销和访问控制。为支持双因素认证,可以结合证书和基于时间的一次性密码(TOTP)或智能卡方案,提升登录安全性。 创建服务器与客户端配置文件时应关注连接协议、端口、加密参数与路由推送策略。OpenVPN 支持 UDP 与 TCP 两种传输协议,UDP 通常用于降低延迟和提高吞吐,而 TCP 在穿透防火墙与高丢包网络下更稳定。

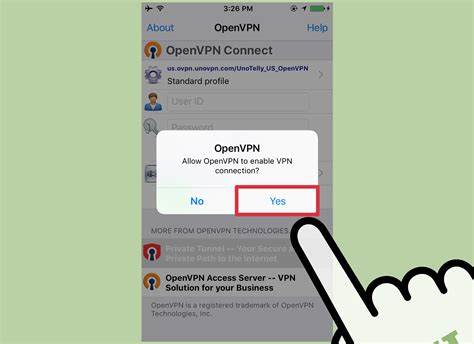

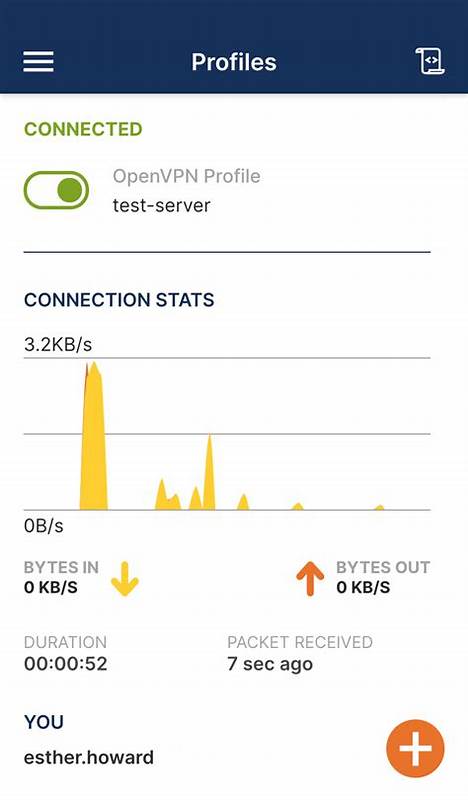

服务器端需要指定证书、密钥、TLS 验证文件,以及虚拟网段(如 server 10.8.0.0 255.255.255.0)或桥接设备。加密相关参数包括 cipher、auth 与 TLS 版本限制,建议使用现代强加密算法并强制 TLS 1.2 或以上,避免使用已知弱算法。通过 push 指令可以向客户端发送路由、DNS、域名后缀等 DHCP 选项,若需要将客户端全部流量导入 VPN,可推送默认路由并在服务器端配置 NAT 或路由转发。 启动与测试阶段需要从基础连通性验证做起。启动服务后首先检查虚拟接口(tun 或 tap)是否创建,随后在客户端尝试建立连接并观察日志输出。常见问题包括证书验证失败、路由冲突、MTU 导致的分片或性能问题以及防火墙阻断。

使用详细日志级别能够快速定位握手阶段的 TLS 错误或证书链问题。对于 Windows 客户端,通过将 OpenVPN 以服务模式运行能实现开机自动连接;Linux 系统通常通过 systemd 或 init 脚本管理 OpenVPN 进程。生产环境建议启用日志轮转和集中日志管理,以便进行审计和故障排查。 扩展 VPN 范围以覆盖服务器或客户端子网需要配置路由并在相关网关上添加静态路由或 NAT 规则。若服务器端需要让客户端访问服务器局域网内的其他主机,应在服务器上启用 IP 转发并向局域网路由器添加到 VPN 网段的路由条目,或在服务器上对数据执行 SNAT。客户端侧若需让局域网内的多台设备共享 VPN 访问,可在客户端网关上部署 OpenVPN 并配置相应路由与防火墙策略。

推送 DHCP 选项时需综合考虑 DNS 泄漏与内部域名解析需求,通常将内部 DNS 服务器地址推送给客户端,同时在服务器端配置 DNS 转发或 DNS 解析策略以保障内部资源的访问。 实现客户端特定配置与访问控制可以通过客户端配置目录(ccd)和 tls-verify、client-config-dir 等机制完成。通过 ccd 可以为不同客户端分配固定的内部 IP、路由规则或限制访问的网络资源,结合防火墙规则可对用户或设备施加更细粒度的策略。若使用证书作为身份标识,可在 ccd 中按证书的 Common Name 进行匹配并分配策略。对高安全性场景,还可以结合外部认证数据库或 RADIUS、LDAP 等进行用户验证与组策略控制。 替代认证方法包括用户名/密码、双因素认证和智能卡。

OpenVPN 的插件与脚本接口可以与 PAM、RADIUS 或 LDAP 集成,实现统一认证与审计。结合硬件安全模块(HSM)或智能卡存储客户端证书能进一步减少私钥窃取风险。双因素认证可以通过服务器端验证 TOTP 或使用硬件参考实现,将证书认证与第二因素共同作为接入门槛,显著提升整体安全性。 若目标是通过 VPN 将客户端的全部流量导向服务器,需在服务器上配置相应的路由和 NAT 或透明代理。推送 redirect-gateway 指令可以让客户端添加默认路由到 VPN,并在服务器上对出站流量进行 SNAT 以便通过服务器的公网出口访问互联网。同时应考虑 DNS 泄漏风险,确保客户端在连接后使用由服务器推送或强制配置的 DNS。

性能优化方面要监控带宽与并发连接数,考虑启用压缩或调整 MTU,但要注意压缩可能在某些攻击情景下引入风险,现代 OpenVPN 建议谨慎使用压缩。 运行 OpenVPN 服务器在动态 IP 环境下需要使用动态域名服务(DDNS)或借助中继服务器。通过注册域名并使用脚本或客户端自动更新域名到当前公网 IP,可以保持客户端的配置稳定。如果服务器处于 NAT 后且无法直接建立监听服务,也可以配置客户端主动连接到拥有静态地址或云中转节点的服务,从而实现反向连接或中继模式。 客户端通过 HTTP 代理连接到 OpenVPN 服务器的场景常见于受限网络环境。OpenVPN 支持通过 HTTP 代理隧道 TCP 连接,配置时需要在客户端指定代理地址与认证信息。

代理模式会带来额外延迟与潜在稳定性影响,因此优先使用 UDP 直接连接,只有在必须穿透防火墙或网络策略限制时才采用代理方案。 在通过 VPN 访问局域网中的共享资源时,如 Samba 文件共享,需保证二层或三层设定的匹配。桥接模式能够直接暴露 SMB 广播和 NetBIOS,而路由模式则需要适当的路由配置与防火墙放行。在使用路由模式访问 Samba 时应确保服务器与客户端的 MTU 和 MSS 设置兼容,避免因为分片导致性能下降。对于 Windows 文件共享,建议使用稳定的认证机制并限制 SMB 版本以避免已知漏洞。 实现负载均衡与故障切换可以通过多实例 OpenVPN、DNS 轮询或高级的负载均衡器完成。

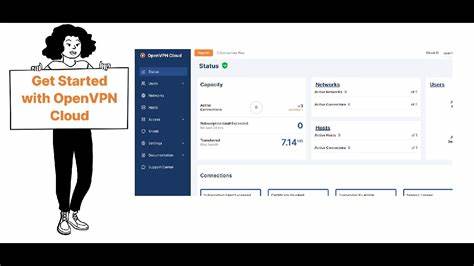

多服务器部署时可以使用共享证书或为每个服务器单独签发证书,并在客户端配置多重远程条目以实现故障自动切换。更复杂的场景可采用 BGP、VRRP 或专门的流量分发设备,以实现更加透明的会话保持与高可用性。 安全加固是长期运维中的关键环节。建议为服务器和客户端强制使用强加密算法、限制 TLS 版本并启用 TLS 认证(ta.key)来防止未授权的连接尝试。定期轮换证书和密钥、维护证书撤销列表(CRL)并在发生密钥泄露时立即撤销相关证书。配合主机与网络层面的安全策略,例如最小化服务器开放端口、使用防火墙规则限制可访问的源 IP、应用入侵检测系统以及对日志进行集中分析,可以有效降低被攻击面。

撤销证书流程关乎访问控制的实时管理。使用证书撤销列表可以在发现证书被盗或用户离职时阻止其继续访问 VPN。OpenVPN 通过 crl-verify 指令加载 CRL 文件并在握手阶段验证客户端证书的状态。CRL 文件需由 CA 定期更新并安全分发到服务器端,同时在多服务器环境中保持 CRL 同步是必要的运维任务。 最后需要重视中间人攻击与服务器验证问题。客户端在连接时必须严格验证服务器证书,避免仅依赖用户名密码或忽略证书域名匹配的配置。

配置时应确保 ca、cert、key 与 tls-auth 等参数正确部署,并建议在客户端上启用远程服务器名称检查以防止 DNS 欺骗或中间代理替换服务器。 总结性建议包括:在设计阶段明确路由或桥接需求、建立受保护的 CA 并为每个客户端发放唯一证书、在配置中强制现代加密与 TLS 限制、根据流量需求选择 UDP 或 TCP、为生产部署准备日志与监控策略、实现证书撤销流程并定期审计安全配置。通过结合防火墙规则、认证后端与双因素机制,OpenVPN 可以在保证灵活性的同时满足严格的安全与合规要求。随着使用规模增长,合理规划高可用与负载分担方案,保持证书与配置的一致性与可管理性,将有助于构建稳定可靠的企业级 VPN 服务。 。