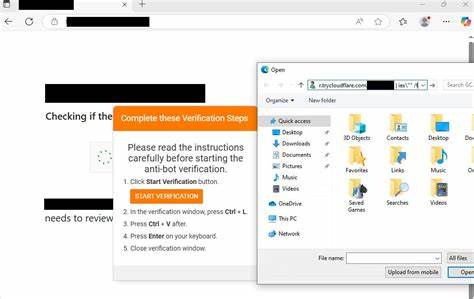

近年来,网络攻击者不断演进其攻击手法,在恶意软件传播领域,Interlock远程访问木马(RAT)近期采用了一种名为FileFix的技术,令传统的防御手段面临更大挑战。FileFix作为一种基于用户交互的社会工程学攻击方式,巧妙地利用了Windows文件管理器的功能,诱导受害者执行恶意PowerShell命令,实现对系统的全面控制。本文将详细解析FileFix技术的传播机制、原理、以及其与传统ClickFix攻击的区别,帮助读者更深入地了解这一新兴威胁和相应的应对方法。 Interlock RAT的攻击背景最初源自通过被攻陷的网站传播的远程访问木马,这种木马主要以RAT的形式获取远程控制权限,从而实现对受害者系统的操控。此前,攻击者广泛采用ClickFix技术,这种攻击方式利用了社会工程学,通过欺骗受害者在命令行中复制粘贴恶意PowerShell代码,实现手动感染。ClickFix的核心要点在于利用伪造的浏览器内容问题或虚假CAPTCHA,诱使用户复制复杂的命令,实际是执行恶意脚本。

然而,随着技术的发展与防御手段的加强,攻击者创新出FileFix技术,赋予了感染流程更为隐蔽和直观的形式。FileFix的关键在于绕过直接命令行操作的心理阻碍,转而利用Windows用户日常熟悉的文件资源管理器(File Explorer)作为载体。攻击时,恶意网页会提示用户获准访问某个共享文件,并引导用户复制该文件路径,随后在文件管理器中粘贴并访问。与此同时,恶意网页通过按钮自动复制相关的PowerShell命令到剪贴板,并借助Windows文件管理器的特殊打开功能触发该命令的执行。 这种机制极大提升了攻击成功率。用户在日常使用中常常复制粘贴文件路径或打开共享资源,攻击者正是利用这一习惯将恶意脚本伪装成正常操作指令。

由于这一过程结合了可见的文件路径和用户熟悉的界面,受害者更容易放松警惕,从而无意识地完成了感染流程。 据ESET安全团队的数据显示,自2024年下半年至2025年上半年,基于类似ClickFix和FileFix技术的攻击事件增长了超过五倍,显示出攻击者在社会工程学和脚本执行手段上的创新势头。值得注意的是,FileFix技术首度被安全专家mr.d0x公开披露,确认其为ClickFix的一种变种,但以更贴合用户操作习惯的方式危害加深。 Interlock RAT的恶意代码不仅会自动收集系统信息、用户权限等级等关键数据,还会持续潜伏在感染系统中,等待攻击者的进一步指令执行。研究表明,攻击者在攻击后期还会手动介入,通过远程桌面协议(RDP)进行横向移动,访问网络内其他主机,进一步扩大感染范围。 此外,Interlock RAT还通过名为trycloudflare.com的控制服务器隐藏自身通信,借助Cloudflare隧道的合法性掩盖恶意流量,增加探测难度。

此类隐藏策略使得防御者更难追踪攻击源头并实施有效封堵。 值得一提的是,此次FileFix技术的应用不仅限于Windows平台,安全专家也警告macOS和Linux用户警惕类似的社会工程学变种攻击,虽然当前针对非Windows系统的感染案例较少,但技术突破可能导致更广泛的影响。 网络安全领域的专家和企业必须加强对FileFix等社会工程学攻击技术的识别,提升用户的安全意识教育。特别是在处理未知文件共享请求时,切勿轻易复制粘贴浏览器提示的路径或执行不明命令。加强系统和网络的多层检测机制,对于PowerShell等强大而潜在危险的工具进行严格的执行权限管控,是有效减少此类恶意攻击风险的策略之一。 总结来看,FileFix技术的出现标志着恶意软件传播手段向更加隐蔽与智能化转变。

它融合了社会工程学与操作系统本身的功能特性,实现了对用户认知和操作习惯的瞄准攻击。面对Interlock RAT等复杂的持续威胁(APT)行为,安全防护需要同步更新,结合技术检测和用户教育双管齐下,才能有效构筑防线,保障信息安全。随着攻击技术的不断演化,保持警惕和及时响应无疑成为了现代网络环境中不可或缺的一环。