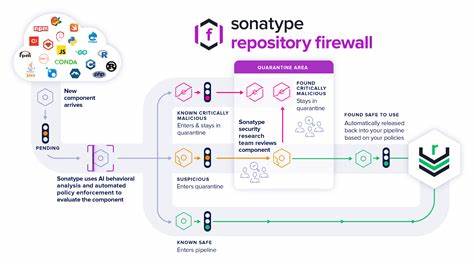

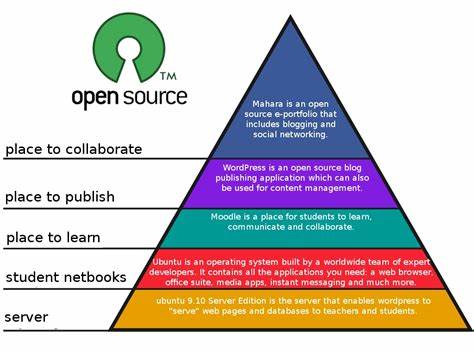

在软件开发和开源社区中,Python软件包索引(PyPI)是一个至关重要的资源,为开发者提供了大量的库和工具,帮助他们提高效率和简化开发流程。然而,随着其使用的普及,PyPI也成为了网络攻击者的目标。最近,Sonatype博客上揭示了一些在PyPI上发现的恶意攻击案例,这一现象引起了广泛的关注和警惕。本文将深入探讨近期发现的八种恶意攻击类型,分析它们对开发者社区的影响,以及如何提高安全性以保护开源生态系统。 第一种恶意攻击是“恶意依赖注入”。在这种攻击中,攻击者会在一个受欢迎的开源库中插入恶意代码,然后将这个库的最新版本发布到PyPI上。

当开发者使用这些库时,恶意代码也会被引入他们的项目中。这种攻击通常难以被发现,因为它可能看起来与正常的依赖项无异。为了防止这种情况,开发者应该定期审查其依赖项,并关注库的更新日志,以识别任何可能的异常变更。 第二种攻击是“供应链攻击”。此类攻击者通过攻陷库的维护者账户,发布已经被篡改的版本,以此影响下载该库的所有项目。这一策略不仅破坏了开发者对库的信任,还可能导致大规模的用户数据泄露。

为了防范这样的攻击,使用多因素认证和审计功能是非常必要的,开发者也应确保使用的库是来自于可信的来源。 第三种攻击方式是“钓鱼攻击”。攻击者创建伪装为合法库的项目页面,诱导开发者下载恶意的库。这样的攻击手段往往通过社交工程手段实施,运营者设计具有迷惑性的名称或者在社交媒体上进行宣传,试图吸引用户下载这些恶意代码。开发者需要警惕这些伪造的库,建议使用官方渠道及知名度高的库,避免点击非官方的下载链接。 第四种类型的攻击是“源码篡改”。

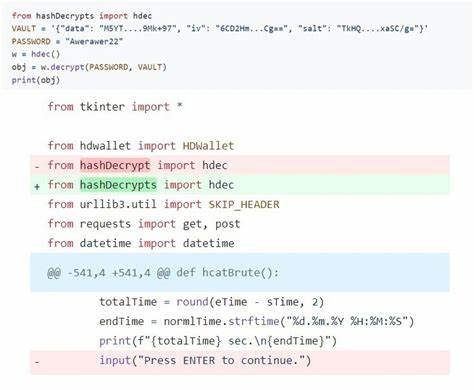

攻击者通过对现有库的升级版本进行篡改,使得库在不被开发者察觉的情况下,潜藏恶意代码。这种攻击可能会造成开发者编写的代码在关键时刻产生意想不到的行为。因此,维护一个健全的代码审查和测试流程显得尤为重要,应确保所有的更新都经过详细的校验与测试。 第五种恶意行为是“后门植入”。攻击者在库中植入后门代码,隐藏在正常的功能之中。一旦使用该库的开发者将其集成到项目中,攻击者便可以通过后门随时访问系统。

这类攻击会造成用户数据和系统安全的严重威胁,因此强烈建议开发者使用静态和动态分析工具监测未知库的行为,以判断是否存在潜在风险。 第六种攻击巧妙地利用了“过期库”。在一些项目中,开发者可能会使用一些已经不再维护的库,而这些库正好成为攻击者的攻击对象。攻击者购买了这些库的名称,并发布带有恶意代码的新版本。开发者需要定期检查其项目依赖的库,及时更新或替换那些不再维护的库,以避免遭受可能的攻击。 第七种攻击是通过“网络钓鱼”实施的“假冒库”。

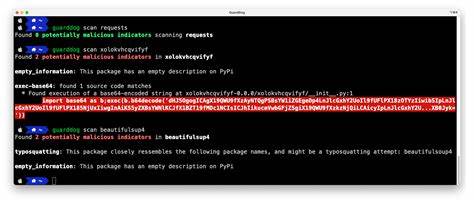

攻击者创建虚假的软件包,名称与流行的库极为相似,仅在微小的拼写上有所不同。一些开发者由于不仔细审查便可能下载了这些恶意软件包。为了减少被误导的风险,开发者可以使用特定的工具和服务来扫描和验证软件包,确保下载的内容是安全无害的。 最后一种攻击方式是“DOS攻击”。通过发布大量的请求或者创建大量的垃圾库,攻击者可以使PyPI平台瘫痪。这种攻击不仅影响了线上开发者的使用,甚至还可能给平台带来经济损失。

针对这种情况,PyPI管理方需要采取措施,加强流量监控和安全防护,确保服务的稳定性和可用性。 总体而言,PyPI上出现的这些恶意攻击彰显了开放源代码和网络安全之间的紧张关系。在享受开源带来的便利的同时,开发者也必须对潜在的安全威胁保持高度警惕。实践安全开发的最佳方法,加密、定期审查依赖库,以及使用可信的开源工具,是保护自身及其项目的重要措施。随着网络攻击手段的不断演变,开发者和开源社区需要携手合作,共同强化安全防护,确保开源生态系统的健康与活力。