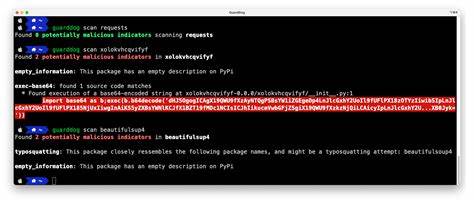

开放源代码库正面临信任危机 在数字科技飞速发展的今天,开源软件因其灵活性、可定制性和社区支持成为许多开发者和企业的重要选择。然而,最近发生的一系列安全事件显示,开源库的信任问题正日益严重,特别是Python包索引(PyPI)等著名库频频被黑客攻击,令人担忧。 上周,PyPI发生了一起重大安全事件,数以千计的公司发现下载的包开始向一个未知服务器泄露敏感客户数据。为了应对这一情况,PyPI的维护者紧急暂停了新用户注册。这起事件是一个多阶段的攻击,旨在窃取加密钱包、浏览器中的敏感数据(如Cookies和扩展数据)以及其他凭证。攻击者通过“拼写欺骗”(typosquatting)手段上传了多个恶意包,这些包的名称与流行的合法包极为相似,但却蕴藏着恶意代码。

网络安全公司Phylum跟踪了这一攻击活动,发布的报告指出,攻击者发布了67个“requirements”的变种、38个“Matplotlib”的变种,以及其他数十个拼写错误的流行软件包的变种。 这并不是PyPI第一次遭遇安全突袭。过去的几年里,软件包库一直是恶意攻击的目标,尤其是PyPI、JavaScript的Node包管理器和Ruby的RubyGems。虽然这些平台的维护者不断加强安全措施,但攻击者的手法也日益复杂。研究人员指出,在PyPI中,超过50%的恶意代码表现出多种恶意行为,其中信息窃取和命令执行行为尤为显著。一项最新研究表明,74.81%的恶意包通过源代码安装成功进入终端用户项目中,甚至一些恶意载荷具备了在系统重启后仍然存在的持久性机制。

为了应对这些威胁,PyPI社区正积极采取措施。上一次出现安全事件后,PyPI暂停了新用户注册,以便让团队可以处理涌入的恶意包并实施额外的安全措施。与此同时,PyPI不断增强其安全措施,例如为关键项目和包引入了双重身份验证(2FA),这一措施提高了攻击者窃取维护者账户的难度。此外,团队还投入资源改善恶意软件扫描能力,以便能够迅速识别和移除恶意包。 尽管采取了多项措施,PyPI的安全团队仍然面临巨大挑战。随着包的数量不断增加,以及威胁环境的快速演变,团队总是处于追赶状态。

PyPI的管理员Donald Stufft指出:“双重身份验证立即中和了与被攻破密码相关的风险。如果攻击者拿到了某个账户的密码,仅凭这一点已经无法再轻易登录。”此类安全措施在一定程度上增强了PyPI的整体安全性,但具体的实施效果仍需长时间观察。 网络安全公司Socket创始人Feross Aboukhadijeh谈到,全球每周约有100起此类攻击案例被记录。尽管攻击层出不穷,但Python社区近年来取得了显著进步。例如,PyPI在资金和资源方面的支持增加了,并雇佣了一位专门的安全工程师来增强平台的安全性。

这些努力让社区在实施双重身份验证及客户数据保护方面更具信心。 然而,这场猫鼠游戏的背后是深层次的信任危机。Aboukhadijeh表示:“开源的确是伟大的,但我们未曾意识到的是,在所有开源参与者中,我们所给予的信任是多么庞大。”这说明,开发者和企业在使用这些开源库时,往往对其背后的维护者和社区缺乏足够的了解和信任。 过去,像PyPI这样的开源平台主要采用基于信任的模型,旨在促进Python社区的快速发展,使得开发者能够轻松地贡献代码和软件包。但如今,这种模型已经面临极大的挑战。

随着开源软件的使用越来越广泛,它所承载的风险也在不断上升。攻击者通过伪装成受信任的开发者或软件包,利用人们对开源的信任,轻松将恶意代码引入到开发者的项目中。 在此情况下,开发者在选择和安装软件包时需要格外小心。研究人员警告,务必验证软件包的来源和信誉,以确保系统的安全。借助工具和社区的力量,开发者们可以互相分享经验和信息,以预防潜在的安全隐患。 总之,开放源代码库的当前信任危机提示我们,安全问题需要广泛的关注和谨慎的处理。

随着网络攻击手段的进化,开源社区必须适应新的挑战,以打造一个更安全、更可信的开发环境。我们不能对开源一味追求便利而忽视潜在的安全风险,唯有在信任与风险之间找到平衡,才能确保开源的未来更加辉煌。