在当今数字化和开源软件繁荣发展的时代,网络安全问题愈发受到关注。随着Python包管理器PyPI(Python Package Index)和JavaScript包管理器npm(Node Package Manager)的使用日益普及,恶意软件和安全漏洞的风险也随之增加。最近,DataDog推出了一款名为GuardDog的命令行工具,旨在帮助开发者识别并防范潜在的恶意PyPI和npm软件包。 GuardDog是一个功能强大的CLI工具,它通过运行一系列的启发式检测规则,帮助用户扫描本地或远程的PyPI和npm软件包。这些规则不仅包括对软件包源代码的分析,还涵盖了对软件包元数据的检验,这为开发者提供了一个全面的安全防护手段。 GuardDog的安装非常简单,用户只需通过pip执行命令“pip install guarddog”即可安装。

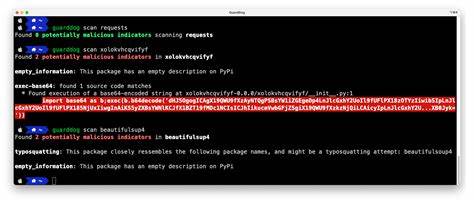

同时,DataDog还提供了Docker镜像,方便用户在不同的环境中使用,尤其是在Windows系统上,Docker是唯一受支持的安装方法。这一设计考虑到了不同用户的需求,使得GuardDog的使用变得更加灵活。 在使用GuardDog时,开发者可以通过简单的命令扫描PyPI上的软件包。例如,用户可以通过命令“guarddog pypi scan requests”扫描最新版本的requests软件包,或使用该工具针对特定版本进行检查,如“guarddog pypi scan requests --version 2.28.1”。此外,GuardDog还支持多种扫描方式,比如可以指定特定的启发式规则,或者排除某些规则,以更精确地符合用户的需求。 GuardDog提供了两种类型的启发式规则:源代码启发式和元数据启发式。

源代码启发式检测采用Semgrep规则,以识别可能存在的恶意代码。这些规则能够检测出一些常见的恶意行为,比如通过动态执行base64编码的代码,或访问和操控剪贴板数据等。此外,GuardDog还能够识别那些包含可疑链接或使用代码混淆技术的软件包,这些特征通常与恶意软件有关。 而元数据启发式则侧重于分析软件包的描述、版本号和维护者信息等。通过这些分析,GuardDog能够识别出一些潜在的安全隐患,例如包的描述字段为空,或者版本号设为0.0等情况。此外,GuardDog还具备识别拼写欺骗(typosquatting)行为的能力,即当有新包的名称与流行包名称非常相似时,GuardDog能够及时提示用户,以避免因下载错误的包而面临风险。

为了增强其功能性,GuardDog还允许用户自定义源代码规则,用户可以根据自身需求编写Semgrep或Yara规则并将其添加到工具中。这种灵活的扩展性使得GuardDog能够不断适应新出现的安全威胁,提升其检测能力。 近年来,开源软件的供应链攻击事件频频发生,给开发者和企业带来了巨大损失。GuardDog的发布正逢其时,它不仅为开发者提供了一个有效的工具,还在一定程度上提升了开源生态的安全性。GuardDog在GitHub的发布也引起了开源社区的广泛关注,得到了许多开发者的积极评价。这款工具的开发团队表示,他们的目标是通过不断改进和更新GuardDog,以应对不断变化的安全威胁,保护开发者的工作和企业的利益。

随着GuardDog的日益普及,越来越多的企业开始在其持续集成(CI)管道中集成此工具。以SARIF(Static Analysis Results Interchange Format)格式输出的检查结果,可以方便地上传到GitHub的代码扫描功能,自动化处理Pull Request的评论和假阳性管理。这种做法不仅提高了安全性,还提升了开发效率,得到了众多开发者的青睐。 值得注意的是,为了保障GuardDog的准确性和有效性,开发团队还建立了一套完善的测试机制。通过对合法与恶意软件包进行基准测试,开发者能更好地识别假阳性和假阴性。这种基准测试有助于提升GuardDog的检测精度,为开发者提供更可靠的安全保障。

总的来说,GuardDog作为一款新兴的安全工具,无疑是应对开源软件安全挑战的重要武器。它不仅为开发者提供了一种识别潜在风险的有效方法,也为整个开源生态的安全性提升做出了贡献。随着网络安全形势的日益复杂化,开发者们必须保持警惕,及时更新和使用这样的安全工具,构建一个更加安全、可靠的开源软件环境。GuardDog的出现,不仅享受到了用户的认可,更为开源软件的安全发展注入了新的动力。相信在不久的将来,随着技术的进步和社区的支持,GuardDog将会继续进化,成为保护开源项目的重要盟友。