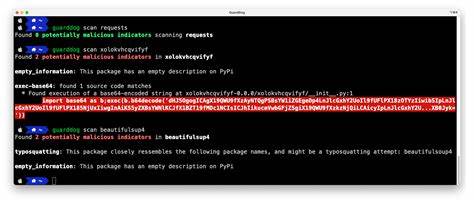

在最近的一项研究中,网络安全公司Checkmarx揭示了一起涉及恶意Python软件包的重大安全事件。这些恶意软件包在流行的Python软件包索引(PyPI)上被发现,企图从用户的设备中窃取数据,并将这些信息传输到一个Telegram机器人,背后似乎是一伙来自伊拉克的犯罪团伙。 据Checkmarx的研究人员报告,这些被恶意修改的软件包包括了testbrojct2、proxyfullscraper、proxyalhttp和proxyfullscrapers等名称。这些软件包尽管现在已经从PyPI上删除,但其对开发者和用户的潜在威胁依然让人警惕。 恶意软件的运作原理相对简单却极具破坏性。它们在软件包中包含了一个名为__init__.py的文件,里面藏有恶意代码。

这段代码会在用户的设备上寻找特定文件,包括以.py、.php、.zip、.png、.jpg和.jpeg结尾的文件,尤其是在设备的根目录和DCIM文件夹中。当检测到这些文件时,恶意软件会将它们转发到预设的Telegram机器人上。这样一来,攻击者便能够轻而易举地获取用户的敏感数据,这无疑给受害者带来了巨大的安全隐患。 这一事件引发了广泛的关注,因为它不仅揭示了开源软件生态系统中的潜在漏洞,还让人们对网络安全的重视程度急剧上升。越来越多的程序员和开发者开始意识到,即使是在流行的软件包管理平台上,恶意软件也可能潜伏于其中。 随着技术的进步,网络犯罪分子的手段也在不断演变。

以往,攻击者通常通过电子邮件钓鱼或恶意链接进行传播,但如今,他们已经转向了更加隐蔽和复杂的手段,如在热门软件包中植入恶意代码。这种方法使得攻击者能够在用户毫不知觉的情况下,悄无声息地窃取信息,而许多用户通常会对来自信任源的下载保持高度信任。 对开发者而言,识别和防范恶意软件包的挑战愈加严峻。对于使用Python进行开发的程序员来说,建议采取更为谨慎的态度。首先,定期检查所使用的软件包及其来源,确保来自官方或信任的渠道。此外,也可以借助于一些工具和服务,这些工具能够帮助开发者监测其项目中是否存在潜在的恶意成分。

在这一事件的影响下,PyPI的维护团队也开始反思当前的安全措施。尽管他们已经采取行动删除了那些被认为是恶意的软件包,但这并不足以消除用户的担忧。维护团队表示,他们会加强审核和监控机制,以防止今后发生类似事件。这包括改进上传验证流程和对软件包内容的深入审查。 除了技术层面的防范,用户的安全意识同样至关重要。一般用户应明白,任何下载的软件包都可能存在潜在的风险。

即便是常用的库或工具,在版本更新或社区贡献中也有可能被恶意代码利用。因此,建立安全意识,学习如何识别和应对网络威胁,是每位程序员和用户不可忽视的课题。 与此同时,网络安全专家呼吁软件开发行业加强对恶意软件威胁的教育和培训。他们建议将安全编码和审查纳入开发生命周期的早期阶段,从而有效预防潜在的安全漏洞。不仅仅是开发者,广大用户也应学习一些基本的安全知识,以提高对网络攻击的抵御能力。 此外,Telegram机器人本身也受到了一些关注。

虽然机器人在提供便利的同时,可以实现一些有趣的功能,但作为一个传输信息的媒介,其安全性很大程度上取决于使用者的配置和设定。因此,用户在使用这类工具时,也应考虑到潜在的信息泄露风险。 总的来说,这起恶意Python软件包事件为整个技术社区敲响了警钟。网络安全是一个持续变化的领域,攻击者的手段愈加智能化和隐蔽,开发者和用户都需要保持高度警惕。要守护好自己的信息安全,就必须在技术的快速发展中不断完善自身的安全知识与防护能力。 在未来,我们希望所有的开发平台能够更好地保护用户,消灭那些潜藏在软件包中的恶意代码。

同时,作为技术使用者的我们,也应当自觉提高警惕,不断学习新知,以对抗日益猖獗的网络犯罪行径。只有当开发者与用户共同携手,形成强大的安全防线,我们才能在数字化时代中更加安心地前行。