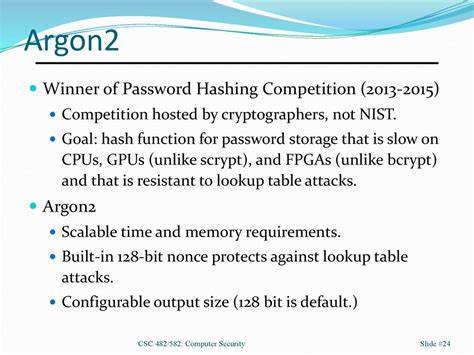

在数字安全日益重要的今天,密码学技术的发展直接关系到信息保护的强度。Argon2作为一款被广泛认可的内存硬化哈希算法,以其卓越的抗GPU破解能力和对抗侧信道攻击的性能,逐渐成为密码哈希函数领域的主流选项。然而,随着硬件技术的进步,特别是场可编程门阵列(FPGA)技术的兴起,人们开始探索利用FPGA破解Argon2哈希的可能性,以进一步评估和强化密码学算法的安全性。 Argon2由密码学家Alex Biryukov和Daniel Dinu等人设计,其设计目标是有效抵抗基于GPU和ASIC的破解攻击。该算法通过引入大量的内存消耗以及复杂的计算交互,极大地提高了计算成本,令大规模并行破解变得极为困难。尤其是对于密码哈希场景,内存消耗策略有效防止了利用高速算力进行暴力破解的行为。

传统CPU和GPU架构释放出不同的优势,但均在面对大规模内存需求时表现出瓶颈,这也是Argon2的核心防御机制。 FPGA作为一种可编程逻辑器件,兼具ASIC的高性能及GPU的灵活性,特别适合加速特定算法的计算。FPGA的并行处理能力和针对关键路径设计的优势,允许在执行特定算法时实现极低的延迟和有竞争力的功耗表现。相比GPU的统一计算资源,FPGA更适合实现定制化的数据路径,从而提高内存访问效率和计算吞吐率。 针对Argon2,虽然它的设计初衷就是为了阻碍基于硬件的加速破解,但FPGA依然可能通过定制硬件来优化内存访问模式和流水线设计。FPGA设计者可以针对Argon2的内存硬化特性,优化块混淆和数据重用,试图在单位能耗下获得更高的哈希计算速度。

这种尝试主要面临以下技术挑战:如何在有限的FPGA片上实现大规模内存,保证内存访问的并行性,同时避免硬件资源瓶颈;如何在功耗和面积限制之内实现复杂的密码学计算流程;如何绕过算法设计中故意引入的序列依赖和随机访问带来的性能下滑。 目前,有少量研究报告及开源项目尝试利用FPGA实现Argon2的加速。初步实验显示,虽然符合算法本身的内存需求极高,但通过采用多层次缓存、流水线并行及特定的数据重排策略,FPGA依然能够在某些条件下实现比CPU更优的计算效率,尤其是在资源配置合理及高端FPGA型号的辅助下。尽管如此,FPGA破解Argon2哈希在实际成本及时间效率上仍不具备压倒性优势。 此外,FPGA技术不断更新迭代,高容量的片上存储和更高的逻辑单元集成率为加速哈希算法提供了可能。结合高带宽内存(HBM)技术,未来的FPGA系统具备更强大的数据吞吐能力,可能突破当前的性能瓶颈。

同时,FPGA开放的编程环境和硬件描述语言支持,也使得更多密码学专家和硬件工程师能协同开发高效的破解工具。 不可忽视的是,Argon2及其他内存硬化算法的设计团队密切关注硬件加速攻击趋势,不断优化算法以应对新兴威胁。例如,提升内存硬化强度、增加时间成本和内存访问随机性,有效抑制硬件的平行化速度优势。此外,多参数调整和动态方案设计能够更灵活地抵御不同类型的破解攻击。 对网络安全从业者和密码学研究员而言,探索FPGA破解Argon2的可能性,既是挑战也是机遇。前者提示了算法安全性的潜在风险,需要持续监听硬件进步带来的新威胁;后者则揭示了技术融合所驱动的创新空间,有助于推动密码设计和硬件优化的协同发展。

面向未来,增强型内存硬化算法与高性能可编程硬件的博弈,将成为密码学和信息安全领域的重要研究方向。 总结来看,利用FPGA技术破解Argon2哈希虽存在一定的技术障碍和资源消耗限制,但依旧具备一定的现实意义和潜力。随着硬件技术的发展,FPGA在密码破解领域的应用前景不可小觑,同时促使密码算法不断革新以保持领先安全优势。理解这两者的互动关系,有助于构建更加安全且高效的信息保护体系,推动数字时代的安全防护向更深层次迈进。 。