随着数字通信的普及,电子邮件仍是最主要的信息交流工具之一。然而,由于电子邮件传输过程中存在安全漏洞,特别是在面对具备强大攻击能力的国家级威胁时,仅依靠传统的传输层加密(TLS)已难以保障机密信息的安全。为应对这种情况,OpenPGP与S/MIME成为广泛使用的端到端加密技术,旨在保护邮件内容不被未经授权者破解和窃取。然而,2018年爆发的EFAIL攻击事件揭露了上述两种加密标准存在的严重安全隐患,使得加密邮件的明文极可能被黑客借助HTML内容中的漏洞暴露于外。EFAIL攻击不仅挑战了人们对端到端加密邮件安全的认知,也引发了业界对邮件客户端处理加密邮件方式的深刻反思。EFAIL攻击的核心在于利用邮件客户端对HTML邮件的渲染机制,实现从加密邮件中窃取明文内容的目的。

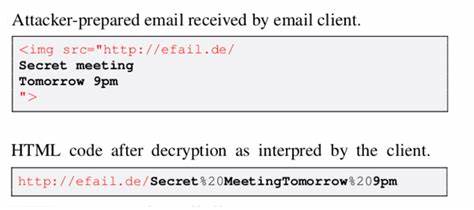

攻击者首先需要获取目标用户的加密邮件副本,这一过程可能通过监听网络流量、入侵邮件服务器、破解账户或访问备份系统等手段完成。随后,攻击者对已获取的加密邮件进行特殊修改,再将“变种”邮件发送给受害者。当受害者的邮件客户端对邮件进行解密处理并加载相应的HTML外部内容时,邮件中的明文就可能被悄悄地发送到攻击者控制的服务器。EFAIL攻击包括两种主要形式,即CBC/CFB小工具攻击和直接数据泄露攻击。CBC与CFB模式的小工具攻击着眼于加密算法的分组密码特性,通过对密文的特定修改,促使解密后的明文被拼接成包含外部资源(如图片URL)的HTML标签,从而借助浏览器请求实现明文数据的外泄。在S/MIME中,攻击者能够精准控制CBC分组,因为邮件开头部分多含已知固定明文,因而能利用这一点构造“CBC小工具”进行攻击。

而OpenPGP虽然使用CFB模式并在设计时引入了修改检测码(MDC)保护,抵御部分攻击,但部分邮件客户端在处理出现MDC错误时仅弹出警告,仍然显示被篡改的明文,导致CFB小工具攻击仍有成功的可能。此外,PGP的压缩加密机制因增加不确定性,使已知明文的猜测更加困难,降低了攻击成功率,但这并非根本障碍,未来仍存在被攻破的风险。直接数据泄露攻击则主要影响如苹果邮件、iOS邮件以及Mozilla Thunderbird等客户端,攻击者通过精心构造的多部分邮件,将解密后的内容拼接到HTML图片标签的URL属性中,诱导邮件客户端自动请求带有明文作为路径的外部资源,完成明文泄露。此类攻击方法简洁有效,且可同时作用于OpenPGP和S/MIME,加大了整体威胁。面对EFAIL带来的严峻挑战,用户和企业应采取多层次的防护措施。最安全的短期策略是不在邮件客户端内直接解密加密邮件,转而采用专门的外部工具进行解密,阻止HTML渲染产生的外部请求泄露信息。

同时,禁用邮件客户端中的HTML内容渲染功能可以切断大部分基于活动内容的泄密通道。中期来看,务必关注并及时安装邮件客户端厂商发布的安全补丁,修复或缓解已知漏洞。然而,真正根除EFAIL攻击的根本,需要相关标准的更新。包含OpenPGP和S/MIME的规范应去除或更新已知脆弱的数据包类型,引入更强认证加密机制,明确对恶意篡改密文的处理规定,避免用户界面呈现未经验证的解密信息。EFAIL的曝光也对业界造成了反思影响,促使开发者和标准化组织重新审视加密邮件处理的安全边界和实现方法,并推动多方合作回应安全威胁。公众和媒体对EFAIL的关注持续升温,众多知名科技媒体和安全专家纷纷发表报道和评论,强调用户必须采取行动防护自身信息安全。

尽管EFAIL不会直接导致私钥泄露,攻击要求攻击者已拥有加密邮件副本,然而这正是OpenPGP与S/MIME所试图防护的资产。如果攻击者已能访问邮件内容,那么加密邮件保护明文的可信度将大幅下降。在现实环境中,诸如记者、政治活动家、举报者等依赖加密邮件保护敏感通信的人群,成为潜在高风险目标。尽管一般用户无需恐慌,但了解EFAIL的威胁与防护知识,对于提升电子邮件安全意识极为重要。人们不应盲目依赖邮件客户端进行解密操作,尤其是在使用含有HTML内容功能的客户端时要格外谨慎。未来安全加密邮件的研究方向包括开发不依赖传统多部分HTML渲染的安全展示方式、强化加密消息的完整性验证、推动标准中支持更安全的加密模式,同时增强用户界面对潜在篡改的识别能力。

EFAIL事件凸显了加密邮件系统不单是密码学层面的挑战,更是如何安全融合邮件格式、客户端设计和用户交互的综合课题。对加密邮件保护的未来布局要求协同努力,涵盖标准更新、软件实现修正和用户操作规范。只有这样,电子邮件才能真正成为守护隐私和通信安全的利器。总之,EFAIL的出现提醒我们,任何安全技术的实现都必须考虑攻防环境的复杂性,不能仅依赖密码算法本身。为最大限度保障加密邮件的安全性,用户需结合多方面措施,积极响应厂商更新并合理调整使用习惯。与此同时,标准制定者和开发者应持续优化规范及软件实现,携手构建更加安全可信的数字通信环境。

。