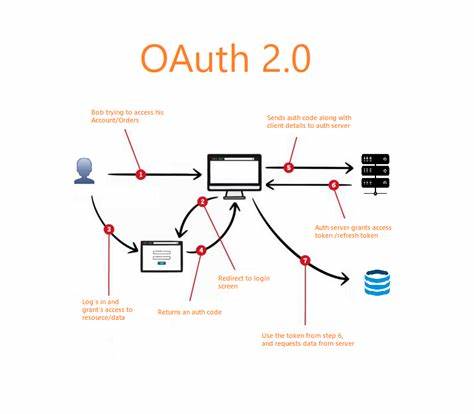

随着人工智能和分布式计算的快速发展,Model Context Protocol(MCP)服务器作为连接多种智能工具和服务的核心枢纽,安全性逐渐成为企业和开发者关注的重点。为了保障MCP服务器不被未授权访问并实现高效的权限管理,采用成熟的身份验证和授权标准至关重要。OAuth 2.1作为业界领先的授权框架,提供了现代化且安全的解决方案,能够无缝嵌入到MCP服务器中,实现强大的访问控制和身份验证功能。 OAuth 2.1凭借其灵活的授权流程和完善的安全机制,已成为保护API和服务端点的主流技术。通过引入基于访问令牌的身份识别,系统能够确保每一个请求背后都有明确的用户或代理标识,极大提升了数据访问的透明度和可追溯性。此外,OAuth 2.1支持细粒度的权限控制,即通过定义不同的作用域(scopes),限制客户端能够访问的功能和数据范围,从而实现精准的权限划分,防止越权操作。

在实际实施过程中,借助例如Scalekit这类成熟的OAuth 2.1授权服务器,MCP服务器方可以将身份验证和授权流程外包给专业的服务提供商,简化开发难度。Scalekit不仅支持多种标准OAuth授权流,包括授权码流程和客户端凭证流程,还提供动态客户端注册功能,帮助新的客户端工具快速安全地接入系统。这样,MCP服务器可以将精力集中在业务逻辑和工具执行上,而安全层则由Scalekit全权负责,兼顾安全与效率。 要开始为MCP服务器集成OAuth 2.1授权,首先需要在授权服务器中注册MCP服务器,配置服务器名称和资源标识符(通常是服务器的URL),这将作为后续访问令牌中的受众(audience)字段,用于验证令牌有效性。配置访问控制参数时,可以开启动态客户端注册功能,配合PKCE机制,有效防止授权码劫持攻击,保证身份验证流程的安全性。 之后,MCP服务器必须实现资源元数据的发现接口,按照OAuth 2.0的规范,公开受保护资源的相关信息。

这包括资源标识符、支持的授权服务器列表、令牌传递方式、权限范围以及文档地址等。该接口使得MCP客户端能够自动发现和识别服务器的访问规则,提升了系统的互操作性和自动化水平。 令牌验证是整个授权流程的关键环节。MCP服务器需在接收到请求时,通过中间件或过滤器拦截,检查请求头中是否携带合法的Bearer令牌。利用Scalekit提供的SDK或API,服务器能够便捷地验证令牌的各项声明(包括签发者iss、受众aud、过期时间exp以及作用域scope等),确保请求拥有充分授权资格。验证失败时,服务器则返回相应的401未授权错误,并在响应头中明确告知客户端身份验证要求,遵循OAuth标准。

除了基础的令牌验证,MCP服务器还可以根据业务需求实施作用域级别的权限校验。在调用具体工具或执行操作前,系统应确认访问令牌是否包含执行该动作所需的指定作用域。若权限不足,应返回403禁止访问错误,并指出缺少的权限细节。这样的细粒度授权机制能够有效防止权限滥用,保障系统安全且符合最小权限原则。 部署完成基本的OAuth 2.1安全架构后,还应结合完善的审计日志功能,详尽记录每一次访问行为,包括用户身份、访问时间、访问资源及使用的权限。通过这些数据,管理者不仅能够及时侦测异常操作,还能满足合规性要求,为安全运营提供强有力的支撑。

借助现代OAuth 2.1标准和工具,MCP服务器能够实现统一、标准化的身份认证与权限管理方案,摆脱传统自研认证体系的复杂性和安全隐患。通过Scalekit或类似平台所提供的一站式解决方案,开发者和企业可以更快实现安全升级,同时获得灵活的扩展能力以应对未来业务需求的变化。 总之,采用OAuth 2.1为MCP服务器安全保驾护航,是推动智能服务稳定运行和用户信任的基础。它通过身份范围化的访问控制和细腻的作用域授权,为多工具、多用户并发操作环境提供坚实的安全保障。随着行业对安全要求的不断提升,引入成熟的OAuth 2.1授权机制不仅是保护数据资产的必要手段,也将助力MCP生态系统的可持续发展与创新。