在现代软件开发中,GitHub无疑是开发者获取、共享代码的重要平台。然而,随着其影响力和用户规模的不断扩大,也成为网络攻击者重点觊觎的目标。最近,安全研究机构ReversingLabs揭示了一场针对GitHub开发者的复杂威胁活动。这场攻击不仅凭借高超的技术伪装迷惑开发者,更反映了网络犯罪团伙在开源生态系统中的战略升级。该威胁活动背后的主要操作者是以“Banana Squad”为名的攻击组织。它们通过创建大量表面合法的GitHub存储库,巧妙隐藏成百上千的恶意文件,从而窃取开发者敏感信息和获取潜在控制权。

此次事件为广大开发者敲响了警钟,提示必须对所用代码的安全性保持高度警觉。Banana Squad的首次曝光可追溯到2023年4月,当时他们在多个开源包管理平台如npm和PyPI大量投放恶意软件包,累积下载量近七万五千次。尽管安全团队后来介入,对这些显而易见的恶意包进行了清理,但该团伙并未止步不前。相反,他们转变策略,寻找更隐蔽、更难被察觉的攻击途径。这一次,他们瞄准了GitHub,并采用了名为“向右滚动”的新型隐藏技术。众所周知,GitHub在代码展示时默认不换行,长代码行会被截断显示,需要用户水平滚动才能完整查看。

Banana Squad正是利用这一特点,通过在恶意代码之前插入大量空格,将真正的恶意内容隐藏在视野之外。开发者如果不主动向右滚动查看,就容易错过这些隐藏代码,导致恶意程序悄然执行而无人察觉。这种做法极具迷惑性,因为这些恶意存储库往往在名称和描述上模仿常见的正规工具和项目,使用相似的关键词和形象表情符号,如火焰或火箭,进一步增加可信度。此外,每个被感染的存储库README文件和Python代码文件末尾都会包含一串动态生成的特殊字符,成为攻击者的“签名”,辅助他们追踪控制受害目标。在技术实现层面,这些恶意Python代码并非简单的明文脚本,而是经过多重编码和加密处理,如Base64编码、十六进制文本转换,甚至借助Fernet加密算法,极大地提高了代码的逆向难度。这些复杂的混淆方法有效阻碍初级安全分析,给检测和防护带来了巨大挑战。

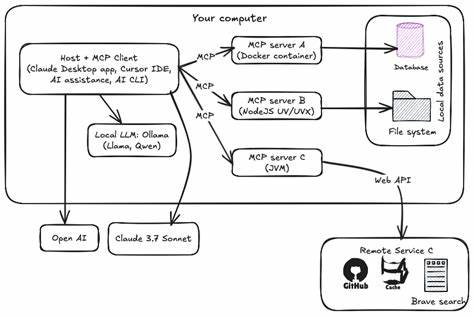

执行后,恶意代码会尝试联系命令与控制服务器,当前已知的地址包括来源于俄罗斯的多个可疑域名,如 dieserbenni[.]ru、1312services[.]ru。该攻击背后文明显指向一个成熟的黑客组织,不断更换服务器和工具以躲避安全监测。ReversingLabs的研究人员通过智能反向链接分析,整合多种威胁情报数据,识别到了多个关键URL中隐含的存储库名称。他们针对这些相似却又高度迷惑人的存储库,利用自主研发的Spectra Intelligence平台,展开全方位扫描和代码分析,迅速锁定了67个恶意仓库。值得注意的是,这些恶意仓库通常对应的GitHub账号仅拥有单一项目,极具疑点,显示为专门为恶意活动而创立的虚假账号。GitHub在获悉报告后,迅速采取措施,于周末期间清除了全部已识别的仓库。

这次行动为维护平台生态安全作出了积极贡献。然而,问题的复杂性在于,这些仓库在被删除之前,可能已经被数以千计的开发者克隆或纳入他们的开发环境,从而诱发潜在的应用安全风险。对于广大开发者而言,这起事件带来的教训尤为深刻。开源平台虽然资源丰富且极为便利,但也不可避免地受到恶意势力的渗透和威胁。相比传统的恶意软件分发模式,Banana Squad这类攻击利用了开发者的天然信任意识和平台的使用习惯,隐蔽性更强,危害更难以被及时发现。面对这样的威胁,开发者应当时刻坚持安全优先原则。

首先,选择和使用开源代码时,务必核实仓库的信誉和活跃度,优先采用被社区广泛认可和验证的项目。其次,慎重对待未经审查和来源不明的依赖库,必要时参考多个版本对比,确保代码与官方版本保持一致。代码审查流程中,增加对代码格式异常、加密混淆的警惕,对长行代码主动进行完整查看,拒绝盲目复制粘贴。与此同时,借助自动化安全检测工具扫描依赖包也是良好习惯,及时捕获潜在漏洞和后门可能性。平台方亦需进一步完善防护机制,提升恶意代码的识别效率,例如增加对代码空白字符异常的警告,提高存储库创建账号门槛,加强对动态生成签名字串的异常监测。开源安全生态的稳健发展,需要开发者、平台和安全团队通力合作,从理念、技术和流程多维度同步提升。

展望未来,开源代码供应链的安全形势仍将复杂多变,但凭借不断提升的安全意识和技术手段,开发者完全有能力防止此类隐蔽却危险的攻击有效入侵。作为个体开发者,更应时刻保持警觉,善用工具和社区,共同守护安全可信的开源环境。总结而言,Banana Squad利用GitHub的代码展示特点,采用看似简单却极具隐秘性的技术手段,成功在广大开发者中间植入恶意代码。此次事件是网络安全领域对抗数字信任体系破坏的典型案例,提示我们切勿松懈,务必深化安全防范措施。关注代码来源,细致审查内容,谨慎使用开源资源,是保障每位开发者及其产品信息安全的根本所在。