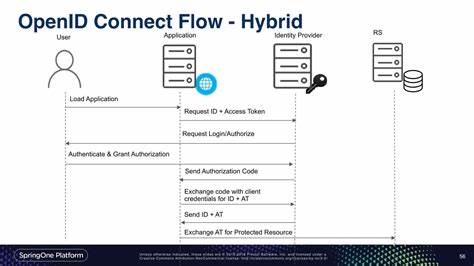

在现代 web 与移动应用开发中,身份认证与授权通常依赖外部身份提供者,如 Google、Facebook 或企业级 OAuth/OpenID Connect 服务。虽然这些服务在生产环境中提供了强大的安全保障,但在开发和端到端(E2E)测试阶段却常常带来摩擦。频繁创建测试账号、处理重定向与回调、遭遇速率限制或反自动化策略,都会显著降低测试效率。基于这种痛点,假身份提供者(Fake Identity Provider)应运而生,成为开发与 QA 团队提高迭代速度、保障测试稳定性的有效工具之一。本文围绕一款现成的假身份提供者实现思路与实践展开,讲解它如何利用 OpenID Connect 协议为 E2E 测试提供随机与可复现的测试用户,并给出集成与使用建议,帮助团队在不影响安全性的前提下优化测试工作流。 为什么需要假身份提供者。

真实身份提供者对安全和滥用防范有严格限制,例如多因素认证、登录验证码、速率限制、IP 风控或复杂的应用注册流程。这些措施在生产环境中至关重要,但在自动化测试场景里反而成为阻碍。假身份提供者通过在本地或测试环境中模拟授权、令牌颁发和用户信息接口,使开发者能够自由创建大量测试用户、模拟不同角色和状态(如管理员、被封禁用户等),并在 CI/CD 管道中稳定复现身份相关的测试场景。更进一步,假身份服务通常允许所有 client_id、client_secret 与 redirect_url,通过消除真实凭证管理,缩短了新成员上手时间并减少配置错误。 核心功能与设计理念。优秀的假身份提供者在设计上通常追求易用、可复现与 CI 友好。

一个典型实现会提供标准的 OpenID Connect 配置端点,如 .well-known/openid-configuration,便于现有 OIDC 客户端自动发现配置;同时提供 /authorize、/token 与 /userinfo 等核心接口,使浏览器式授权流程与服务端交换令牌流程都能正常演练。为了生成测试用户,服务往往引入"PIN"或种子值机制:输入一个数值 PIN 就能按确定的算法生成一组"随机但可复现"的用户名或用户属性。这样,测试团队可以将某个 PIN 作为共享测试账号标识,确保不同机器和不同时间点创建的用户一致,而又避免使用真实账号。 稳定性与随机性的平衡。一个实用的假身份提供者会在稳定用户与随机用户之间提供灵活控制。例如界面上展示九个用户条目,若未设置 PIN 则全部为随机生成,适合探索式测试;若设置了 PIN 则前七个用户基于 PIN 固定,便于复现实验环境,后两个用户仍然随机,以便测试系统在接收新用户时的表现。

为了方便自动化脚本选择随机用户来避免意外使用了 PIN,服务可以在 HTML 元素中为每个用户添加 data-testid 属性,格式如 test-user-1 到 test-user-9。自动化测试推荐选择 test-user-9 作为获取随机用户的目标,这样即便 PIN 被无意设置,也能保证测试获取到真正随机的用户。 无配额与无秘钥的便捷性。假身份提供者通常不施加 API 配额或复杂的安全校验,允许在开发和 CI 中无限请求。这避免了因配额耗尽而导致的测试失败,也省去了为测试环境维护 OAuth 应用凭证的麻烦。开发团队可以将示例 client_id 与 client_secret 直接提交到代码仓库,消除了环境配置的摩擦,加速新成员或自动化流水线的初始化。

当然,这类便利前提是仅在隔离的测试环境下使用,绝不可在生产或对外暴露的环境中启用。 接入与手动配置示例。将假身份提供者接入现有应用通常只需修改 OIDC 配置指向测试服务提供的端点。标准的发现文档地址通常形如 https://oauth.sdk42.com/.well-known/openid-configuration 或 https://oauth.sdk42.com/.well-known/oauth-authorization-server,授权端点为 https://oauth.sdk42.com/authorize,令牌端点为 https://oauth.sdk42.com/token,用户信息端点为 https://oauth.sdk42.com/userinfo。多数 OIDC 客户端或库支持通过这些 URL 自动发现配置并完成授权码流程。在开发调试时,工具如 OIDC Debugger(https://openidconnect.net/)能够快速验证授权与令牌交换流程,帮助定位集成问题。

在 CI/CD 中的使用方法。将假身份服务纳入 CI/CD 流水线可以极大增强端到端测试的稳定性。流水线中不再需要动态创建或管理真实账号,测试脚本只需在启动前指定 PIN 或不指定以获得随机用户。为保证环境隔离,建议在流水线中使用独立的测试域名或在网络层对假身份服务加以限制,避免测试凭证在外部泄露。自动化测试可通过 headless 浏览器驱动模拟 OAuth 授权页面的交互,或直接使用授权码与令牌端点完成后端对接。由于假身份提供者接受任意 client_id 和 redirect_url,流水线配置可以更简单,减少维护成本。

安全注意事项与最佳实践。尽管假身份提供者在测试阶段十分有用,但必须明确其风险与局限。首先,绝对不要在生产环境或对外服务中启用此类服务,因为它默认放宽了安全检查。其次,即便用于测试,应将其部署在受控网络中,或使用防火墙规则限制访问范围,避免测试凭证和模拟用户信息泄露到公共网络。对接时应在配置管理中清楚标注哪些环境使用了假身份服务,以免误将测试凭证应用到生产配置。为保障测试数据与生产数据的隔离,尽量在数据库与日志中区分测试请求,避免将测试产生的日志混淆于正式用户数据。

最后,如果团队选择自托管假身份提供者,务必对源码进行审查,并按需在部署时关掉任何可能暴露的调试端点。 自托管与源码可用性。很多假身份提供者项目都采用开源许可发布,允许团队自行托管与定制。由于实现逻辑相对简单,通常可以在短时间内重建或扩展符合团队需求的版本。原作者通常会提供基础实现并在请求时开放仓库,例如以 MIT 许可证发布,使得团队可以根据内部合规与安全需求修改代码、增加访问控制或集成日志审计功能。自托管的优势包括完全的控制权、与内部网络的无缝集成以及更细粒度的访问策略管理,缺点则是需要团队承担运维与安全保障责任。

用户生成与测试用例设计建议。在设计 E2E 测试用例时,合理使用可复现的 PIN 与随机用户能够兼顾稳定性与覆盖度。对于需要稳定断言的场景(例如管理员权限、特定用户状态或权限边界),推荐为这些用例分配固定的 PIN,并把 PIN 与期望的用户属性记录在测试案例中。对于需要覆盖大量用户行为或模拟并发登录场景,则使用不带 PIN 的随机用户来拓展测试覆盖。为了提高测试可维护性,团队可以约定一套命名规则或 PIN 对应的角色映射文档,方便 QA 与开发共同理解测试环境的用户语义。 常见问题与调试技巧。

集成过程中常见的问题包括回调重定向失败、令牌解析错误或用户信息不符合预期。遇到回调问题时,先确认重定向 URL 与客户端库配置一致;由于假身份提供者接受任意 redirect_url,错误往往出在本地应用对回调端点的处理或端口冲突。令牌相关问题可通过抓包或使用 OIDC Debugger 检查 /token 端点的响应格式。若用户信息缺失或属性异常,检查是否在授权请求中包含了必要的 scope(如 openid profile email)以及在 /userinfo 请求中传递了正确的访问令牌。对于自动化脚本,合理设置等待与重试逻辑可以缓解因测试环境启动顺序导致的偶发失败。 团队协作与流程优化建议。

借助假身份提供者,团队可以在早期阶段并行开发前端与后端的身份相关功能。前端工程师可以不用等待真实 OAuth 应用审批即可联调登录流程;后端工程师可以模拟不同用户权限验证逻辑而不依赖外部系统。测试团队可以将标准化的 PIN 与测试用户文档化,并把常用 PIN 写入 CI 环境变量或测试配置文件中,保证测试在任意机器上都能复现。对于大规模团队,建议把假身份服务作为内部平台的一部分,由平台团队负责托管与生命周期管理,并提供示例脚本与 SDK,降低使用门槛。 结语。假身份提供者为现代开发团队提供了一条高效、低摩擦的测试路径,尤其适合需要大量端到端自动化验证的项目。

通过标准化 OpenID Connect 接口、支持 PIN 驱动的可复现用户生成以及无配额与无秘钥的便利特性,开发者可以专注于业务逻辑与测试覆盖而非外部身份系统的繁琐配置。与此同时,要牢记其仅为测试与开发工具,必须在受控环境下使用,并结合自托管或访问控制策略保障安全。将假身份服务纳入开发与 CI 流程后,将显著降低集成成本、缩短调试时间,并提升团队在身份相关功能上的交付效率。若需要快速体验可用实现,可以参考公开的发现文档与端点如 https://oauth.sdk42.com/.well-known/openid-configuration、https://oauth.sdk42.com/authorize、https://oauth.sdk42.com/token 与 https://oauth.sdk42.com/userinfo 并结合 OIDC Debugger 进行验证。愿每个团队都能借助类似工具,构建更可靠、更高效的端到端测试体系。 。