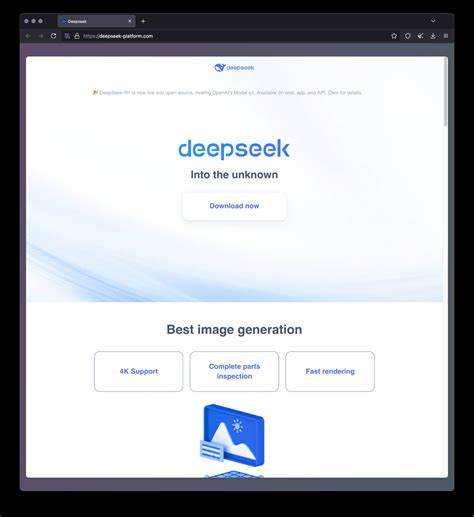

近年来,随着人工智能技术的飞速发展,各类神经网络应用日益普及,DeepSeek作为备受关注的AI模型之一,吸引了大量用户关注。然而,不法分子利用这一热度,设计了伪装成DeepSeek的钓鱼攻击,散布危险的恶意软件BrowserVenom,专门针对Windows用户展开隐秘入侵。本文将深入探讨该恶意木马的特性、传播渠道以及防护措施,助力广大用户提高警惕,保障个人信息与设备安全。 BrowserVenom木马的伪装策略极具迷惑性。攻击者通过搭建钓鱼网站deepseek-platform.com,仿冒官方DeepSeek网站界面,将其置于搜索引擎结果页的显著位置,尤其针对“deepseek r1”等热门关键词进行优化,从而诱导用户误入陷阱。该钓鱼页面检测访问者的操作系统,一旦发现是Windows环境,便弹出简单易懂的“Try now”“立即试用”按钮,极易激发用户好奇心与尝试欲望。

一旦用户点击该按钮,便会下载名为AI_Launcher_1.21.exe的安装程序。安装过程中,虽然用户可以选择下载合法的本地AI工具如Ollama或LM Studio,但事实上,BrowserVenom木马同时秘密植入系统。此恶意程序在后台安装恶意证书,将浏览器配置为使用攻击者的代理服务器,令所有网页流量都被截获并监控。 BrowserVenom针对常见浏览器制定了针对性策略。对于基于Chromium的浏览器(例如谷歌Chrome、微软Edge),它会自动修改快捷方式文件(LNK文件),增加proxy-server参数,将代理服务器地址写入其中。对于基于Gecko引擎的浏览器(如Firefox或Tor浏览器),则直接篡改用户配置文件中的代理设置,确保流量劫持的持续生效。

此类流量劫持使得攻击者能够截取并解密用户浏览数据,窃取敏感信息,如登录凭据、银行卡数据及浏览习惯。凭借这种隐秘且高效的入侵方法,BrowserVenom不仅能够实时监控用户行为,还能窃取账号密码、数字资产等关键资料,给用户带来巨大安全隐患。 值得注意的是,此木马攻击已经波及全球多个国家和地区,包括巴西、墨西哥、印度、尼泊尔、南非、埃及和古巴,彰显其广泛的影响力和潜在威胁。安全专家警告,鉴于其传播模式和隐蔽性,该恶意软件极可能在其他地区快速蔓延,提升对全球网络环境的威胁等级。 当前,许多用户面临的共同难题是如何辨别真假DeepSeek网站及其软件。专家建议,用户应避免通过非官方渠道下载软件,应优先访问DeepSeek官方网站或信誉良好的软件下载平台,切勿被搜索引擎排名误导。

同时,安装杀毒软件和实时更新病毒库是基础防护措施之一。 对于已经中招的用户,则需尽快察觉异常网络行为,如浏览器异常加载慢或出现未知代理配置,应立即终止运行下载的软件,并使用专业的安全工具扫描清理系统。此外,强烈建议用户重置浏览器设置,删除任何可疑快捷方式,并更改所有重要账户密码。 对于企业和组织层面,加强内部网络监督与安全培训同样重要。应定期开展钓鱼演练,提高员工对钓鱼网站的辨识能力,同时部署先进的入侵检测系统与流量分析工具,及时发现异常代理流量,为关键资产筑起第一道安全防线。 随着人工智能应用的蓬勃发展,恶意分子利用热门关键词进行钓鱼攻击的现象恐怕难以杜绝。

BrowserVenom木马案再次警示全体网络用户,安全意识与安全习惯同样关键。仅依赖技术手段防范病毒是不够的,用户需谨慎对待来源不明的软件和链接,严格验证下载来源,切实做到“多一道核查”,才能有效降低安全风险。 整体而言,BrowserVenom伪装成DeepSeek的攻击模式融合了钓鱼技术、恶意证书安装以及浏览器代理劫持,构成复合型威胁。Windows平台由于其庞大用户基数和开放生态,一直是恶意软件重点瞄准的对象,因此,Windows用户尤其应提高警惕,时刻防范此类新兴威胁。 未来,用户需要持续关注安全动态,积极更新操作系统和安全软件,及时搭建完善的网络安全防线。与此同时,安全厂商和开发者也需联手合作,针对AI相关软件的钓鱼仿冒现象研发更精准的检测和防护机制。

只有群策群力,才能有效应对日益复杂多变的网络安全挑战。 总之,BrowserVenom木马通过伪装成深度学习工具DeepSeek的伪装策略,充分体现了当下网络攻击的隐蔽性与复杂性。面对该攻击,除依赖安全软件之外,用户自身的警觉心和良好的操作习惯同样重要。通过科学的辨识方法和多层次的防护措施,方能在这场安全博弈中占据主动,保障个人信息及数字资产的安全无虞。