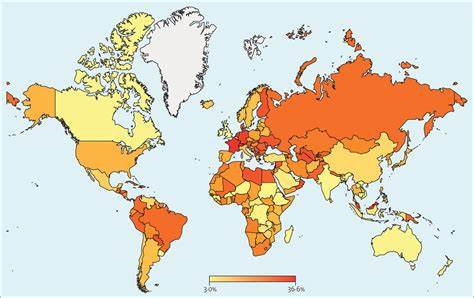

近年来,GitHub作为全球最大的代码托管平台,其开放和共享的精神深受开发者喜爱。然而,随着平台规模和使用人群的不断扩大,GitHub对内容的管理策略也趋于严格,尤其是在涉及敏感内容或带宽滥用的情况下。近期,一份名为“porn-domains”的域名列表仓库被GitHub贴上了“潜在含有性内容”的警告标签,同时对访问权限进行了限制。此举在开发者社区引发了广泛关注与讨论,本文将深入解析GitHub限制该仓库的原因,剖析事件的来龙去脉,并探讨如何在类似情境下平衡内容开放与合规管理。首先,值得明确的是,该仓库本身并不包含任何带有裸体、色情影像或其他违规的直接媒体内容,而是纯粹用于安全和隐私工具的域名黑名单列表。该列表的初衷在于帮助用户建立DNS过滤屏障,实现家长控制和网络安全保护。

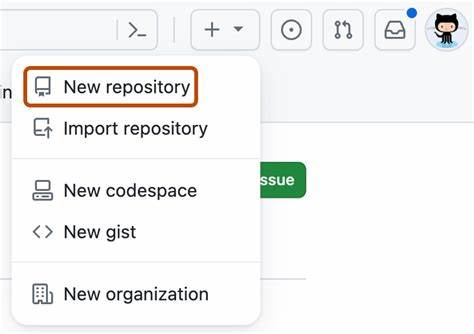

尽管内容性质明确且非恶意,但GitHub基于其社区准则及自动检测机制,将其误判为包含敏感信息,导致频道入口加设登录屏障,并在搜索结果中隐藏。针对这一点,仓库维护者积极向GitHub提出申诉,请求解除限制,并解释该列表对构建健康网络环境的重要作用。此事件背后的关键因素之一是GitHub内容审核的自动化策略。GitHub采用机器学习和关键词过滤技术,对具有一定敏感词汇的项目名称和内容进行标记。因仓库名称中包含“porn”一词,即便其提供的是封锁名单,也极易被系统误判。这样的误判反映出当前内容审查机制面临的挑战——如何在保证平台安全的同时,避免对合理合规内容的过度限制。

其次,该仓库经历了带宽使用过高的问题,这也是促使GitHub介入管理的重要原因。仓库内的block.txt文件具有较大访问频率,尤其是被某些流行的Chrome扩展程式,诸如Adobe Acrobat插件大量请求。这些扩展直接调用GitHub的raw文件链接以获取最新的域名过滤列表,频繁且大规模的调用被GitHub视为“过度带宽使用”,可能导致服务中断风险。GitHub因此提醒仓库维护者需要识别并控制异常数据流量,以免影响平台稳定性。经过沟通,Adobe最终更新了其扩展版本,取消了对该GitHub资源的频繁访问,改为其他缓存和本地备份策略,极大缓解了带宽压力。事件中一个令人意外的发现是,部分企业安全产品如Netskope对该GitHub链接进行了阻断,导致部分用户无法正常访问资源。

最初用户以为是自身应用或网站发起访问请求,经过排查发现,原来是Adobe提供的Chrome扩展在后台自动请求该地址进行域名识别,有时被误认为潜在安全风险。对此,仓库维护者建议企业和用户使用安全工具内置的URL检查功能,确认访问来源,同时与厂商沟通优化请求机制,降低误报和网络阻断。针对GitHub设置访问限制的举措,业界反映不一。支持者认为,平台有义务根据全球网络管理规则及时限制潜在争议内容、防止滥用以及保证基础设施的正常运作。而反对者则担忧,过度依赖自动化审核可能伤害到那些出于正当用途而创建且证实无害的仓库,尤其是一些有助于网络安全和隐私保护的开放资源。对此,社区呼吁GitHub进一步完善审核流程,增加人工复核环节,加强与内容维护方的沟通合作,确保政策执行更加精准和透明。

展望未来,类似仓库的管理经验为各大开源平台提供了宝贵的警示。开放共享和安全合规往往存在权衡与挑战。开发者在发布内容时应当关注命名规范,避免引入易触发审查的敏感关键词。同时,合理利用缓存和限流保护措施,降低对公共服务器带宽的压力。平台则应当提供更加细致的分级访问权限设置,支持内容多样性发展的同时,有效防范潜在风险。总结而言,GitHub对“porn-domains”仓库的内容警告和访问限制,背后反映了自动化安全政策、带宽使用监管以及第三方应用行为交织带来的复杂局面。

仓库维护者、平台及第三方厂商之间通过沟通与技术更新,共同化解了潜在问题,维护了资源的正常可用性。通过本次事件,我们可以更好地理解开源生态中管理规则的必要性,以及多方协作带来的积极效果。无论是开发者还是用户,认识并适应这些变化,将助力构建更加和谐、健康的开源环境,为数字时代的创新与安全保驾护航。