在当今数字化飞速发展的时代,敏感信息的保护显得尤为重要。对于开发团队而言,防止秘密信息被误提交到代码仓库(Version Control System,简称VCS)已经成为保障软件安全和合规运营的关键环节。敏感信息通常包括访问密钥、密码、API令牌等,这些内容一旦泄露,可能导致严重的安全漏洞,甚至引发公司声誉和经济损失。随着云计算和分布式开发的普及,保护开发过程中产生的秘密信息,已成为企业信息安全管理的重要组成部分。 要有效避免秘密信息提交到代码仓库,首先需要从根本上理解问题的本质。秘密信息出现在代码库中,往往反映出开发文化和流程设计上的缺陷,而不仅仅是技术工具的不足。

优秀的开发文化倡导将秘密信息与代码分离,利用环境变量 أو身份和访问管理(IAM)角色等安全机制,将敏感凭证隐藏于代码之外。只有在开发者自觉遵守安全规范的前提下,技术手段才能发挥其最大效用。 通过培训开发人员正确使用环境变量管理凭证,并倡导使用IAM角色权限控制,团队能有效减少敏感信息直接写入代码的可能性。AWS SDK等现代云服务开发工具准则均推荐将凭证存放于安全的本地配置或系统环境变量中。运行时,SDK自动读取本地环境的凭证,避免在代码中硬编码密钥。这不仅符合安全最佳实践,也大幅降低了凭证被提交到代码仓库的风险。

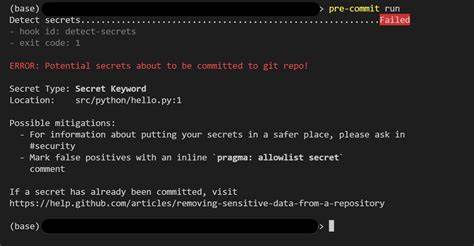

在此基础上,借助自动化工具进行代码扫描成为辅助手段。持续集成(CI)管道中集成秘密检测工具,如GitSecrets、Trufflehog 及 Snyk等,能够自动检测代码提交中的敏感信息泄露风险。一旦发现潜在秘密信息,能及时阻止提交流程并告警。尽管自动检测技术进步显著,但人类审查依然不可替代。人工代码审查能够结合业务场景与上下文,识别更复杂的安全问题,防止误判或漏报。 团队流程设计同样关键。

构建严格的代码审查、合并请求流程,明确责任和权限,能最大程度减少敏感信息的意外提交。制定规范要求所有密钥轮换机制应及时执行,一旦发现凭证泄露,必须立即废弃受影响的密钥并生成新密钥。这样既能降低泄露风险,也保障系统运行的连续性。 同时,良好的秘密管理策略应支持在分布式开发环境下的高效协作。前端开发人员尤其容易因教程示例和配置文件管理不当导致密钥误提交。对此应加强培训,明确哪些文件需要纳入.gitignore或更安全的配置管理策略。

企业还可以考虑集中式密钥管理服务,通过安全的秘密保管库(Secret Vault)统一管理所有凭证,提高安全性及合规水平。 在云端运行时,合理利用云服务提供的身份管理和访问权限控制成为最佳实践。比如AWS的IAM角色为EC2实例、Lambda函数等自动注入临时凭证,避免长期密钥存在本地环境中。这种方式不仅安全可靠,还支持自动密钥更新,无需人工干预。这样开发者根本不需要在代码或配置文件中维护敏感信息,极大降低误用概率。 尽管市场上存在诸如GitGuardian等专业秘密检测和防泄露工具,部分工具价格较高,有些小型团队可能难以承担。

对此,可以借助开源或低成本工具满足日常安全需求,同时重点投入流程建设与团队教育,形成安全第一的文化氛围。仅靠技术手段无法完全杜绝泄露风险,培养开发人员的安全意识同样重要。 在实际开发中,一些团队选择将秘密集中存放在单一文件并通过.gitignore排除,以避免意外提交。虽然做法简单方便,但并非最安全方案。理想状态仍是将所有秘密存储于独立的安全平台或操作系统环境变量,并结合自动化检测与权限控制,打造多重防护。 综上所述,防止秘密信息提交到代码仓库并非一朝一夕能够解决的技术问题,而是涉及文化、流程、技术和管理多维度的综合挑战。

只有从根本上改变开发习惯,树立“安全即文化”的认知,并通过合理工具铺垫,才能真正保障敏感信息的安全。企业应持续完善相关政策,定期培训并审计代码安全,确保在开发节奏加快之余不牺牲安全底线。 在未来,随着云原生架构和自动化水平提升,更多基于身份的访问管理和无密钥认证技术将被普及。开发者将不再直接处理敏感凭证,而是依赖安全的环境和动态权限管理,为应用安全筑起新防线。开发团队需紧跟行业最佳实践,灵活采用新兴解决方案,方能应对日益复杂的安全挑战。 换言之,确保秘密信息安全,不仅是工具和技术的赛道,更是企业文化与团队责任的体现。

唯有将安全理念内化为日常开发流程和团队协作的基础,才能真正实现零泄漏目标,保护数字资产和用户隐私不受威胁。