在Linux操作系统中,进程管理和多线程的实现一直是系统设计的重要组成部分。作为系统调用中的关键一环,clone系统调用不仅是fork的基础,同时为多线程和容器技术的实现提供了强大的支持。理解clone的本质和用法,对于深入掌握Linux底层进程、线程及容器的生成机制至关重要。 传统上,fork系统调用是操作系统课程的起点,它通过复制调用进程的整个内存空间,创建一个与父进程几乎完全相同的子进程。父进程和子进程各自拥有独立的内存空间和资源,这保障了进程之间的隔离性。例如,当子进程修改某变量,其父进程的内存并不会被影响。

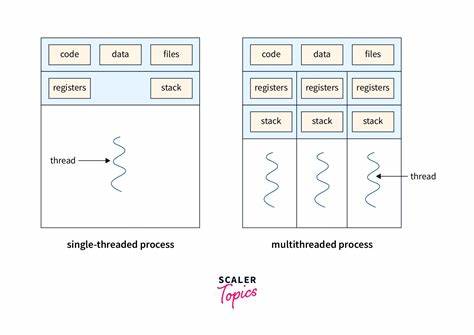

这也是现代操作系统多进程并发执行的基础机制。 然而,随着应用需求的多样化,仅限于fork所带来的全量复制显得不够灵活。Linux内核引入了clone系统调用,作为fork的增强版,它让开发者针对进程创建时的资源共享和隔离进行更加精细的控制。clone通过参数标志指定共享哪些资源,如虚拟内存空间、文件描述符表、信号处理等,实现了从完全隔离的子进程到共享内存的线程之间的不同模式。 clone系统调用的灵活性使其不仅可用于传统的多进程环境,还能高效生成线程。当设置CLONE_VM标志时,父子进程共享同一内存空间,子进程对内存的修改对父进程可见,这正是多线程的核心特征之一。

除此以外,CLONE_FILES标志使得父子进程共享文件描述符表,进一步增强线程间资源共享的现实效果。更复杂的标志组合,如CLONE_THREAD,使新进程加入与父进程相同的线程组,从而表现为真实的线程,操作和管理上更符合多线程的语义。 尽管本质上clone依然是在内核层面创建新任务,但它的设计允许用户在生成新进程或线程时有选择地共享资源,这不仅使多线程库如pthreads得以实现,也让运行时系统高效利用CPU和内存资源。 Linux容器技术的爆发式发展与clone密不可分。容器需要提供更高级别的隔离机制,让运行在同一主机上的多个应用互不干扰。实现容器隔离的关键手段之一是命名空间(namespace),它们确保每个容器拥有自己的网络、进程号、挂载点及系统资源的独立视图。

clone调用时通过CLONE_NEWNET、CLONE_NEWPID、CLONE_NEWNS等标志,可以将新进程放入新的命名空间,实现底层资源的虚拟化和隔离。 使用clone创建容器不仅仅是资源层面的独立,还与Linux控制组(cgroups)结合,用于实时限制和监控容器的CPU、内存及I/O资源。通过cgroups,系统可以确保某个容器不会过度占用主机资源,保障多容器环境下的公平性与稳定性。由于clone允许传入相应的标志,容器启动时可同时创建隔离的命名空间和加入特定的cgroup,从而完成从资源隔离到资源限制的闭环管理。 开发者在实践中经常需要直接调用clone实现特定需求。通过为新进程指定独立的栈空间和执行函数,clone的使用显得灵活但也复杂。

栈空间需要手动管理,传入的函数则定义了新任务的执行逻辑。利用clone,可以实现与fork完全不同的子进程行为,例如子进程不再从fork点开始执行,而是执行额外指定的函数,这对实现自定义线程库或容器管理程序至关重要。 线程的创建和管理,尤其借助clone,实现了底层与用户空间之间的复杂交互。pthread库封装了clone,将其复杂性隐藏,提供了更加易用的接口,而底层正是通过设置特定的clone标志来共享内存、文件描述符、信号处理等。值得注意的是,由于线程共享进程ID等资源,父进程无法像等待子进程那样等待线程结束,需要通过同步机制如信号量、futex等实现线程间的协调与等待,确保程序执行的正确性。 在容器场景下,除了命名空间和cgroups,还有安全模块seccomp和资源限制setrlimit等辅助技术,为容器提供系统调用过滤和资源使用界限。

这些配合clone灵活的资源分割能力,实现了现代容器对安全性和性能的双重保障。容器运行时如Docker、LXC等无不依赖clone进行进程和命名空间的创建,结合cgroups完成资源管理,形成一个整体的隔离生态。 通过对clone的深度理解,可以更好地感知Linux内核的进程、线程和容器管理机制。面对复杂的多任务环境,clone提供了一套强大、灵活的工具,让开发者能够自主定义任务的隔离级别和资源共享策略,满足不同场景的需求。 未来,随着Linux内核持续发展,clone3新系统调用出现,进一步优化参数使用和调用安全性,clone的使用将更加高效与安全。综合来看,clone作为Linux现代多任务和容器技术的核心,注定是任何致力于操作系统、系统编程及容器生态研究人员必须掌握的重要技术基础。

。