随着软件开发复杂性的不断增加,内存安全问题成为影响程序稳定性和安全性的关键因素之一。内存相关漏洞不仅导致程序崩溃,还可能被攻击者利用,引发严重的安全威胁。AddressSanitizer,简称ASan,作为一款集成在编译器中的动态内存错误检测工具,受到广大开发者与安全专家的关注和青睐。它能够在程序运行时捕获诸如缓冲区溢出、使用后释放(use-after-free)、双重释放等多种内存访问错误,为开发流程提供有力保障。AddressSanitizer起初为C和C++语言设计,但现已扩展支持Objective-C、Rust、Go和Swift,极大拓展了其应用范围和影响力。本文将从ASan的原理出发,深入探讨其关键技术和使用技巧,揭示其优势与不足,并结合实际案例分享如何提升代码质量与安全性。

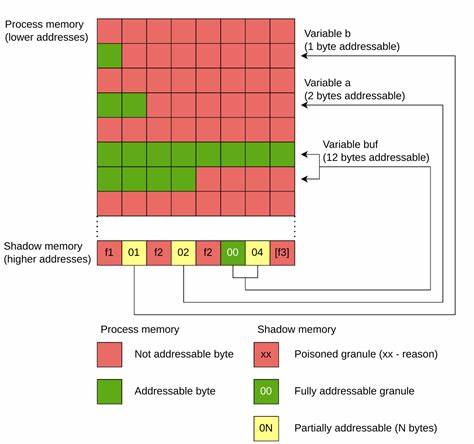

AddressSanitizer通过编译时插装,在程序代码中注入检测逻辑,实时监控内存访问操作。其核心机制基于"影子内存"(Shadow Memory)和"红区"(Redzones)两个概念。影子内存为应用程序内存分配一块专门区域,用来存储每个内存地址对应的状态信息,指示该地址是否可访问;红区则是位于有效内存块边界的保护区,故意设置为不可访问,用于检测越界访问。通过这种设计,ASan能够精确判断程序是否访问了未分配、已释放或超出边界的内存区域。在检测到异常时,程序立即中断,并输出详尽的错误报告,包括错误类型、访问位置和内存分配来源,极大效率地辅助开发者快速定位问题。 使用ASan的入门相对简单。

目前主流编译器如LLVM的Clang和GNU GCC通过-fsanitize=address选项支持ASan,微软的MSVC编译器也提供了相应的/fsanitize=address支持。启用后,编译器自动插入检测代码,链接ASan运行时库。开发者仅需简单调整编译参数,即可在本地或CI环境中轻松获得内存错误的检测反馈。ASan的性能开销较低,通常仅为未检测模式的两倍,远优于需要完整虚拟化执行环境的工具如Valgrind(性能开销可达20倍)。这使得ASan非常适合集成在持续集成流程与模糊测试工具(fuzzing)中,帮助发现那些单元测试难以覆盖的隐藏缺陷。 AddressSanitizer不仅能检测典型的堆缓冲区溢出和使用后释放问题,还支持对栈缓冲区溢出、双重释放、内存分配不匹配(alloc-dealloc mismatch)以及容器溢出等多种内存错误的定位。

以经典的缓冲区溢出为例,当程序访问数组界限之外的数据时,ASan能够准确报告出错位置及受影响内存区域,并显示导致错误的堆栈调用信息,极大方便调试与修复工作。此外,ASan还集成了对常用C++标准库容器如std::vector、std::deque和std::string的特殊注释(annotations),有效提升了容器内存边界检测的精度。近几年,该功能不断完善,支持了非对齐内存缓冲区、双端连续容器等新特性,伴随着LLVM 16至18版本相继引入相关改进,使得容器检测更为全面与稳定。 深入理解ASan的核心技术细节,有助于高效使用并避免误解。影子内存一般位于进程的高地址空间,采用每8字节主内存对应1字节影子内存的映射方式。影子字节值为零代表对应内存完全可访问;非零值则表示部分访问控制或不可访问,具体值含义丰富,包括红区、已释放区域、堆坐标和用户定义等多种状态。

通过快速查询影子内存状态,ASan在程序执行关键内存访问点插入检查,保障安全。红区则用作缓冲区间的卫士,防止边界之外的非法访问。值得注意的是红区只存在于内存块边界,不会出现在数组元素或结构体成员之间,避免破坏内存布局。 ASan的编译器插装机制生成包含安全检查的机器代码,以x86-64为例,身为指针访问的函数在读取操作前,会先计算访问地址对应的影子内存位置,并通过判断影子字节是否为零来判断访问是否合法。对于访问尺寸小于一个granule(即8字节)且可能存在部分地址可访问的情况,检查机制更为复杂,需比较访问字节的位置和影子字节中的可访问字节数。若检测失败,则调用ASan运行时报告函数,打印详细异常信息。

另外,有一些机器指令会导致访问未对齐内存片段,若编译器未生成相应检测,可能导致部分漏洞逃逸。但随着社区积极对检测精度的改进,这类问题得到逐步缓解。 虽然AddressSanitizer是内存安全检测领域的佼佼者,但其本身也存在一定局限。最明显的是ASan无法向已有的生产环境代码无侵入地应用,必须重编译且连接对应运行时库,这对于闭源或资源有限项目不友好。此外,ASan并未为结构体内的填充字节或数组元素间添加红区,可能导致某些细粒度内存错误无法被检测。同时,访问虽然超出数组逻辑范围但仍落在有效地址范围的情况,ASan并不会发出警告,给检测带来隐患。

还有自定义内存分配器若未实现相应注释接口,则同样难以发挥完整检测效果。用户需要了解这些限制,合理规划使用场景和测试范围。 面对ASan对容器检测有限制的问题,社区成员贡献了大量补丁,并成功推动其被LLVM官方采纳。最新版本通过扩展容器注释接口,支持更多容器类型并处理非对齐数据,使得对标准库容器内存访问的检测更全面。这些努力极大降低了常见容器越界访问的漏报概率。实际案例中,如同在一段以std::equal比较不同长度容器的代码中,ASan能准确警告访问越界问题,避免潜在的安全风险,这充分体现了持续改进的成果。

除了自动插装检测,AddressSanitizer还提供了用户级接口,允许开发者主动"毒化"或"解除毒化"内存区域。这在编写自定义内存管理逻辑或高级容器时尤为有用。通过引用<sanitizer/asan_interface.h>头文件,调用ASAN_POISON_MEMORY_REGION和ASAN_UNPOISON_MEMORY_REGION宏即可实现对某块内存的状态设定。这样用户能够精准控制内存保护,提升检测覆盖度,并为复杂内存管理场景带来极大便利。 面对现代软件越来越复杂,基于多语言、多框架的开发趋势,ASan在跨语言支持、检测效率和错误报告友好度方面不断进步。2024年最新发布的相关资源中,Trail of Bits团队不仅深入解析了ASan的工作机制,也分享了多项提升检测能力的开源贡献,推动了LLVM生态内存安全保护的升级。

社区鼓励开发者结合模糊测试等手段,发挥ASan在开发周期中的最大价值,早期发现且及时修复难以觉察的内存错误,避免安全漏洞在产品中爆发。 然而需要提醒的是,AddressSanitizer并非专为生产环境设计。它占用大量内存空间用于影子内存存储,影响程序随机地址布局(ASLR)效果,同时程序运行逻辑和性能均会受到影响,存在某些运行时环境不适配的问题。因而应将其作为开发测试阶段的辅助工具,而非硬化生产环境的安全防线。结合其他安全加固策略,才能构建真正安全、稳定的系统。 总的来说,AddressSanitizer凭借其强大的内存访问错误检测能力和较低的性能开销,已成为现代软件开发中不可或缺的工具之一。

熟练掌握其工作原理、合理配置和结合用户注释使用,能够让开发者在早期发现隐藏的难以调试的漏洞,提高代码质量,减少安全风险。向LLVM和开源社区贡献代码,也能助力ASan变得更加强大和智能。建议有内存安全需求的团队持续关注并积极应用ASan技术革新,共同促进软件行业的安全生态建设。 。