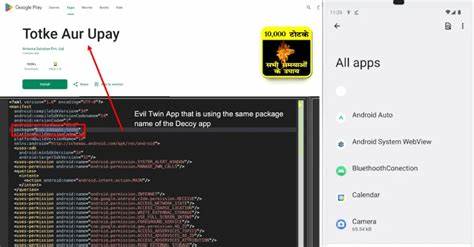

随着智能手机的普及,安卓系统用户数量庞大,成为攻击者重点瞄准的目标。近期,安全研究人员发现一种被称为Konfety的安卓恶意软件的新变种,通过复杂的技术手段,使得传统的安全检测工具难以有效识别,进一步推动了移动恶意软件的升级换代。Konfety恶意软件最为显著的特点是其利用“恶意双胞胎”技术,即在应用包名一致的情况下存在两个版本的应用程序:一个在官方商店中合法发布的“诱饵”版本,另一个则是通过第三方渠道传播的恶意版本。这种伪装策略不仅增加了识别难度,也为攻击者在广告欺诈领域的深度渗透提供了便利。令人关注的是,恶意版本的包名与其官方对应应用完全一致,这意味着用户和安全分析员在初步验证时很难区分两者,极大地提升了恶意软件的隐蔽性。技术层面上,该恶意软件通过精心改造的APK结构规避了传统的解析机制。

它们通过制造不符合规范的ZIP文件格式,改变APK的ZIP结构,误导解析工具。防止包内容被正常解压和检查,有效阻挡了逆向工程。同时,新Variant利用动态加载DEX文件的策略,将主载荷在运行时解密并加载到内存中,极大地增强了代码的隐形性,使得初始扫描时难以发现恶意代码。更为狡猾的是,它会在APK压缩格式声明中伪造BZIP压缩方式,故意引发一些工具如APKTool和JADX的崩溃。此类伪装技术不仅影响自动分析流程,也拖延了安全响应时间。此外,Konfety恶意软件还会通过设置特定的比特标志通知系统该文件已加密,从而生成错误的密码提示,阻止安全研究者访问其内容。

这些多层的防护机制充分表现了威胁行为者高超的攻防技巧。分析显示,Konfety依旧利用CaramelAds SDK,借助广告获取及投放功能,实施广告欺诈活动。通过这一SDK,恶意软件能够远程控制恶意载荷的下载和执行,保持与攻击者服务器的通信。此外,它能够重定向用户访问恶意网站,诱导安装不需要的软件,甚至频繁触发浏览器弹窗,带来极大的使用困扰。值得一提的是,恶意软件会隐藏图标,对不同地理区域实施定制化行为。这种地理围栏技术使其能够根据用户位置调整传播策略,更具针对性和隐蔽性,对应地区的安全防护难度随之提升。

同时,最近研究还指出中国开发的Ducex安卓打包工具,在隐蔽恶意Payload时表现出极强的加密和反调试能力。它利用改良版RC4加密算法,并通过函数加密和APK签名校验阻断重复签名尝试,保证打包文件的完整性和隐蔽性。更具威胁的是,这个打包工具内置自调试和调试工具检测机制,能发现诸如Frida、Xposed等分析工具并主动终止自身运行,进一步防止恶意代码被分析。另一个值得注意的安全威胁是名为TapTrap的新型攻击技术。这种技术通过覆盖动画在用户屏幕上制造假象,实际上在用户看不到的透明界面下进行界面元素的劫持,诱导用户进行误操作,例如不知情地授予敏感权限或安装恶意软件。虽然目前多个浏览器和操作系统版本已针对相关漏洞进行了修补,但Android 16版本仍存在风险。

谷歌方面表示正在积极采取措施加强防护,并呼吁开发者严格遵守安全政策以保障用户安全。对于广大安卓用户而言,应提高安全意识,避免从第三方不可信渠道下载应用程序,选择官方应用市场并关注应用权限授予。同时,常规更新设备系统和安全软件,针对当前已知威胁及时安装补丁,能够有效减少被攻击的风险。安全团队和企业应强化对APK结构异常的检测能力,针对动态代码加载和隐藏行为进行深入分析。引入高级威胁检测技术如行为监控、内存扫描等,有助于及早发现潜在威胁。总的来看,Konfety恶意软件的最新变种以多层次、多维度的技术手段提升自身隐蔽性和攻击效果,标志着移动安全领域面临的挑战不断升级。

面对愈发复杂的攻击,安全防护不再仅仅依赖签名匹配和静态分析,而需结合动态分析、行为检测及威胁情报共享,才能建立更完整的防御体系。用户和安全从业者均应保持高度警惕,共同应对移动恶意软件演变带来的风险威胁,保障数字生活的安全可靠。