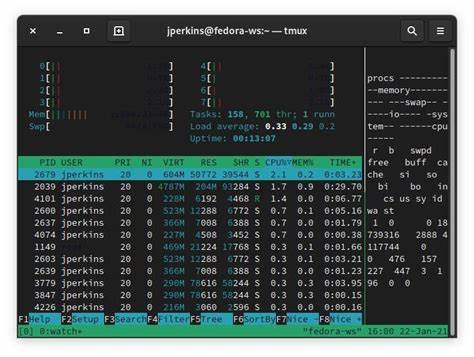

随着物联网技术的快速发展,GPS定位设备在车辆管理和追踪领域的应用日益广泛,成为提升物流调度效率和车辆安全的重要工具。SinoTrack作为国内知名GPS设备制造商,其产品因价格亲民和功能实用在市场上占据较大份额。然而,近期有关SinoTrack设备存在严重安全漏洞的消息引发业界广泛关注,特别是基于默认密码导致的远程车辆控制风险,对车主和企业的信息安全造成极大威胁。 SinoTrack GPS设备所面临的核心风险主要来源于身份验证机制的设计缺陷。安全漏洞编号CVE-2025-5484和CVE-2025-5485揭示了该设备基于默认用户名和密码的弱认证问题。设备的管理界面使用的用户名是设备接收器上的数字标识符,密码则为出厂预设的固定值,这使得攻击者通过简单的信息采集即可绕过正常认证流程,非法访问设备配置文件。

攻击者只需获取设备标识符,即可远程登陆管理界面,执行对绑定车辆的控制操作,例如追踪车辆实时定位,甚至在部分设备支持的情况下断开燃油泵电源,实现远程熄火。 由于很多用户未及时更改默认密码,且设备标识符通常以贴纸形式固定在设备本体上,甚至有时在公开销售或使用场景中被拍摄上传至网络,攻击者便能通过公开渠道迅速收集目标信息。此外,身份标识符仅为长度不超过10位的数字,攻击者能够利用暴力测试或序列号推断技术进行批量尝试,大大降低了攻击门槛。此类攻击不仅威胁用户隐私,更直接干扰车辆正常运行,潜在危及乘员安全。 美国网络安全和基础设施安全局(CISA)已发布安全通告,警示这一漏洞的严重性,并敦促相关方立即采取措施防范风险。目前SinoTrack官方尚未推出针对漏洞的正式补丁,用户只能依赖于更改默认密码以及防止设备标识符泄露以降低风险。

CISA建议用户尤其注意避免将设备照片或相关信息暴露于公开平台中,并对设备管理账号密码进行强密码设置。 此外,安全研究人员提醒,物联网设备的安全防护不能仅靠后续修补,而需从产品设计之初就注重认证机制的强化。例如使用多因素身份验证、动态口令生成或非易猜密码策略,有效抵御暴力破解与身份冒用。车载GPS设备在安全层面存在漏洞凸显了当前物联网生态环境下普遍面临的挑战。由于类似设备广泛应用于物流运输、车队运营乃至个人车辆管理中,漏洞被恶意利用可能引发连锁安全事件,带来经济损失与隐私泄露。 用户在选购及使用SinoTrack及类似GPS定位器时,应优先查看厂商安全声明,关注固件更新及补丁发布动态。

对设备的默认密码等出厂配置进行合理更改,限制外部访问权限,是保障信息安全的首要步骤。与此同时,企业管理人员要加强内部安全意识培训,建立完善的设备安全管理流程,定期审计和监控设备使用状况,及时发现异常操作和潜在威胁。 纵观本次漏洞事件,信息安全界再次提醒广大用户和制造商,物联网时代的安全保障需与技术创新同步推进。产品设计者需将安全作为基本需求贯穿产品生命周期,用户则需养成良好数字安全习惯。只有双方联手,才能建立更为坚实的防线,防止默认密码等基础性安全漏洞造成灾难性后果。 展望未来,随着物联网设备种类和应用场景的不断拓展,厂商需要投入更多资源研发先进的身份认证和访问控制技术,积极应对新兴安全威胁。

同时,监管机构和行业联盟也应制定更严格的安全标准和合规政策,推动设备制造商落实安全责任。对用户来说,除了及时更改密码和隐藏设备标识符外,还应提升对网络安全知识的掌握,正确评估和管理自己的数字资产风险。 总之,SinoTrack GPS设备的安全事件是对广大物联网从业者和用户的一次深刻警示,提醒我们不能忽视最基础的安全防护措施。在设备和系统日益互联的当下,默认密码漏洞虽然看似简单,但其背后的安全隐患不容小觑。尽早识别并修复此类漏洞,全面提升身份验证和访问控制水平,将为保障车辆安全与用户隐私提供坚实保障。只有这样,物联网技术带来的便利才能真正惠及大众,而非成为潜在威胁的源泉。

。