在当今数字化转型加速的时代,安全测试已成为保障企业信息系统稳定运行的核心环节。然而,很多从事安全测试工作的专业人士,包括渗透测试员、对抗模拟团队和应用安全工程师,普遍面临一个看似技术之外的巨大难题 - - 安全测试其实是一种物流问题。这一问题不仅体现在技术层面的挑战,更深刻地反映在流程管理、工具维护以及团队协作等多方面。许多安全从业者发现,他们不得不自研工具和定制化流程来弥补市场上安全厂商产品的不足。尽管没有人愿意承担持续维护内部脚本和拼凑工作流的重任,现实却迫使安全团队花费大量时间和精力在非核心的技术架构维持上,而非直接的安全研究和漏洞发现。部分原因源于市面上的安全扫描工具难以满足细分需求,尤其对于那些使用冷门软件或具有特定复杂攻击面的大型企业来说更是如此。

比如一位安全工程师提到他们的攻击面管理工具从资产变更到扫描更新竟然需要十天时间。在当前威胁瞬息万变的背景下,这种迟缓无疑是致命的。再比如厂商的漏洞检测往往容易出现扫描失败、漏报或误报现象,导致安全团队必须自建检测流程以确保及时响应。虽然有个别人喜欢打造专属安全工具,乐于见证自己的成果被持续使用,但大多数团队更渴望摆脱分散且资源消耗大的自研负担。自建工具还存在一个风险,就是知识和实践高度依赖少数核心人员,一旦他们离开,整个测试体系可能摇摇欲坠。显然,建立更标准化、可维护和可扩展的安全测试体系迫在眉睫。

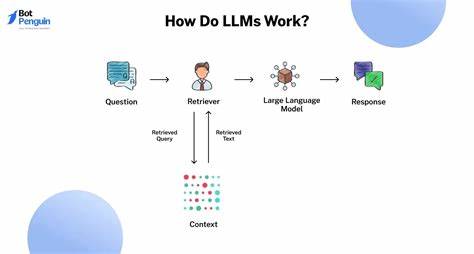

所谓"物流问题",核心在于如何高效组织安全检测的各个环节,实现从漏洞检测逻辑创新、资产信息同步、工具执行调度,到扫描结果反馈的全流程自动化。具备五大核心能力的安全测试平台成为解决之道。首先,安全测试系统需允许团队在发现新漏洞或攻击手法的瞬间,立即将自定义检测逻辑投产,而无需等待厂商更新或申请功能开发。传统厂商扫描器设计之初,主要目标是提供广泛稳定的常见漏洞覆盖,难以满足针对真实攻击者模拟的动态定制需求。其次,系统自身应提供完善的内建覆盖,能够涵盖绝大部分通用漏洞,团队自研检测应为例外而非常态。这确保安全人员的精力集中在真正需要创新的特定场景和边缘情况,而不是陷入重复造轮子的困境。

第三,平台须支持端到端的流程管理,能与资产管理与漏洞管理系统实现双向集成,具备可扩展、可观测的扫描执行能力,提供可复用的测试组件,并在安全合规环境下运行,便于审批。只有这样,才能将安全检测从零散脚本转变为规范化可控的生产流程,保障输出结果既准确又透明。第四,开发与生产环境的一致性至关重要。开发者常利用Python脚本、Nuclei模板或开源工具等构建概念验证,若生产环境与本地开发差异巨大,往往导致部署及运行效率低下。遵循软件工程中的开发-生产一致性原则,可让安全检测工具在本地测试顺利通过后,平滑迁移至大规模自动化执行。最后,系统应支持从一次性检测逻辑到定时、重复执行任务的无缝演进。

概念验证的检测代码和思路无需大幅重写即可升级成为持续运营的安全扫描任务,实现成果的持续价值输出。整体来看,一个理想的安全测试平台能够让红队、对抗模拟和应用安全工程师亲自主导检测流程,从理解漏洞到检测机制开发,再到持续运维管理,形成闭环。团队成员只需执行简单命令即可针对资产进行定制检测,快速迭代验证并持续优化。经过反复验证后,检测用例被统一管理并纳入生产级扫描体系,同时为漏洞管理及安全响应团队提供可用数据支持。无需再依赖厂商更新或通过繁复的运维工作,极大提高了安全测试的响应速度与覆盖深度。安全测试的本质不仅仅是技术问题,更是流程效率的体现。

通过打造高度自动化和灵活适应的检测物流链条,企业能够及时捕捉最新漏洞信息,快速调整攻击面策略,有效提升整体安全态势感知和防御能力。若忽略这类物流环节改进,无论采用多少高端安全工具,都难以摆脱盲点和时滞,安全漏洞始终难以根除。随着威胁环境持续升级,安全团队不仅要成为漏洞猎手,更要成为架构师,设计并维护适合自身业务、灵活可控且持续优化的检测平台。聚焦于"物流"而非简单更换工具,才是提升安全测试能力的真正突破口。展望未来,安全测试体系将趋向于高度自动化、智能化和协同化。利用机器学习辅助检测、实现更智能的资产识别、自动生成定制化测试用例,并结合持续集成与交付管道,实现全周期安全保证。

与此同时,企业应加强安全文化建设,推动跨部门间信息共享与配合,确保安全检测成果及时转化为实际防御能力。总之,安全测试是一个系统工程,重在解决检测手段转产应用的复杂物流链条。理解并着力修炼这一环节,才可能高效应对瞬息万变的安全威胁,实现技术与管理的最佳结合,助力企业筑牢数字化转型时代的安全堡垒。 。