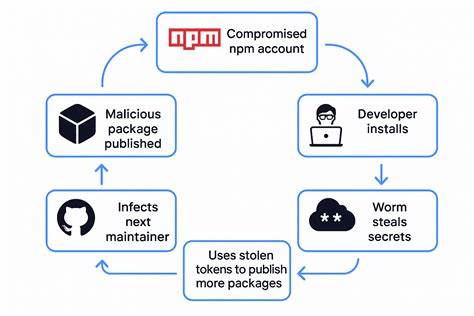

随着软件开发和应用的不断深入,开源软件包管理平台成为现代编程生态系统不可或缺的重要环节。npm作为世界上最大的JavaScript包管理注册中心,其生态系统承载着数百万开发者和企业日常研发的关键依赖。然而,2025年9月爆发的一起大规模供应链安全事件 - - 被称为"Shai-Hulud"的自我复制恶意软件攻击 - - 对npm生态造成了深远影响,揭示了供应链安全的脆弱性与潜在风险。 此次事件由美国网络安全与基础设施安全局(CISA)发布安全警报,揭示超过500个npm软件包被恶意代码感染,攻击者成功通过侵入开发者账户,利用GitHub个人访问令牌和云服务的API密钥,快速传播恶意代码,形成自我复制的恶意蠕虫。攻击者通过这一恶意软件扫描受感染环境,窃取敏感凭据,进而上传至其掌控的公共代码仓库,实现持续性扩散与危害加剧。 npm生态系统是全球JavaScript开发者最依赖的包管理仓库之一,涉及大量开源项目和商业系统,包的恶意篡改直接威胁到诸多软件应用的安全稳定。

攻击首次感染的起点十分隐蔽,攻击者利用合法开发者权限,借助自动化攻击手法快速注入恶意代码,并通过npm官方注册中心发布篡改版本,快捷传播到世界各地的开发环境和生产系统,极大地扩大了攻击影响面。 从攻击技术角度看,Shai-Hulud恶意软件具备高度的自动化与自我复制能力。它不仅能自动识别目标环境中的GitHub令牌和云平台API密钥,还能实时将窃取的数据上传至攻击者控制的在线库中,便利其后续利用。这种全链条的攻击方式展现了现代供应链攻击的高效与危险,也暴露出当前软件开发和分发过程中的多重安全盲点。 此次供应链攻击事件暴露了开发者账户安全管理的重要短板。许多开发者未强制启用多因素身份验证,导致账户凭据容易被钓鱼攻击和恶意软件窃取。

此外,依赖版本控制不严谨,使得被篡改的软件包迅速成为依赖链中的传播媒介,进一步加剧影响范围。云服务API密钥的泄露,更是使攻击者能访问关键的云资源,带来更广泛的业务安全风险。 面对如此复杂且广泛的安全威胁,CISA结合多方研究机构和安全专家,提出了一系列综合应对建议。企业和开发者首先应全面审查并锁定依赖的软件包版本,尽可能使用已知安全版本,同时及时替换自2025年9月16日以来可能受影响的包。对所有开发者账户进行凭据重置和权限审计,强制使用抗钓鱼多因素认证,以提升账户安全等级。 网络监控和安全防御同样不可或缺。

阻断对已知恶意域名的访问,重点监控异常网络行为和防火墙日志,能有效发现潜在的恶意通信和数据外泄。GitHub等代码托管平台的安全配置需加强,包括删除多余的应用权限、细化Webhooks设置、启用分支保护策略,并使用Secret Scanning工具及时发现泄露的密钥,实现染毒链条的切断。 此外,依赖自动化安全工具和供应链防护技术日益成为行业共识。利用Dependabot等自动更新及安全建议工具,可及时获得安全修复提醒和代码漏洞警告。企业应构建完善的供应链安全管理体系,在代码审计、构建流程和发布环节均采用严格的安全检测和验证机制,切实确保软件包源头和依赖安全。 Shai-Hulud攻击事件也敲响了开源社区与企业的警钟。

开源包的广泛分发与自由访问固然极大便利了软件研发,但同时也面临包污染及身份认证缺失等安全风险。社区治理、注册中心的安全加固以及开发者安全意识培养成为防范此类供应链攻击的关键要素。全球技术企业和安全团队联合应对,分享威胁情报和应急方案,协同提升供应链整体的安全韧性。 展望未来,供应链安全必将成为信息安全领域的核心战场。随着云计算与DevOps的普及,软件构建及部署链条更加灵活和复杂,每一个环节的安全弱点都可能成为攻击的突破口。构建多层次、持续更新的安全防护壁垒,同时培养开发者的安全编码和良好凭据管理习惯,是缓解供应链攻击风险的有效途径。

综合来看,npm生态系统此次遭遇的供应链安全事件充分展现了现代软件供应链面临的严峻挑战。唯有从技术、流程和文化多维度着手,提升供应链的可见性和可控性,构筑坚实的安全防线,才能在未来激烈复杂的网络威胁环境中保障软件开发与应用的健康发展。所有从业者应高度重视此次事件,积极采取切实有效的防护措施,防范类似攻击再次发生,保障全球数字基础设施的稳健运行。 。